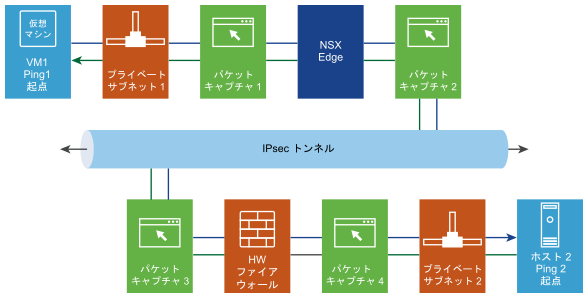

IPsec VPN トンネルが不安定になったら、NSX Data Center for vSphere 製品のログを収集し、基本的なトラブルシューティングを開始します。トンネルが不安定になる原因を特定するには、データ パスにパケット キャプチャ セッションを設定し、NSX Edge CLI コマンドを実行します。

IPsec VPN トンネルが不安定になる原因をトラブルシューティングするには、次の手順に従います。

前提条件

データ パスにパケット キャプチャ セッションを設定する前に、次の要件を満たしていることを確認します。

- UDP ポート 500 と 4500 でパケットの送受信が可能である。

- ファイアウォール ルールがポート 500 と 4500 を通過するデータ トラフィックを許可する。

- ファイアウォール ルールが ESP (Encapsulating Security Payload) パケットを許可する。

- IPsec インターフェイス経由でのローカル サブネット ルーティングが正しく設定されている。

- トンネル終端の IP アドレスに、サイズの小さい ping ペイロードを送信し、次にサイズの大きい ping ペイロードを送信して、MTU 設定で断片化の問題があるかどうか確認します。