この例では、North-South トラフィック上の悪質なファイルを検出するゲートウェイ ファイアウォール ルールを使用して、セキュリティ ポリシーを作成します。これは、NSX-T Data Center 内の NSX Edge を通過します。

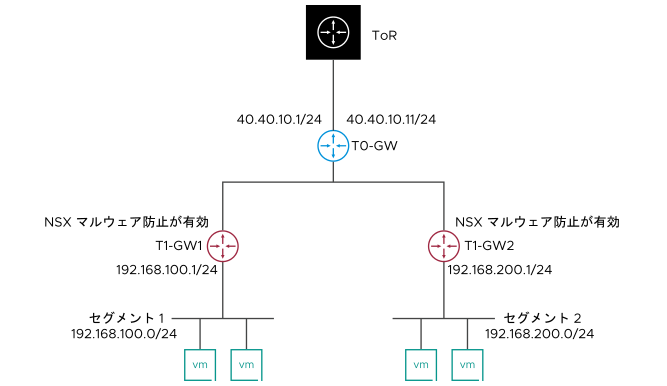

この例では、ネットワーク トポロジーが次の図のようになっているとします。ゲートウェイ マルウェア防止ルールを追加して、Tier-1 ゲートウェイ(T1-GW1 および T1-GW2)のマルウェアを検出します。両方の Tier-1 ゲートウェイにオーバーレイ セグメントが接続されています。ワークロード仮想マシンがオーバーレイ セグメントに接続されています。両方の Tier-1 ゲートウェイが 1 つの Tier-0 ゲートウェイに接続され、さらに物理トップオブラック スイッチに接続されています。これにより、外部パブリック ネットワークとの接続が可能になっています。

仮定:

- 次のグループが NSX-T インベントリに追加されます。

グループ名 グループ タイプ 注: North

IP アドレスのみ

このグループにはパブリック IP 範囲が含まれています。例:12.1.1.10-12.1.1.100

South

汎用

このグループには、静的メンバーとして T1-GW1 に接続されたオーバーレイ セグメント (Segment1) が含まれています。

- Profile_T1-GW という名前のマルウェア防止プロファイルが次の構成で追加されます。

- すべてのファイル カテゴリ オプションが選択されています。

- [クラウド ファイル分析] オプションが選択されています。

このマルウェア防止プロファイルを両方の Tier-1 ゲートウェイのゲートウェイ ファイアウォール ルールで使用します。

前提条件

- Extra Large フォーム ファクタが NSX Edge がデータセンターに展開され、Edge トランスポート ノードとして構成されている。

-

NSX マルウェア防止機能が、Tier-1 ゲートウェイ(T1-GW1 および T1-GW2)で有効またはアクティベーションされている。