この例では、分散マルウェア防止ファイアウォール ルールを使用してセキュリティ ポリシーを作成し、組織内でデータベース サーバと Web サーバを実行している Windows ワークロード仮想マシンに存在する悪質なポータブル実行ファイルを検出して、防止します。

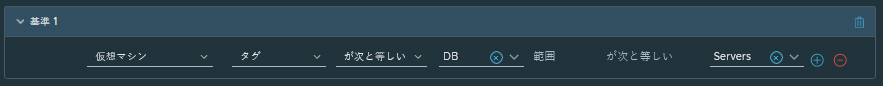

この目標を達成するには、NSX-T Data Center で NSX Distributed Malware Prevention サービスを使用します。この例では、タグに基づく動的メンバーシップ基準を使用して、データベース サーバと Web サーバのワークロード仮想マシンをグループ化します。

仮定:

- ワークロード仮想マシンのグループ化に必要なタグは、次のように NSX-T インベントリにすでに追加されています。

- タグ名:DB、スコープ:サーバ

- タグ名:WEB、スコープ:サーバ

- DB タグは、VM1、VM2、VM3 の 3 つのデータベース ワークロード(Windows 仮想マシン)に割り当てられます。

- WEB タグは、VM4、VM5、VM6 の 3 つのアプリケーション ワークロード(Windows 仮想マシン)に割り当てられます。

- マルウェア防止プロファイルで [クラウド ファイルの分析] オプションが選択されています。

前提条件

NSX マルウェア防止サービス仮想マシンは、ワークロード仮想マシンが実行されている vSphere ホスト クラスタに展開されます。詳細な手順については、NSX Distributed Malware Prevention サービスの展開を参照してください。

手順

結果

ルールがホストにプッシュされます。

ワークロード仮想マシンで Windows ポータブル実行ファイル (PE) ファイルが検出されると、ファイル イベントが生成され、[マルウェア防止] ダッシュボードに表示されます。ファイルが無害な場合、ファイルはワークロード仮想マシンにダウンロードされます。ファイルが既知のマルウェアで(ファイルが NSX-T の既知のマルウェア ファイルのシグネチャと一致)、ルールで [検出して防止] モードが指定されている場合、ワークロード仮想マシンで悪質なファイルがブロックされます。

ファイルが不明なマルウェア(ゼロデイ脅威)で、データセンターで初めて検出された場合、ファイルはワークロード仮想マシンにダウンロードされます。ローカル ファイル分析またはクラウド ファイル分析によって NSX-T が悪質なファイルと判定した場合、この判定はデータセンター内の他の ESXi ホストと NSX Edge に配布され、NSX マルウェア防止で有効になります。NSX マルウェア防止によって保護されているワークロード仮想マシンのいずれかで同じハッシュを持つファイルが再度検出されると、セキュリティ ポリシーが適用され、ワークロード仮想マシンで悪質なファイルがブロックされます。