NSX Intrusion Detection and Prevention Service (IDS/IPS) の目的は、ホストと Edge のネットワーク トラフィックをモニターし、既知のシグネチャ セットとトラフィックを比較して悪意のあるアクティビティを検出することです。NSX マルウェア防止の目的は、ホストおよび Edge 上のネットワーク トラフィックからファイルを抽出し、これらのファイルを分析して悪意のある動作を分析することです。

NSX 侵入検知/防止サービスの概要

NSX IDS/IPS は、ホスト上のネットワーク トラフィックをモニターし、トラフィックをシグネチャと比較して不審なアクティビティを検出します。シグネチャは、検出と報告が必要なネットワーク侵入のタイプのパターンを指定します。シグネチャに一致するトラフィック パターンが見つかると、アラートを生成したり、トラフィックの宛先への到達をブロックするなど、事前定義されたアクションが実行されます。

- 分散ファイアウォール:NSX-T Data Center 3.2 より前のバージョンでは、IDS の実装はナレッジ ベースのシグネチャに制限されていました。ナレッジ ベースのシグネチャには、既知のタイプの攻撃に対応する特定の情報またはパターンが組み込まれています。このアプローチでは、IDS はシグネチャで指定された既知の悪質な命令シーケンスに基づいて侵入を検出しようとします。したがって、ナレッジベースのシグネチャは、すでに知られている攻撃に限定されるため、標的型またはゼロデイの脅威には対応できません。

NSX-T Data Center 3.2 以降の IDS では、動作ベースの検出もサポートしています。動作ベースの検出は、ベースラインまたは通常のトラフィックとは異なるイベントや異常Prefixなイベントを特定することによって、アノマリな動作を特定しようとします。

これらのイベントは情報と呼ばれ、ネットワーク内の異常なアクティビティを特定するイベントで構成されます。これは、必ずしも悪質とは限りませんが、侵害の調査に有益な情報を提供する可能性があります。シグネチャは、IDS エンジンを再コンパイルまたは変更することなく更新できるカスタム検出ロジックと一緒にバンドルされます。動作ベースの検出では、新しい IDS 侵入の重要度レベルが「不審」になっています。

- ゲートウェイ ファイアウォール:NSX-T Data Center 3.2 以降では、ゲートウェイ ファイアウォールでも IDS/IPS を使用できます。

重要: NSX-T Data Center 3.2.0 では、ゲートウェイ ファイアウォールの NSX IDS/IPS は技術プレビュー モードでのみ利用できます。 NSX-T Data Center 3.2.1 以降では、この機能は本番環境で利用でき、完全にサポートされています。詳細については、『 NSX-T Data Center リリース ノート』を参照してください。

NSX マルウェア防止の概要

- ハッシュベースでの既知の悪質なファイルの検出

- 不明なファイルのローカル分析

- 不明なファイルのクラウド分析

- ゲートウェイ ファイアウォールでは、マルウェアの検出のみがサポートされます。マルウェア ファイルのローカル分析とクラウド分析の両方がサポートされています。サポートされているファイル カテゴリのリストについては、NSX マルウェア防止でサポートされるファイル カテゴリを参照してください。

- 分散ファイアウォールでは、NSX 用に準備された vSphere ホスト クラスタで実行されている Windows ゲスト エンドポイント(仮想マシン)でのみ、マルウェアの検出と防止がサポートされます。ローカル分析とクラウド分析では、Windows ポータブル実行ファイル (PE) ファイルのみがサポートされます。現在、その他のファイル カテゴリは NSX Distributed Malware Prevention でサポートされていません。

- サポートされるファイル サイズの上限は 64 MB です。

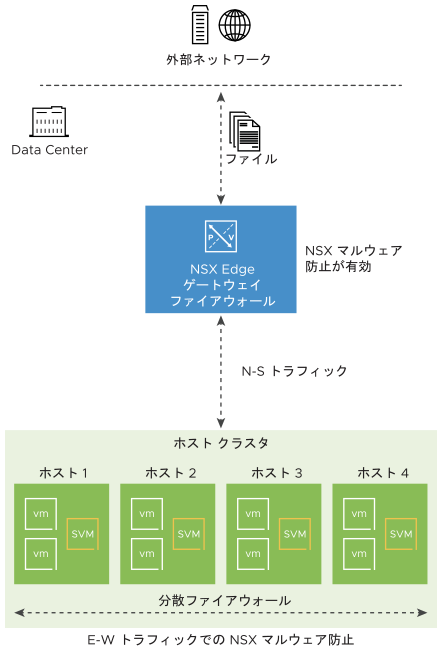

North-South トラフィックに対して、NSX マルウェア防止機能は、NSX Edge の IDS/IPS エンジンを使用して、データセンターに入るファイルを抽出またはインターセプトします。East-West トラフィックに対して、この機能は NSX ゲスト イントロスペクション (GI) プラットフォームの機能を使用します。ファイルが NSX Edge の検証をバイパスしてホストに到達すると、ファイルは Windows ゲスト仮想マシン上の GI シン エージェントによって抽出されます。

Windows ゲスト仮想マシンでマルウェアを検出して防止するには、Windows ゲスト仮想マシンに NSX ゲスト イントロスペクション シン エージェントをインストールして、NSX-T Data Center 用に準備された vSphere ホスト クラスタに NSX Distributed Malware Prevention サービスを展開する必要があります。このサービスを展開すると、サービス仮想マシン (SVM) が vSphere クラスタの各ホストにインストールされ、ホスト クラスタで NSX マルウェア防止が有効になります。

Windows 用の NSX ゲスト イントロスペクション シン エージェント ドライバは、VMware Tools に含まれています。NSX-T Data Center のバージョンでサポートされている VMware Tools のバージョンについては、VMware 製品の相互運用性マトリックスを参照してください。特定の VMware Tools バージョンでサポートされている Windows ゲスト OS の一覧については、VMware Tools のドキュメントで、該当するバージョンのリリース ノートを参照してください。

- NSX マルウェア防止ファイル イベント

-

ファイル イベントは、NSX Edge 上の IDS エンジンが North-South トラフィックからファイルを抽出したときと、仮想マシン エンドポイント上の NSX ゲスト イントロスペクション エージェントが East-West 分散トラフィックからファイルを抽出したときに生成されます。

NSX マルウェア防止機能は、抽出されたファイルを検査して、無害なファイル、悪質なファイル、または不審なファイルかを判断します。NSX-T Data Center では、ファイルの固有の検査が 1 つのファイル イベントとしてカウントされます。つまり、ファイル イベントは一意のファイル検査を指します。

ユーザー インターフェイスを使用した NSX マルウェア防止ファイル イベントのモニタリングの詳細については、ファイル イベントのモニタリングを参照してください。

NSX マルウェア防止ファイル イベント API を使用したファイル イベントのモニタリングの詳細については、VMware 開発者向けドキュメントポータルにあるドキュメントを参照してください。