Windows Server 2016 ベアメタル サーバ上で実行されるワークロードを保護します。

前提条件

- Windows ベアメタル サーバに WinRM を構成します。

- Linux ベアメタル サーバに必要な Linux パッケージをインストールします。

次の間でアプリケーションまたはワークロードの接続とセキュリティを設定できます。

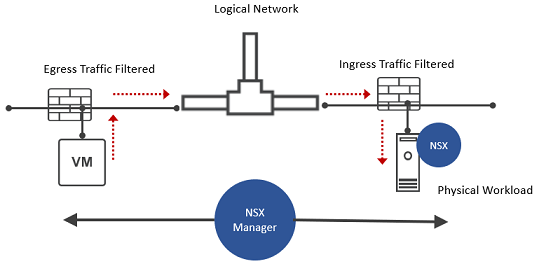

- 物理ワークロード(ベアメタル サーバ)と仮想ワークロード

- 仮想ワークロードと物理ワークロード(ベアメタル サーバ)

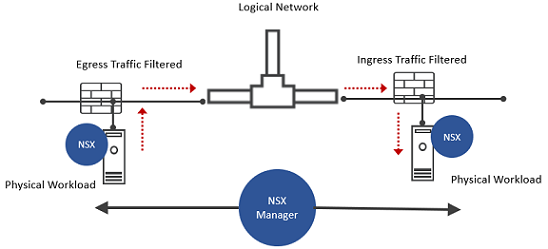

- 物理ワークロード(ベアメタル サーバ)と物理ワークロード(ベアメタル サーバ)

ベアメタル ホストを保護する前に、次のことを行います。

- NSX Agent がベアメタル ホストにインストールされていることを確認します。

- Windows ベアメタル サーバのアプリケーションの IP アドレス、NSX Agent、NSX Manager 間のネットワーク接続を確立します。

- Windows Server 2016 ベアメタル サーバのワークロードと仮想または物理ワークロード間の L2 または L3 ネットワークを通過する入力方向トラフィックと出力方向トラフィックを保護するように、DFW ルールを適用します。

Windows ベアメタル サーバで入力方向トラフィックと出力方向トラフィックをフィルタリングするユースケースはいくつかあります。

仮想および物理ベアメタル ワークロード間のトラフィック

物理ベアメタル ワークロード間のトラフィック

Windows ベアメタル ワークロードに DFW ルールを適用する前に、Ansible スクリプトを使用して Windows サーバの NSX-T を統合します。Windows ベアメタル サーバに NSX-T をインストールして統合するには、『NSX-T Data Center インストール ガイド』の「Windows Server 2016 ベアメタル サーバで実行されるワークロードの保護」を参照してください。