トポロジで移行がサポートされている場合は、NSX-V (vRA) を使用して vRealize Automation 環境を移行できます。

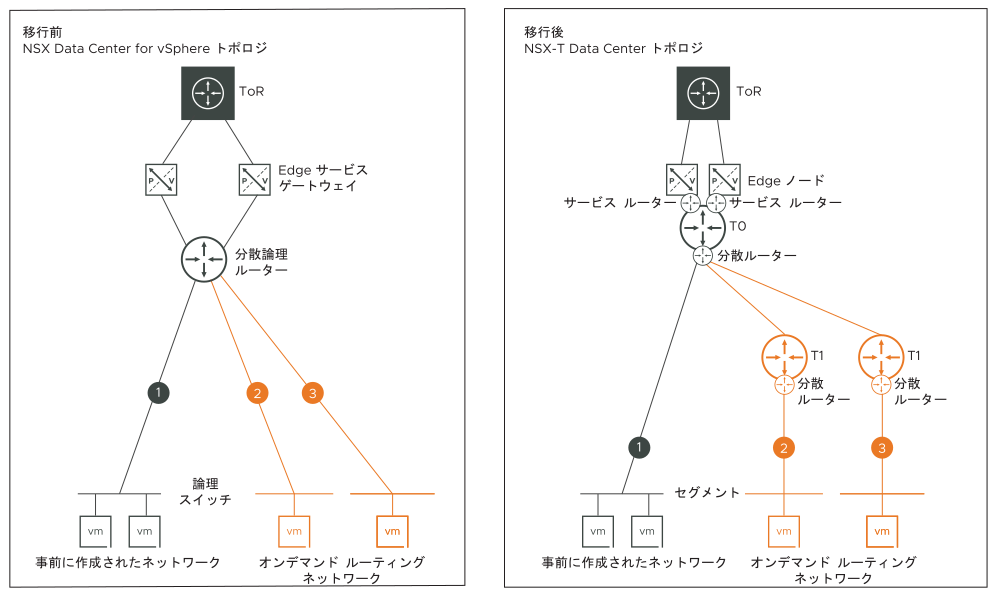

- オンデマンド ルーティング ネットワーク(サービスなし)

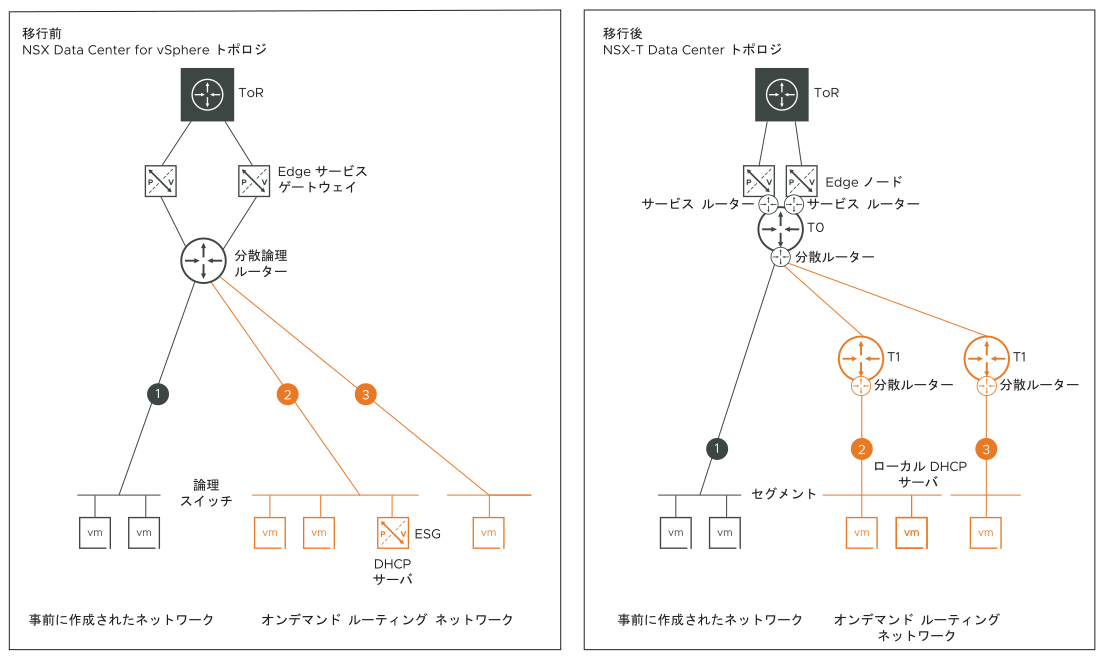

- DHCP サーバを使用したオンデマンド ルーティング ネットワーク

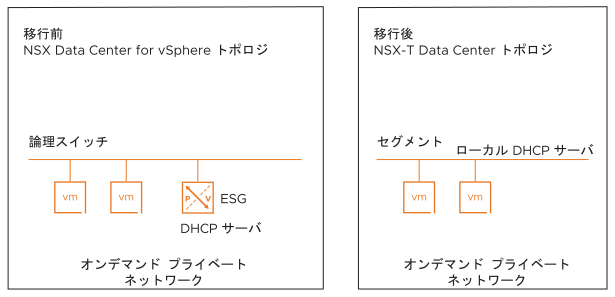

- オンデマンド プライベート ネットワーク(隔離されたネットワーク)

- オンデマンド セキュリティ グループ

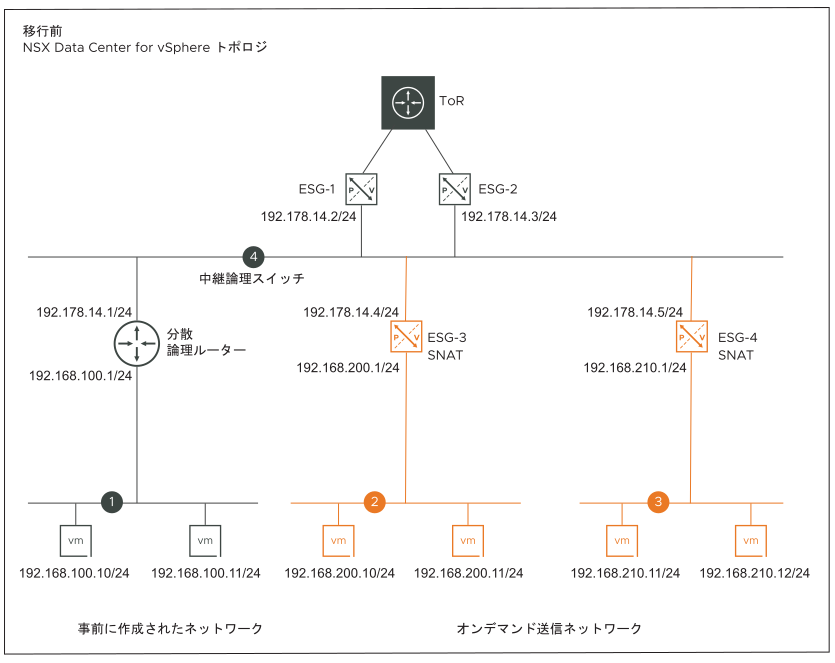

- オンデマンド送信ネットワーク(NAT を使用)

- DHCP、NAT、ワンアーム ロード バランサを使用したオンデマンド送信ネットワーク

- DHCP、NAT、インライン ロード バランサを使用したオンデマンド送信ネットワーク

- DHCP、NAT、ワンアーム ロード バランサ、インライン ロード バランサを使用したオンデマンド送信ネットワーク

- 既存のネットワーク上のオンデマンド ワンアーム ロード バランサ

- オンデマンド セキュリティ グループ、またはロード バランサを使用する既存のセキュリティ グループ

- 既存のセキュリティグループ

- 既存のネットワーク(論理スイッチ、VLAN 分散仮想ポート グループ)

- 既存のセキュリティグループ

- 分散論理ルーター (DLR)

移行を行うには、統合環境で使用する vRA のバージョンは以下で説明するトポロジをサポートする必要があります。vRA が移行に対応するトポロジの詳細については、NSX-V の NSX-T への移行に関する vRealize ドキュメントを参照してください。

NSX-V では、Edge ファイアウォール ルールのデフォルトのアクションとして、すべてのトラフィックが拒否され、次に特定のルールが Edge 上の vRA によって追加され、構成されたサービスのトラフィックが許可されます。ただし、NSX-T ゲートウェイのデフォルトの動作では、すべてのトラフィックが許可されます。

- 移行前のトポロジ

-

事前に作成されたオブジェクトまたは

NSX-V 内の既存のオブジェクトは濃い灰色で表しています。

NSX-V の事前作成されたトポロジが、移行でサポートされている次の 4 つの

NSX-V トポロジのいずれかと一致する場合があります。

- 高可用性と L4-L7 サービスが設定された ESG(トポロジ 1)

- L4-L7 サービスが設定されていない ESG(トポロジ 2)

- 第 2 レベルの ESG で L4-L7 サービスが設定された 2 つのレベルの ESG(トポロジ 3)

- ワンアーム ロード バランサ(トポロジ 4)

これらのサポートされているトポロジについては、エンドツーエンドの移行でサポートされる固定トポロジを参照してください。

オレンジ色で表示されているオンデマンド ルーティングとプライベート ネットワークは、vRealize Automation で作成されたリソースです。

- 移行後のトポロジ

- NSX-V トポロジ内の既存のオブジェクトまたは事前作成オブジェクトは、濃い灰色の NSX-T オブジェクトにマッピングされています。 vRealize Automation で作成されたオンデマンド リソースは、オレンジ色の NSX-T オブジェクトにマッピングされています。

- サポートされているすべてのトポロジーで、vRealize Automation は分散論理ルーター (DLR) またはアップリンクの先の Edge Services Gateway (ESG) を作成しません。vRealize Automation は、ネットワーク プロファイル内の既存の DLR のみをオンデマンド ルーティング ネットワークの作成に使用できます。

- サポートされているすべてのトポロジでは、アップリンクの先の Edge Services Gateway と物理 ToR スイッチ間で BGP と OSPF の両方がサポートされます。

サービスのないオンデマンド ルーティング ネットワーク(トポロジ A)

- vRealize Automation で作成された論理スイッチは、NSX-V 内の既存の分散論理ルーターに接続します。

- vRealize Automation を使用して作成されたワークロード仮想マシンは、vRealize Automation に作成された論理スイッチに接続します。

- vRealize Automation が作成し、分散論理ルーターに接続している論理スイッチごとに、Tier-1 ゲートウェイが作成されます。

- 分散論理ルーターのダウンリンク インターフェイスは、Tier-1 ゲートウェイのダウンリンク インターフェイスにマッピングされます。

- vRealize Automation が作成した論理スイッチごとに NSX-T セグメントが作成されます。

- vRealize Automation に作成されたワークロード仮想マシンは、NSX-T セグメントに接続されます。

DHCP サーバを使用したオンデマンド ルーティング ネットワークのみ(トポロジ B)

- vRealize Automation で作成された論理スイッチは、NSX-V 内の既存の分散論理ルーターに接続します。

- vRealize Automation を使用して、DHCP サーバ構成を含む Edge Services Gateway が作成されます。

- Edge Services Gateway は、vRealize Automation が作成した論理スイッチに接続されます。

- vRealize Automation が作成し、分散論理ルーターに接続している論理スイッチごとに、Tier-1 ゲートウェイが作成されます。

- 分散論理ルーターのダウンリンク インターフェイスは、Tier-1 ゲートウェイのダウンリンク インターフェイスにマッピングされます。

- vRealize Automation が作成した論理スイッチごとに NSX-T セグメントが作成されます。

- vRealize Automation に作成されたワークロード仮想マシンは、NSX-T セグメントに接続されます。

- Edge Services Gateway の DHCP サーバ構成は、NSX-T セグメントのローカル DHCP サーバ構成に移行されます。

- vRealize Automation が作成した論理スイッチに接続しているワークロード仮想マシンの DHCP リースは NSX-T に移行されます。

オンデマンド プライベート ネットワーク(トポロジ C)

- ワークロード仮想マシンは vRealize Automation に作成され、vRealize Automation が作成した論理スイッチに接続されます。

- オプション:Edge Services Gateway が vRealize Automation に作成され、この ESG で DHCP サーバが構成されています。ESG は、vRealize Automation が作成した論理スイッチに接続されます。

- vRealize Automation が作成した論理スイッチごとに NSX-T セグメントが作成されます。

- vRealize Automation に作成されたワークロード仮想マシンは、NSX-T セグメントに接続されます。

- ローカル DHCP サーバは NSX-T セグメント上に構成されます。

オンデマンド セキュリティ グループ(トポロジ D)

- 仮想マシンの vNIC のみを静的メンバーとして追加します。

- セキュリティ ポリシーを追加します。

- セキュリティ ポリシーでファイアウォール ルールを追加します。ルールでは、IP アドレスとアプリケーションの組み合わせを使用できます。ポートとプロトコルの組み合わせも使用できます。

- vRealize Automation が作成したセキュリティ グループにセキュリティ ポリシーを適用します。

vRealize Automation が作成したセキュリティ ポリシーのファイアウォール ルールに IP アドレスが含まれている場合、vRealize Automation が IP セットを作成します。ルールにポートとプロトコルの組み合わせが含まれている場合、vRealize Automation はファイアウォール ルールに必要なアプリケーションを作成します。

- NSX-V ファイアウォール ルールでポートとプロトコルの組み合わせを使用しない L7 アプリケーションがある場合、このアプリケーションは NSX-T ファイアウォール ルールの単一コンテキスト プロファイルにマッピングされます。

- NSX-V ファイアウォール ルールでポートとプロトコルの組み合わせを使用する L7 アプリケーションがある場合、このアプリケーションは NSX-T ファイアウォール ルールの単一コンテキスト プロファイルと L4 サービスにマッピングされます。

既存のセキュリティ グループ(トポロジ E)

このトポロジでは、vRealize Automation は NSX-V 環境内の既存のセキュリティ グループか事前に作成されたセキュリティ グループを使用または参照します。ただし、既存のセキュリティ グループがある場合は、サポートされる機能が制限されます。vRealize Automation を使用すると、ワークロード仮想マシンの仮想 NIC のみを既存のセキュリティ グループの静的メンバーとして追加できます。vRealize Automation で分散ファイアウォール ルールを作成して、既存のセキュリティ グループに適用することはできません。

移行後、NSX-V のセキュリティ グループは NSX-T のグループにマッピングされます。vRealize Automation によって作成されたセキュリティ タグは、NSX-T への移行ではサポートされません。事前に作成された NSX-V セキュリティ タグがワークロード仮想マシンに割り当てられている場合、これらのタグは NSX-T に移行されますが、この情報は vRealize Automation では更新されません。

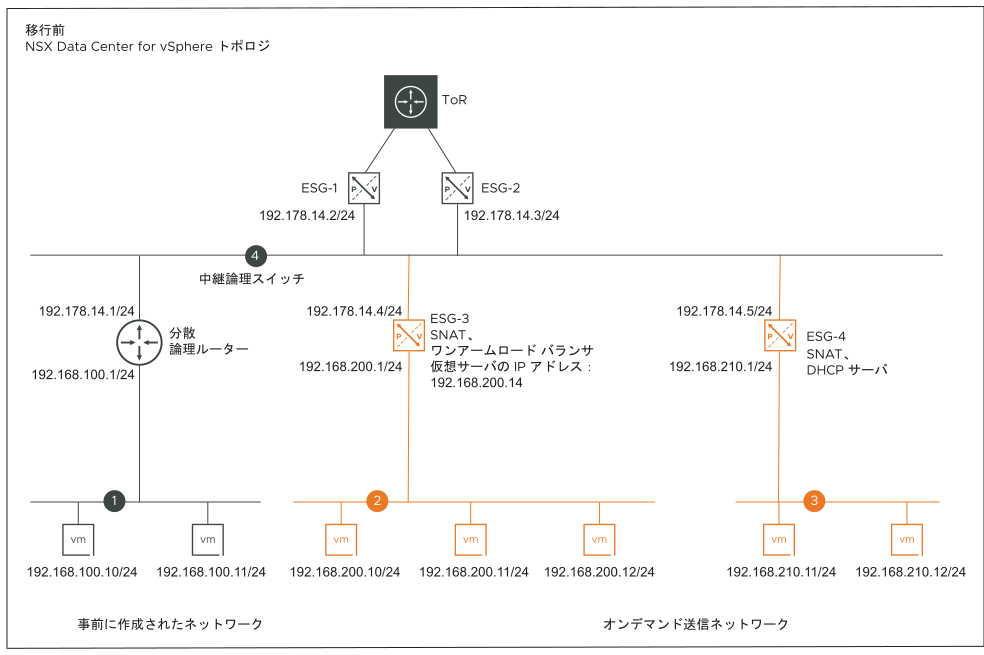

NAT のみを使用したオンデマンド送信ネットワーク(トポロジ F)

- オンデマンド送信ネットワーク(論理スイッチ)は、vRealize Automation を使用して作成されます。たとえば、移行前のトポロジでは、ネットワーク 2 と 3 はオンデマンド送信ネットワークを表します。

- vRealize Automation で作成された Edge Services Gateway(ESG-3 および ESG-4)のアップリンク インターフェイスは、既存の中継論理スイッチ (192.178.14.0/24) に接続されています。

- オンデマンド送信ネットワーク上に vRealize Automation で作成された仮想マシンには、静的 IP アドレスが割り当てられます。

- ネットワーク アドレス変換 (NAT) ルールは vRealize Automation を使用して作成されます。SNAT アクションは、ESG-3 および ESG 4 のアップリンク インターフェイスで構成します。SNAT ルールでは、送信ネットワーク上の仮想マシンからパブリック ネットワーク上の外部クライアントへの送信トラフィックのみが許可されます。ポート転送は、vRealize Automation で作成された SNAT ルールではサポートされていません。

例:ESG-3 および ESG 4 での NAT ルールの構成。

ESG-3 ESG-4 [元データ]

アクション:SNAT

適用先:vNIC(アップリンク インターフェイス)

プロトコル:any

送信元の IP アドレス範囲:192.168.200.1~192.168.200.14

送信元ポート:任意

宛先 IP アドレス範囲:任意

宛先ポート:任意

[元データ]

アクション:SNAT

適用先:vNIC(アップリンク インターフェイス)

プロトコル:any

送信元の IP アドレス範囲:192.168.210.1~192.168.210.14

送信元ポート:任意

宛先 IP アドレス範囲:任意

宛先ポート:任意

[変換]

IP アドレス:192.178.14.4

ポート範囲:任意

[変換]

IP アドレス:192.178.14.5

ポート範囲:任意

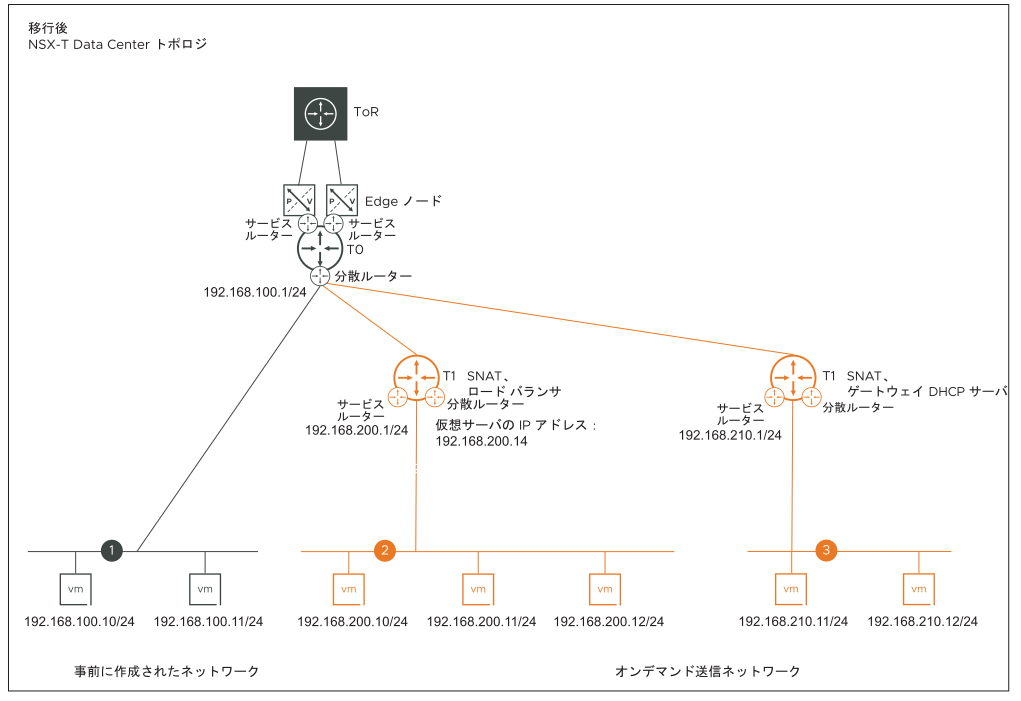

- ESG に接続されている vRealize Automation で作成された各送信ネットワークに対して、Tier-1 ゲートウェイが作成され、この Tier-1 ゲートウェイのダウンリンクに NSX-T オーバーレイ セグメントが接続されます。

- SNAT アクションを設定した NAT ルールは、Tier-1 ゲートウェイで構成されます。これらの SNAT ルールは、vRealize Automation で作成された ESG の SNAT ルールと同じ構成になります。

- Tier-1 ゲートウェイは、Tier-0 ゲートウェイが作成されたのと同じ Edge クラスタ内に作成されます。

DHCP、NAT、ワンアーム ロード バランサ(トポロジ G)を使用したオンデマンド送信ネットワーク

- オンデマンド送信ネットワーク(論理スイッチ)は、vRealize Automation を使用して作成されます。たとえば、移行前のトポロジ図では、ネットワーク 2 と 3 はオンデマンド送信ネットワークを表しています。

- vRealize Automation で作成された Edge Services Gateway(ESG-3 および ESG-4)のアップリンク インターフェイスは、NSX-V 内の既存の中継論理スイッチ(例:192.178.14.0/24)に接続されています。

- ESG-3 は、ワンアーム ロード バランサと NAT ルール(SNAT アクション)で構成されます。

- ESG-4 には、DHCP サーバと NAT ルール(SNAT アクション)が構成されています。

- オンデマンド送信ネットワーク 2 上に vRealize Automation で作成された仮想マシンには、静的 IP アドレスが割り当てられます。

- 送信ネットワーク 3 に vRealize Automation で作成されたワークロード仮想マシンには、DHCP サーバによって IP アドレスが割り当てられます。

- ネットワーク アドレス変換 (NAT) ルールは vRealize Automation を使用して作成されます。SNAT アクションは、ESG-3 および ESG 4 のアップリンク インターフェイスで構成します。SNAT ルールでは、送信ネットワーク上の仮想マシンからパブリック ネットワーク上の外部クライアントへの送信トラフィックのみを許可します。

例:ESG-3 および ESG 4 での NAT ルールの構成。

ESG-3 ESG-4 [元データ]

アクション:SNAT

適用先:vNIC(アップリンク インターフェイス)

プロトコル:any

送信元の IP アドレス範囲:192.168.200.1~192.168.200.14

送信元ポート:任意

宛先 IP アドレス範囲:任意

宛先ポート:任意

[元データ]

アクション:SNAT

適用先:vNIC(アップリンク インターフェイス)

プロトコル:any

送信元の IP アドレス範囲:192.168.210.1~192.168.210.14

送信元ポート:任意

宛先 IP アドレス範囲:任意

宛先ポート:任意

[変換]

IP アドレス:192.178.14.4

ポート範囲:任意

[変換]

IP アドレス:192.178.14.5

ポート範囲:任意

- 例:ESG 3 のワンアーム ロード バランサ構成:

- 仮想サーバの IP アドレス:192.168.200.14

- デフォルト プール:Pool-1

- Pool-1 には、192.168.200.10/24、192.168.200.11/24、192.168.200.12/24 の 3 台の仮想マシンがあります。

他のロード バランサの設定は、この移行例の目的ではないため、ここには記載されていません。

- 例:ESG-3 の内部インターフェイスには、プライマリ IP アドレスとセカンダリ IP アドレスの 2 つの IP アドレスが構成されています。

- プライマリ IP アドレス:192.168.200.1/24。これにより、送信ネットワークが ESG 3 のダウンリンク(内部)インターフェイスに接続されます。

- セカンダリ IP アドレス:192.168.200.14/24。これは、仮想サーバの IP アドレスとして使用されます。

必要な場合は、ESG-3 の内部インターフェイスで単一の IP アドレスを構成できます。その場合は、仮想サーバの IP アドレスがプライマリ IP アドレスと同じになります。

- 例:ESG-4 の DHCP サーバの構成。

- DHCP プール範囲:192.168.210.20~192.168.210.40

- デフォルト ゲートウェイ:192.168.210.1

ほかの DHCP サーバの設定は、この移行例の目的ではないため、ここには記載されていません。

- ESG に接続されている vRealize Automation で作成された各送信ネットワークに対して、Tier-1 ゲートウェイが作成され、この Tier-1 ゲートウェイのダウンリンクに NSX-T オーバーレイ セグメントが接続されます。

- SNAT アクションを設定した NAT ルールは、Tier-1 ゲートウェイで構成されます。これらの SNAT ルールは、vRealize Automation で作成された ESG の SNAT ルールと同じ構成になります。

- Tier-1 ゲートウェイは、Tier-0 ゲートウェイが作成されたのと同じ Edge クラスタ内に作成されます。

- ESG-3 のロード バランサ サービス構成は、Tier-1 ゲートウェイ上のロード バランサ サービス構成に移行されます。この Tier-1 ゲートウェイは、ダウンリンクの NSX-T オーバーレイ セグメント 2 に接続されています。

- ESG-4 の DHCP サーバの構成は、Tier-1 ゲートウェイのゲートウェイ DHCP サーバの構成に移行されます。この Tier-1 ゲートウェイは、ダウンリンクの NSX-T オーバーレイ セグメント 3 に接続されています。

Migration Coordinator は、デフォルトの DHCP サーバの IP アドレスを使用して、NSX-T のゲートウェイ DHCP サーバを構成します。必要な場合は、移行の [構成の解決] の手順で、別のサーバの IP アドレスを入力できます。Migration Coordinator のユーザー インターフェイスの [入力を送信] ページに表示される指示に従って、別のサーバの IP アドレスを指定します。

- NSX-V では、リース時間は DHCP IP アドレス プールのレベルで構成されますが、NSX-T リース時間は各セグメントのレベルで構成できます。NSX-V ネットワーク上の DHCP サービスが複数の DHCP IP アドレス プールを使用して構成されている場合、Migration Coordinator は、すべての DHCP IP アドレス プール間の最大リース時間を設定し、それを NSX-T セグメントに構成します。

- vRealize Automation が作成した送信ネットワーク 3 に接続しているワークロード仮想マシンの DHCP リースは NSX-T に移行されます。

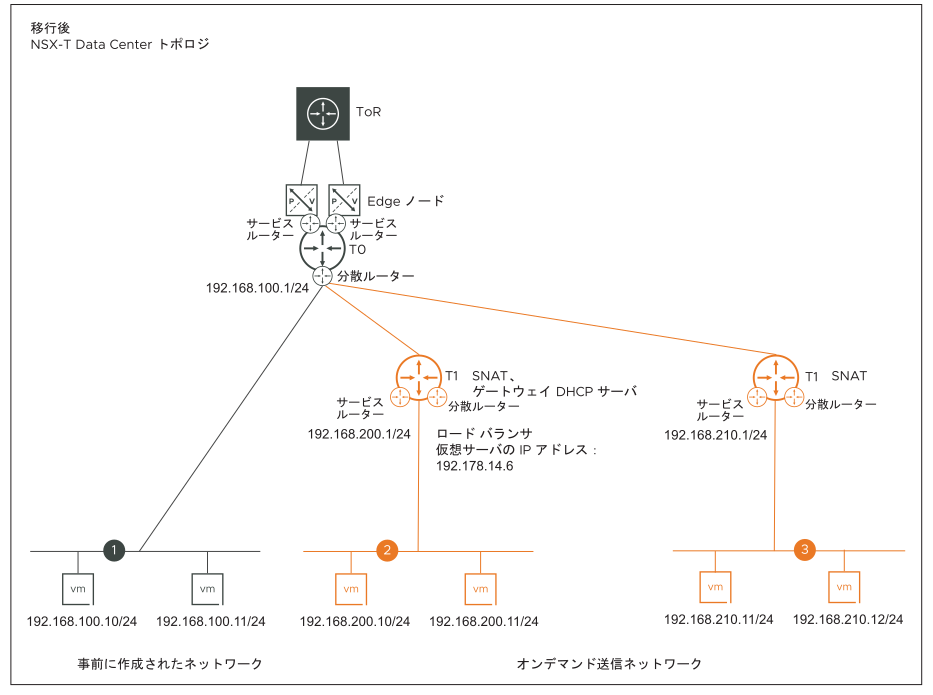

DHCP、NAT、インライン ロード バランサ(トポロジ H) を使用したオンデマンド送信ネットワーク

- オンデマンド送信ネットワーク(論理スイッチ)は、vRealize Automation を使用して作成されます。たとえば、移行前のトポロジ図では、ネットワーク 2 と 3 はオンデマンド送信ネットワークを表しています。

- vRealize Automation で作成された Edge Services Gateway(ESG-3 および ESG-4)のアップリンク インターフェイスは、NSX-V 内の既存の中継論理スイッチ(例:192.178.14.0/24)に接続されています。

- ESG-3 には、インライン ロード バランサ、DHCP サーバおよび NAT ルール(SNAT アクション)が構成されています。

- ESG-4 には、NAT ルール(SNAT アクション)が構成されています。

- オンデマンド送信ネットワーク 2 上に vRealize Automation で作成された仮想マシンには、DHCP サーバによって IP アドレスが割り当てられます。

- オンデマンド送信ネットワーク 3 上に vRealize Automation で作成された仮想マシンには、静的 IP アドレスが割り当てられます。

- ネットワーク アドレス変換 (NAT) ルールは vRealize Automation を使用して作成されます。SNAT アクションは、ESG-3 および ESG 4 のアップリンク インターフェイスで構成します。SNAT ルールでは、送信ネットワーク上の仮想マシンからパブリック ネットワーク上の外部クライアントへの送信トラフィックのみを許可します。

ESG-3 および ESG-4 での NAT ルールの構成例については、このトピックで説明しているトポロジ G の移行前のトポロジについての説明を参照してください。

- 例:ESG-3 のインライン ロード バランサ構成。

- 仮想サーバの IP アドレス:192.178.14.6

- デフォルト プール:Pool-1

- Pool-1 には、192.168.200.10/24、192.168.200.11/24 の 2 台の仮想マシンがあります。

他のロード バランサの設定は、この移行例の目的ではないため、ここには記載されていません。

- 例:ESG-3 のアップリンク インターフェイスには、プライマリ IP アドレスとセカンダリ IP アドレスの 2 つの IP アドレスが構成されています。

- プライマリ IP アドレス:192.178.14.4/24。ESG-3 を中継論理スイッチに接続します。

- セカンダリ IP アドレス:192.178.14.6/24。これは、仮想サーバの IP アドレスとして使用されます。

- 例:ESG-3 の DHCP サーバの構成。

- DHCP プール範囲:192.168.200.20~192.168.200.40

- デフォルト ゲートウェイ:192.168.200.1

ほかの DHCP サーバの設定は、この移行例の目的ではないため、ここには記載されていません。

- ESG に接続されている vRealize Automation で作成された各送信ネットワークに対して、Tier-1 ゲートウェイが作成され、この Tier-1 ゲートウェイのダウンリンクに NSX-T オーバーレイ セグメントが接続されます。

- SNAT アクションを設定した NAT ルールは、Tier-1 ゲートウェイで構成されます。これらの SNAT ルールは、vRealize Automation で作成された ESG の SNAT ルールと同じ構成になります。

- Tier-1 ゲートウェイは、Tier-0 ゲートウェイが作成されたのと同じ Edge クラスタ内に作成されます。

- ESG-3 のロード バランサ サービスは、Tier-1 ゲートウェイ上のロード バランサ サービスに移行されます。この Tier-1 ゲートウェイは、ダウンリンクの NSX-T オーバーレイ セグメント 2 に接続されています。

- ESG-3 の DHCP サービス構成は、Tier-1 ゲートウェイのゲートウェイ DHCP サーバに移行されます。

Migration Coordinator は、デフォルトの DHCP サーバの IP アドレスを使用して、NSX-T のゲートウェイ DHCP サーバを構成します。必要な場合は、移行の [構成の解決] の手順で、別のサーバの IP アドレスを入力できます。Migration Coordinator のユーザー インターフェイスの [入力を送信] ページに表示される指示に従って、別のサーバの IP アドレスを指定します。

- NSX-V では、リース時間は DHCP IP アドレス プールのレベルで構成されますが、NSX-T リース時間は各セグメントのレベルで構成できます。NSX-V ネットワーク上の DHCP サービスが複数の DHCP IP アドレス プールを使用して構成されている場合、Migration Coordinator は、すべての DHCP IP アドレス プール間の最大リース時間を設定し、それを NSX-T セグメントに構成します。

- vRealize Automation が作成した送信ネットワーク 2 に接続しているワークロード仮想マシンの DHCP リースは NSX-T に移行されます。

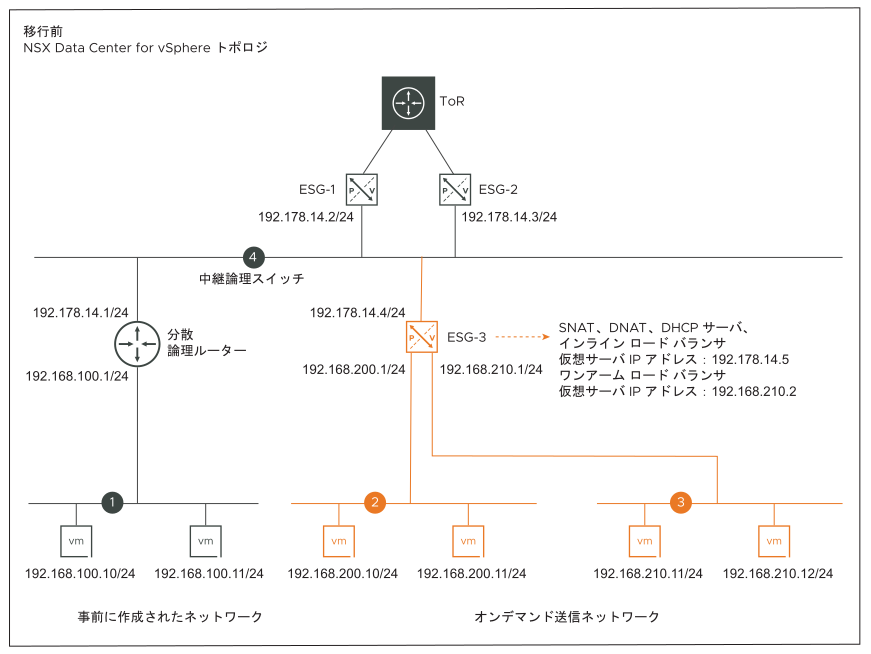

DHCP、NAT、ワンアーム ロード バランサ、インライン ロード バランサ(トポロジ I)を使用したオンデマンド送信ネットワーク

- オンデマンド送信ネットワーク(論理スイッチ)は、vRealize Automation を使用して作成されます。たとえば、移行前のトポロジ図では、ネットワーク 2 と 3 はオンデマンド送信ネットワークを表しています。

- 両方の送信ネットワークは、vRealize Automation で作成された単一の Edge Services Gateway (ESG-3) のダウンリンク インターフェイスに接続されます。このトポロジ図は、ESG-3 に接続されている 2 つの送信ネットワークを示しています。ただし、2 つ以上の送信ネットワークを同じ ESG に接続することができます。

- ESG-3 のアップリンク インターフェイスは NSX-V 内の既存の中継論理スイッチに接続されています(例:192.178.14.0/24)。

- ESG-3 には次のサービスが構成されています。

- SNAT および DNAT アクションを設定した NAT ルール。

- DHCP サーバ

- ワンアーム ロード バランサ

- インライン ロード バランサ

- オンデマンド送信ネットワーク 2 および 3 上に vRealize Automation で作成された仮想マシンには、DHCP サーバによって IP アドレスが割り当てられます。

- 例:ESG-3 のインライン ロード バランサ構成。ネットワーク 2 上のトラフィックのロード バランシングを実行:

- 仮想サーバの IP アドレス:192.178.14.5

- デフォルト プール:Pool-1

- Pool-1 には、192.168.200.10/24、192.168.200.11/24 の 2 台の仮想マシンがあります。

他のロード バランサの設定は、この移行例の目的ではないため、ここには記載されていません。

- 例:ESG-3 のワンアーム ロード バランサ構成。ネットワーク 3 上のトラフィックのロード バランシングを実行:

- 仮想サーバの IP アドレス:192.168.210.2

- デフォルト プール:Pool-2

- Pool-2 には、192.168.210.11/24、192.168.210.12/24 の 2 台の仮想マシンがあります。

- ESG-3 には、SNAT アクションと DNAT アクションを設定した NAT ルールが構成されています。ポート転送は、SNAT ルールと DNAT ルールの両方でサポートされています。

- 例:ESG-3 の SNAT ルール構成。

SNAT ルール 1 SNAT ルール 2 [元データ]

適用先:vNIC(アップリンク インターフェイス)

プロトコル:any

送信元の IP アドレス範囲:192.168.200.1~192.168.200.14

送信元ポート:任意

宛先 IP アドレス範囲:任意

宛先ポート:任意

[元データ]

適用先:vNIC(アップリンク インターフェイス)

プロトコル:any

送信元の IP アドレス範囲:192.168.210.1~192.168.210.14

送信元ポート:任意

宛先 IP アドレス範囲:任意

宛先ポート:任意

[変換]

IP アドレス:192.178.14.5

ポート範囲:任意

[変換]

IP アドレス:192.178.14.4

ポート範囲:任意

- 例:ESG-3 の DNAT ルール構成。

[元データ]

プロトコル:any

送信元の IP アドレス範囲:任意

送信元ポート:任意

宛先の IP アドレス範囲:192.178.14.5

宛先ポート:100

[変換]

IP アドレス:192.178.200.35

ポート範囲:80

- 例:ESG-3 の DHCP サーバの構成には、次の 2 つの IP アドレス プールがあります。

- DHCP IP アドレス プール 1:192.168.200.20~192.168.200.40

- プール 1 のデフォルト ゲートウェイ:192.168.200.1

- DHCP IP アドレス プール 2:192.168.210.20~192.168.210.40

- プール 2 のデフォルト ゲートウェイ:192.168.210.1

ほかの DHCP サーバの設定は、この移行例の目的ではないため、ここには記載されていません。

- 単一の ESG に接続されている vRealize Automation で作成された送信ネットワークに対して、Tier-1 ゲートウェイが作成され、この Tier-1 ゲートウェイのダウンリンクに NSX-T オーバーレイ セグメントが接続されます。

- SNAT ルールと DNAT ルールは、Tier-1 ゲートウェイで構成されます。これらのルールは、vRealize Automation で作成された ESG-3 の SNAT ルールおよび DNAT ルールと同じ構成になります。

- Tier-1 ゲートウェイは、Tier-0 ゲートウェイが作成されたのと同じ Edge クラスタ内に作成されます。

- ESG-3 のロード バランサ サービス構成は、Tier-1 ゲートウェイ上のロード バランサ サービス構成に移行されます。

- ESG-3 の DHCP サービス構成は、Tier-1 ゲートウェイのゲートウェイ DHCP サーバに移行されます。

Migration Coordinator は、デフォルトの DHCP サーバの IP アドレスを使用して、NSX-T のゲートウェイ DHCP サーバを構成します。必要な場合は、移行の [構成の解決] の手順で、別のサーバの IP アドレスを入力できます。Migration Coordinator のユーザー インターフェイスの [入力を送信] ページに表示される指示に従って、別のサーバの IP アドレスを指定します。

- NSX-V では、リース時間は DHCP IP アドレス プールのレベルで構成されますが、NSX-T リース時間は各セグメントのレベルで構成できます。NSX-V ネットワーク上の DHCP サービスが複数の DHCP IP アドレスプールを使用して構成されている場合、Migration Coordinator は、すべての DHCP IP アドレスプール間の最大リース時間を設定し、それを NSX-T セグメントに構成します。

- vRealize Automation が作成した送信ネットワークに接続しているワークロード仮想マシンの DHCP リースは NSX-T に移行されます。

既存ネットワーク上のオンデマンド ワンアーム ロード バランサ(トポロジ J)

- ワンアーム ロード バランサは、vRealize Automation で作成された ESG で構成されます。この ESG は NSX-V 内の既存のネットワークに接続されています。既存のネットワークは、VLAN または論理スイッチのいずれかです。

前のトポロジ図は、既存のネットワーク 1 の単一のワンアーム ロード バランサを示しています。このトポロジの説明については、 vRealize Automation で作成された ESG 上の単一のワンアーム ロード バランサが考慮されます。ただし、このトポロジは次の構成をサポートします。

- vRealize Automation で複数のワンアーム ロード バランサが作成され、それらが単一の既存のネットワークに接続されている構成。単一のロード バランサが、vRealize Automation で作成された各 ESG に構成されます。すべての ESG は、単一の vRealize Automation 展開の一部として展開されます。

- vRealize Automation で複数のワンアーム ロード バランサが作成され、1 つのロード バランサがそれぞれ異なる既存のネットワークに接続されている構成。単一のロード バランサが、vRealize Automation で作成された各 ESG に構成されます。すべての ESG は、単一の vRealize Automation 展開の一部として展開されます。

- 既存のネットワークに接続されている vRealize Automation で作成されたワークロード仮想マシンには、静的 IP アドレスが割り当てられています。

- 例:ESG-3 のワンアーム ロード バランサ構成。

- 仮想サーバの IP アドレス:192.168.100.2

- デフォルト プール:Pool-1

- Pool-1 には、192.168.100.10/24、192.168.100.11/24 の 2 台の仮想マシンがあります。

- NSX-V トポロジ内の ESG-3 は、NSX-T トポロジ内のスタンドアローンの Tier-1 ゲートウェイに移行されます。Tier-1 ゲートウェイは Tier-0 ゲートウェイに接続していません。

- ESG-3 のロード バランサ構成は、Tier-1 ゲートウェイ上のロード バランサ構成に移行されます。

ロード バランサを使用するオンデマンド セキュリティ グループまたは既存のセキュリティ グループ(トポロジ K)

このトポロジでは、vRealize Automation で作成され、単一のロード バランサが構成された ESG をサポートしています。ESG は既存のネットワークに接続することも、vRealize Automation を使用して作成されたオンデマンド ネットワークに接続することもできます。

既存のセキュリティ グループが vRealize Automation ネットワーク プロファイルに含まれているか、オンデマンド/既存のセキュリティ グループがオンデマンド ネットワークを含む vRealize Automation 展開に存在します。

入力展開構成ファイルでは、vRealize Automation が、ロード バランサの仮想サーバ IP アドレスを IP セット オブジェクト内に自動的に追加します。この IP セットは、vRealize Automation ネットワーク プロファイルのセキュリティ グループのメンバーとして追加されます。または、ロード バランシングされたプール メンバーに関連付けられているブループリントから、オンデマンドまたは既存のセキュリティ グループのメンバーとして IP セットが追加されます。

このようなトポロジを NSX-T に移行すると、ESG は NSX-T トポロジ内の Tier-1 ゲートウェイにマッピングされます。ESG のロード バランサ サービス構成は、Tier-1 ゲートウェイ上のロード バランサ サービス構成に移行されます。NSX-V のセキュリティ グループは NSX-T のグループにマッピングされます。この NSX-T グループには、ロード バランサの仮想サーバの IP アドレスを持つネストされたグループが含まれています。