このトピックでは、サービス挿入および NSX ゲスト イントロスペクション プラットフォーム コンポーネント(ゲスト イントロスペクション)の主要な概念とアーキテクチャについて説明します。

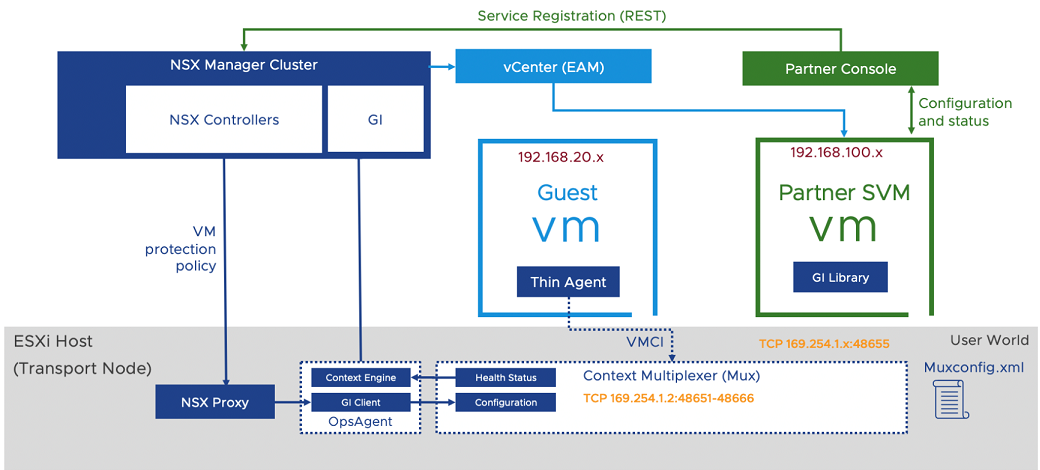

- NSX Manager:ユーザーおよびパートナーがネットワークとセキュリティ ポリシーを構成できるように、API とグラフィカル ユーザー インターフェイスを提供する NSX の管理プレーン アプライアンスです。ゲスト イントロスペクションの場合、NSX Manager は、パートナー アプライアンスの展開および管理を行う API と GUI も提供します。

- ゲスト イントロスペクション SDK:セキュリティ ベンダーが使用する VMware 提供のライブラリ。

-

サービス仮想マシン:VMware 提供のゲスト イントロスペクション SDK を使用するセキュリティ ベンダーから提供される仮想マシンです。ファイル、プロセス、ネットワークとシステム イベントをスキャンして、ゲストに潜むウイルスまたはマルウェアを検出するロジックが含まれています。要求をスキャンした後、要求に対してゲスト仮想マシンが実行したアクションに関する判定結果または通知を戻します。

- ゲスト イントロスペクション ホスト エージェント(コンテキスト マルチプレクサ):エンドポイント保護ポリシーの構成を処理します。また、保護された仮想マシンからサービス仮想マシンにメッセージを多重化して転送し、サービス仮想マシンから保護された仮想マシンに転送します。ゲスト イントロスペクション プラットフォームの健全性状態をレポートし、サービス仮想マシン構成のレコードを

muxconfig.xmlファイルに維持します。 - Ops エージェント(コンテキスト エンジンとゲスト イントロスペクション クライアント):ゲスト イントロスペクションの構成をゲスト イントロスペクション ホスト エージェント(コンテキスト マルチプレクサ)に転送します。また、ソリューションの健全性状態を NSX Manager にリレーします。

- EAM:NSX Manager は、ESXi エージェント マネージャを使用して、保護されているクラスタ上のすべてのホストにパートナー サービス仮想マシンを展開します。

-

シン エージェント:ゲスト仮想マシン内で実行されるファイルまたはネットワーク イントロスペクション エージェントです。ホスト エージェントを介してサービス仮想マシンに転送されるファイルとネットワークのアクティビティやイベントをインターセプトします。Windows では、このエージェントは VMware Tools の一部です。Linux では、このエージェントは VMware Tools の外部に存在します。これは、NSX にゲスト内コンテキストを提供します。また、アンチウイルスまたはアンチマルウェア セキュリティ ベンダーが提供する従来のエージェントを置き換える場合にも使用できます。これは汎用で軽量のエージェントで、ベンダー提供のサービス仮想マシンでスキャンを行うので、ファイルとプロセスのオンボーディングが容易になります。

- コンピューティング リソースの使用量の削減:ゲスト イントロスペクションにより、ホスト上の各エンドポイントからホスト上のサードパーティ パートナー サービス仮想マシンにシグネチャとセキュリティ スキャン ロジックがオフロードされます。スキャンはサービス仮想マシンでのみ実行されます。スキャンを実行するために、ゲスト仮想マシンのコンピューティング リソースを消費する必要はありません。

-

管理作業の向上:スキャンがサービス仮想マシンにオフロードされるため、ホストごとに 1 つのオブジェクトのみがシグネチャを更新する必要があります。このようなメカニズムは、すべてのゲスト仮想マシンで同じシグネチャを更新するエージェント ベースのソリューションよりも優れています。

- アンチウイルスとアンチマルウェアによる継続的な保護:サービス仮想マシンが継続的に実行されるため、ゲスト仮想マシンでの最新のシグネチャの実行は必須でなくなりました。たとえば、スナップショット仮想マシンで古いバージョンのシグネチャが使用され、エンドポイントが従来の方法で保護されていると、攻撃を受ける可能性が高くなります。ゲスト イントロスペクション プラットフォームでは、サービス仮想マシンが最新のマルウェア シグネチャを継続的に取得しているため、新しく追加された仮想マシンも最新のシグネチャで保護されます。

- サービス仮想マシンにオフロードされたシグネチャ:データベースのライフサイクルがゲスト仮想マシンのライフサイクルの外にあるため、ゲスト仮想マシンが停止しても、サービス仮想マシンに影響ありません。