しきい値フィルタとレート フィルタを構成することで、システム シグネチャに対して NSX IDS/IPS イベントが生成されるレートを管理できます。

しきい値パラメータを設定しないと、悪意のあるトラフィックがルールに一致するたびに、対応するシグネチャによって、そのルールに定義されたアクションに基づいて IPS イベントが生成されます。シグネチャのしきい値を構成することで、シグネチャが IPS イベントを生成する頻度を制御できます。さらに、ルールのアクションを動的に調整して、特定の条件が満たされたときの応答を変更できるため、悪意のあるトラフィックからワークロードをリアルタイムで保護できます。

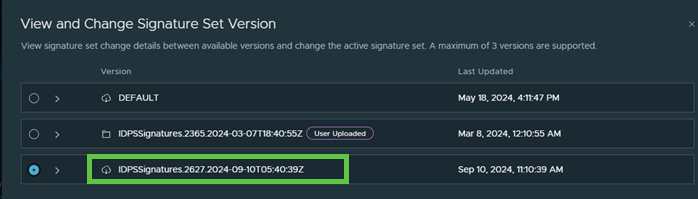

NSX 4.2.1 以降では、IDPS バンドル バージョン 2406 以降を実行しているシステム シグネチャでしきい値を構成できます。

この機能は、アップグレード後にダウンロードされたバンドル バージョン 2406 以降でのみサポートされます。また、カスタム シグネチャはしきい値をサポートしていません。NSX 4.2.1 を新しくインストールした場合、デフォルトのシグネチャ バンドルはしきい値をサポートします。NSX 4.2.1 にアップグレードした場合、デフォルトのシグネチャ バンドルはしきい値をサポートしません。

シグネチャのしきい値フィルタとレート フィルタを構成する前に、シグネチャのしきい値の設定に含まれるパラメータを理解していることを確認してください。

[しきい値]:アラートがトリガされる前のルールの最小しきい値を定義します。たとえば、しきい値カウントを 10 に設定すると、IDS/IPS はルールが 10 回一致した場合にのみアラートを生成します。たとえば、しきい値が 10 に設定されている場合、システムは 1 分間に同じサーバから 10 件以上のメールを受信した場合にのみアラートを生成します。

alert tcp !$HOME_NET any -> $HOME_NET 25 (msg:"ET POLICY Inbound Frequent Emails - Possible Spambot Inbound"; \ flow:established; content:"mail from|3a|"; nocase; \ threshold: type threshold, track by_src, count 10, seconds 60; \ reference:url,doc.emergingthreats.net/2002087; classtype:misc-activity; sid:2002087; rev:10;)

[制限]:このオプションを使用して、アラートのフラッディングを防止します。制限を N に設定すると、システムは指定された時間内に N 個を超えるアラートを生成しません。たとえば、制限を 1 に設定すると、MSIE 6.0 が検出されたときに、システムは 3 分以内にホストごとに最大 1 つのアラートを生成します。

alert http $HOME_NET any -> any $HTTP_PORTS (msg:"ET USER_AGENTS Internet Explorer 6 in use - Significant Security Risk"; \ flow:to_server,established; content:"|0d 0a|User-Agent|3a| Mozilla/4.0 (compatible|3b| MSIE 6.0|3b|"; \ threshold: type limit, track by_src, seconds 180, count 1; \ reference:url,doc.emergingthreats.net/2010706; classtype:policy-violation; sid:2010706; rev:7;)

[両方]:このタイプは、「しきい値」タイプと「制限」タイプの組み合わせです。しきい値と制限の両方が適用されます。たとえば、シグネチャが 360 秒以内に 5 回トリガされた場合、最大 1 つのアラートが生成されます。

alert tcp $HOME_NET 5060 -> $EXTERNAL_NET any (msg:"ET VOIP Multiple Unauthorized SIP Responses TCP"; \ flow:established,from_server; content:"SIP/2.0 401 Unauthorized"; depth:24; \ threshold: type both, track by_src, count 5, seconds 360; \ reference:url,doc.emergingthreats.net/2003194; classtype:attempted-dos; sid:2003194; rev:6;)

たとえば、次のコードでは、SSH サーバへの着信接続を制限します。ルール 888 は、SSH ポートに向けられた SYN パケットに対してアラートを生成します。IP アドレスが 60 秒以内にこのルールを 10 回以上トリガすると、レート フィルタは、それ以降の一致するトラフィックのアクションをドロップに切り替えます。レート フィルタは 5 分後に期限切れになります。

rate_filter gen_id 1, sig_id 888, track by_src, count 10, seconds 60, \ new_action drop, timeout 300

前提条件

選択した IDPS バンドルのバージョンは v2406 以降である必要があります。

手順

- NSX Manager から、([ポリシー管理] セクションの下)に移動します。

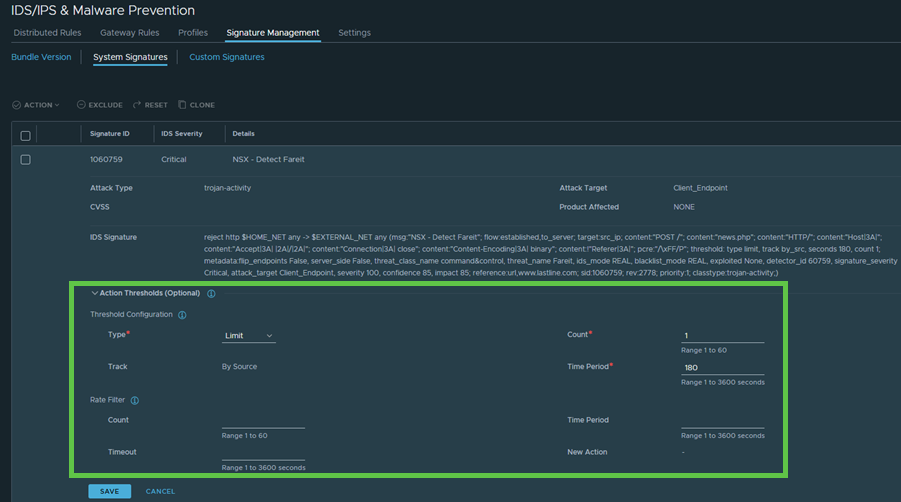

- [IDS/IPS と Malware Prevention] ページで、[シグネチャの管理] タブに移動し、[システム シグネチャ] を選択します。

- ルールを選択し、3 つのドットをクリックして、[アクションのしきい値の編集] を選択します。

- [アクションのしきい値] セクションを展開します。

- [しきい値の構成] で、次のフィールドを設定します。

- [タイプ]:[制限]、[しきい値]、またはその両方の組み合わせを選択できます。デフォルトでは、すべてのシグネチャのしきい値タイプとして [制限] オプションが設定されています。

- [カウント]:IDPS でイベントをトリガするためのしきい値に必要なルール一致の数を構成します。使用可能な範囲は 1 ~ 60 です。

- [追跡]:デフォルトでは、IPS はソースから発信された IP アドレスを監視および追跡します。

- [期間]:ルールが定義されたカウントに到達する必要がある期間を指定します。使用可能な範囲は 1 ~ 3,600 秒です。

- [レート フィルタ] セクションで、次のフィールドを設定します。

- [カウント]:レート フィルタをトリガするために必要なルール一致の数を構成します。この数を超えると、新しいアクションがトラフィックに適用されます。使用可能な範囲は 1 ~ 60 です。

- [期間]:このパラメータは、カウントに到達する必要がある期間を定義します。使用可能な範囲は 1 ~ 3,600 秒です。

- [タイムアウト]:このパラメータは、レート フィルタがアクティブな期間を定義します。範囲は 1 ~ 3,600 秒です。

- [新しいアクション]:デフォルトでは、新しいアクションは [ドロップ] に構成されています。

- [保存] をクリックします。

- [公開] をクリックします。

- 新しいしきい値構成を確認するには、シグネチャ メタデータを表示します。