NSX サービス挿入フレームワークを使用すると、セキュリティ サービスをアドオンとして NSX に挿入できます。NSX は、アドオン セキュリティ サービスを定義、登録、および展開するためのインターフェイスを提供します。サービス挿入を使用すると、ネットワークおよびエンドポイントのセキュリティ サービスを NSX に追加できます。

NSX ネットワーク イントロスペクション(旧 NetX)は、サードパーティのネットワーク セキュリティ サービスのインストール、構成にサービス挿入を使用します。「ネットワーク イントロスペクション」セクションを参照してください。

NSX エンドポイント保護、NSX 分散マルウェア防止は、サービス挿入とゲスト イントロスペクション フレームワークの組み合わせを使用してエンドポイントのセキュリティを提供します。

サービス挿入

- ネットワーク、エンドポイント、マルウェア防止など、提供できるセキュリティ サービスの性質を定義します。

- セキュリティ サービスによって提供されるセキュリティ レベルの分類を許可します。例:基本、標準、包括的またはシルバー、ゴールド、プラチナなど。これはプロバイダによって定義されます。

- 図で示されているパートナー サービス仮想マシンの複数のフォーム ファクタを含む OVF 仕様を定義できるようにします。

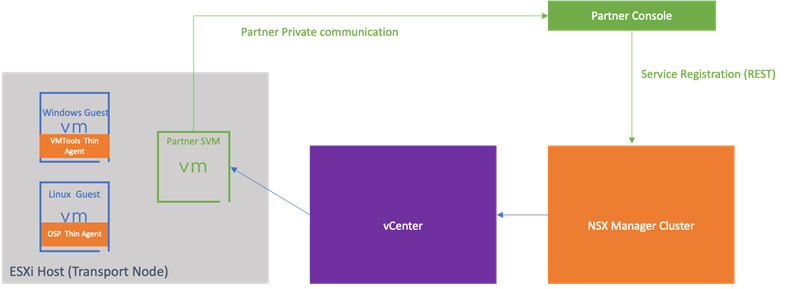

サービス挿入フレームワークは、vCenter Server の ESXi Agent Manager (EAM) API を使用して、プロバイダ提供のセキュリティ サービス OVF を展開します。OVF は、展開先として指定された vSphere コンピュート クラスタに展開されます。OVF の 1 つのインスタンスがターゲット クラスタ内の各ホストに展開されます。これはサービス インスタンスと呼ばれます。ホストに展開されている仮想マシンはサービス仮想マシンです。

サービス仮想マシンの特性

- サービス仮想マシンは、ワークロード仮想マシンを起動する前に起動されます。

- シャットダウンできません。

- シャットダウンすると再起動します。

- ホストに固定されているため、他のホストに移行できません。

サービス挿入フレームワークを使用してサービスをプラグインするセキュリティ サービス プロバイダは、提供された OVF でネットワーク要件を定義する必要があります。ソリューションで外部ネットワーク接続が必要な場合は、OVF が追加のネットワークを指定する必要があり、サービスの展開中に管理者がこのネットワークを構成する必要があります。

サービス挿入フレームワークは、セキュリティ サービスを展開するために NSX Manager と vCenter Server に依存します。NSX サービス挿入 API はパブリックであり、セキュリティ ソリューションを開発するパートナーは、この API を遵守する必要があります。

サービス挿入の主な概念

サービス定義:パートナーは、名前、説明、サポートされているフォーム ファクタ、ネットワーク インターフェイスを含む展開属性、サービス仮想マシンで使用されるアプライアンス OVF パッケージの場所などの属性を使用してサービスを定義します。

サービス プロファイルおよびベンダー テンプレート︰パートナーは、ポリシーの保護レベルを公開するベンダー テンプレートを登録します。たとえば、保護レベルはゴールド、シルバー、プラチナに設定できます。サービス プロファイルは、ベンダー テンプレートから作成できます。これにより、NSX の管理者は各自のプリファレンスに従ってベンダー テンプレートに名前を設定できます。ゲスト イントロスペクション以外のサービスの場合、サービス プロファイルで属性を使用して、さらにカスタマイズすることができます。その後、サービス プロファイルをエンドポイント保護ポリシー ルールで使用し、NSX で定義されている仮想マシングループの保護を構成できます。管理者は、仮想マシンの名前、タグ、または ID に基づいてグループを作成できます。1 つのベンダー テンプレートから複数のサービス プロファイルを作成することもできます。

ゲスト イントロスペクション

エンドポイント中心のセキュリティ サービス、またはエンドポイント ファイル、ネットワーク、プロセスなどのアクティビティからのインテリジェンスを必要とするセキュリティ サービスでは、サービス挿入に加えてゲスト イントロスペクション フレームワークを使用する必要があります。

ゲスト イントロスペクション フレームワークは、セキュリティ ソリューション(サービス挿入を使用して展開)がエンドポイント内からセキュリティ コンテキストを収集するために使用できる必要なインターフェイスを提供します。ゲスト イントロスペクションは、ゲスト仮想マシンの I/O アクティビティに基づいてさまざまなタイプのイベントを提供する豊富なコンテキスト API を提供します。これには、ファイル、ネットワーク、プロセス、レジストリ、システム イベントが含まれますが、これらに限定されません。API を使用すると、イベントのコンテキストで追加の関連情報を収集できます。API では、必要に応じて情報を収集するメソッドも使用できます。エンドポイントで修正アクションを実行するためのインターフェイスがあります。たとえば、ファイルへのアクセスを拒否したり、悪意のあるファイルを削除したりできます。

ゲスト イントロスペクション フレームワークは、ゲスト仮想マシンに展開されたゲスト イントロスペクションのシン エージェントの使用に依存します。ゲスト イントロスペクションのシン エージェントは、Windows および Linux オペレーティング システムで使用できます。Windows では、VMTools にパッケージ化され、提供されます。Linux シン エージェントは、オペレーティング システム固有パッケージ (OSP) の一部として使用できます。パッケージは、VMware パッケージ ポータルにホストされています。

ゲスト イントロスペクション API は、NDA の下でセキュリティ サービス プロバイダが使用できるようになります。セキュリティ サービス プロバイダは API 要件を遵守する必要があり、VMware でサービスを認証する必要があります。セキュリティ プロバイダによって提供される VMware 認定セキュリティ ソリューションは、NSX のアドオン セキュリティ サービスとして使用できます。

- ゲストのシン エージェントによって収集されたイベントと情報を、ゲスト イントロスペクション ライブラリを使用するセキュリティ ソリューションに中継するコンポーネントは、コンテキスト MUX と呼ばれます。

- また、このコンポーネントは、保護対象の仮想マシンのポリシー ルールに基づいてセキュリティ プロファイルを保護セキュリティ ソリューションに中継します。たとえば、ユーザーが基本的な保護プロファイルを選択し、仮想マシンに適用する場合などです。コンテキスト MUX は、この仮想マシン ID と対応するプロファイル情報をセキュリティ ソリューションに伝達します。

- ゲスト イントロスペクション フレームワークの一部である別のコンポーネントは、各ホストで OpsAgent の一部として実行されます。このコンポーネントは、プロファイル、ルール、グループに基づくポリシーで構成される NSX 定義のセキュリティ構成を使用するために使用されます。セキュリティ構成を使用し、コンテキスト MUX に提供します。コンテキスト MUX は、この情報を使用して、保護のためにどのゲスト仮想マシンをどのセキュリティ サービスにマッピングするかを決定します。

ゲスト イントロスペクションの主な概念

ファイル イントロスペクション ドライバ:ゲスト仮想マシンにインストールされ、ゲスト仮想マシン上のファイルおよびプロセス アクティビティをインターセプトします。

ネットワーク イントロスペクション ドライバ:ゲスト仮想マシンにインストールされ、ゲスト仮想マシン上のネットワーク トラフィックおよびユーザー アクティビティをインターセプトします。