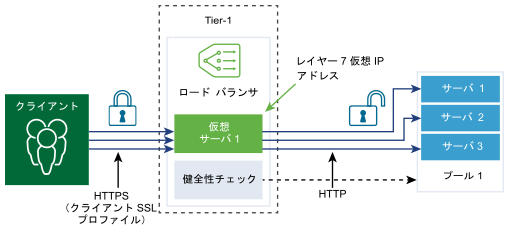

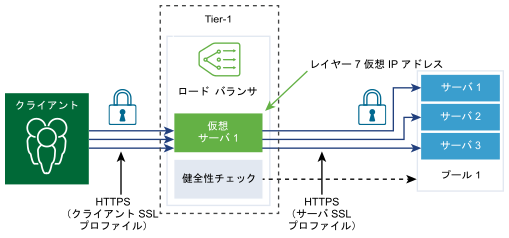

SSL プロファイルは、暗号リストなど、アプリケーションに依存しない SSL プロパティを構成し、それらのリストを複数のアプリケーション間で再利用します。ロード バランサがクライアントとサーバの両方として動作している場合は SSL プロパティが異なるため、クライアント側とサーバ側で異なる SSL プロファイルがサポートされます。

クライアント側 SSL プロファイルは、SSL サーバとして動作し、クライアント SSL 接続を停止するロード バランサを参照します。サーバ側 SSL プロファイルは、クライアントとして動作し、サーバへの接続を確立するロード バランサを参照します。

- default-balanced-client-ssl-profile

- default-balanced-server-ssl-profile

- default-high-compatibility-client-ssl-profile

- default-high-compatibility-server-ssl-profile

- default-high-security-client-ssl-profile

- default-high-security-server-ssl-profile

NSX 4.1.x バージョンでは、仮想サーバが default-balanced-client-ssl-profile および ECDSA 証明書を使用して構成されている場合、NSX Manager は NSX LB 仮想サーバと通信できます。仮想サーバが default-balanced-client-ssl-profile と RSA 証明書を使用して構成されている場合、バランシング暗号グループが必要な暗号 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 をサポートしていないため、NSX Manager は NSX LB 仮想サーバと通信できませんでした。その結果、NSX Manager と、そのような構成を持つ vIDM LB VIP 間の通信は、NSX 4.1.x 以降では切断されていました。NSX 4.2 以降では、NSX Manager と vIDM のロード バランサ仮想サーバ間の通信をサポートするために、暗号 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 もバランシングおよび高互換性クライアント/サーバ プロファイルに追加されています。この新しい追加により、NSX Manager と vIDM LB VIP 間の通信をサポートするための回避策として、カスタム プロファイルを作成して暗号 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 を追加する必要がなくなりました。

SSL セッションのキャッシュを有効にすると、以前にネゴシエートされたセキュリティ パラメータを SSL クライアントとサーバで再利用できるようになり、負荷の高いパブリック キー処理を SSL ハンドシェイク中に回避できるようになります。デフォルトでは、SSL セッションのキャッシュはクライアント側とサーバ側の両方で無効になっています。

以前にネゴシエートされたセッション パラメータを SSL クライアントとサーバで再利用する別のメカニズムとしては、SSL セッション チケットがあります。SSL セッション チケットの場合、クライアントとサーバはハンドシェイクの交換中にお互いが SSL セッション チケットをサポートしているかどうかをネゴシエートします。チケットが両方でサポートされている場合、サーバはクライアントに SSL チケットを送信することができます。この SSL チケットには暗号化された SSL セッション パラメータが含まれています。クライアントは後続の接続でそのチケットを使用することによって、セッションを再利用します。SSL セッション チケットはクライアント側で有効になり、サーバ側では無効になります。

手順

- 管理者権限で NSX Manager にログインします。

- を選択します。

- [クライアント SSL のプロファイル] を選択して、プロファイルの詳細を入力します。

オプション 説明 名前と説明 クライアント SSL プロファイルの名前と説明を入力します。 SSL Suite ドロップダウン メニューから SSL 暗号グループを選択します。クライアント SSL プロファイルに含まれる SSL 暗号および SSL プロトコルが入力されます。 デフォルトは、分散 SSL 暗号グループです。

セッションのキャッシュ このボタンを切り替えると、以前にネゴシエートされたセキュリティ パラメータを SSL クライアントとサーバで再利用できるようになり、負荷の高いパブリック キー処理を SSL ハンドシェイク中に回避できるようになります。 タグ タグを入力して検索しやすくします。 タグを指定して、タグの範囲を設定できます。

サポートされている SSL 暗号 SSL スイートに応じて、ユーザーが割り当てたサポート対象の SSL 暗号がここに入力されます。[詳細を表示] をクリックして、リスト全体を表示します。 [カスタム] を選択した場合は、ドロップダウン メニューから [SSL 暗号] を選択する必要があります。

サポートされている SSL プロトコル SSL スイートに応じて、ユーザーが割り当てたサポート対象の SSL プロトコルがここに入力されます。[詳細を表示] をクリックして、リスト全体を表示します。 [カスタム] を選択した場合は、ドロップダウン メニューから [SSL 暗号] を選択する必要があります。

セッション キャッシュ エントリのタイムアウト キャッシュのタイムアウトを秒単位で入力します。このキャッシュ期間が過ぎるまでは、SSL セッション パラメータを再利用できます。 サーバの暗号を優先 切り替えボタンを使用して、サーバでサポートできる暗号のリストの中で最初にある暗号を使用するかどうかを指定します。 SSL ハンドシェイクの際、クライアントは、サポートされている暗号の順序付きリストをサーバに送信します。

- [サーバ SSL のプロファイル] を選択して、プロファイルの詳細を入力します。

オプション 説明 名前と説明 サーバ SSL プロファイルの名前と説明を入力します。 SSL Suite ドロップダウン メニューから SSL 暗号グループを選択します。サーバ SSL プロファイルに含めることができる SSL 暗号および SSL プロトコルが入力されています。 デフォルトは、分散 SSL 暗号グループです。

セッションのキャッシュ このボタンを切り替えると、以前にネゴシエートされたセキュリティ パラメータを SSL クライアントとサーバで再利用できるようになり、負荷の高いパブリック キー処理を SSL ハンドシェイク中に回避できるようになります。 タグ タグを入力して検索しやすくします。 タグを指定して、タグの範囲を設定できます。

サポートされている SSL 暗号 SSL スイートに応じて、ユーザーが割り当てたサポート対象の SSL 暗号がここに入力されます。[詳細を表示] をクリックして、リスト全体を表示します。 [カスタム] を選択した場合は、ドロップダウン メニューから [SSL 暗号] を選択する必要があります。

サポートされている SSL プロトコル SSL スイートに応じて、ユーザーが割り当てたサポート対象の SSL プロトコルがここに入力されます。[詳細を表示] をクリックして、リスト全体を表示します。 [カスタム] を選択した場合は、ドロップダウン メニューから [SSL 暗号] を選択する必要があります。

セッション キャッシュ エントリのタイムアウト キャッシュのタイムアウトを秒単位で入力します。このキャッシュ期間が過ぎるまでは、SSL セッション パラメータを再利用できます。 サーバの暗号を優先 切り替えボタンを使用して、サーバでサポートできる暗号のリストの中で最初にある暗号を使用するかどうかを指定します。 SSL ハンドシェイクの際、クライアントは、サポートされている暗号の順序付きリストをサーバに送信します。