使用環境に事前に定義されたカテゴリで、East-West および North-South ファイアウォール ポリシーを構成します。

分散ファイアウォール (East-West) およびゲートウェイ ファイアウォール (North-South) は通常、カテゴリに分かれた複数の構成可能なルール セットを提供します。ファイアウォールを適用しない論理スイッチ、論理ポート、またはグループを含む除外リストを構成できます。

NSX ファイアウォールは、ルールの整理に役立つ事前定義されたカテゴリを使用してポリシー定義を簡素化します。

- ゲートウェイ ファイアウォール ポリシーのカテゴリ:緊急、システム、事前ルール、ローカル ゲートウェイ、自動サービス、デフォルト。詳細については、「ゲートウェイ ファイアウォール」を参照してください。

- 分散ファイアウォール ポリシーのカテゴリ:イーサネット、緊急、インフラストラクチャ、環境、アプリケーション、デフォルト。詳細については、「分散ファイアウォール」を参照してください。

カテゴリは左から右に並べられ、ルールは上から下に並べられます。パケットは、各カテゴリ内で上から下の順序でルールと照合されます。各パケットは左端のカテゴリのルール テーブルから開始して一番上のルールと照合され、順にそのテーブルの下位のルールと照合されます。一致するものが見つからない場合は、次のカテゴリのルールに対して同じチェックが実行されます。トラフィック パラメータと一致する最初のルールが適用されます。ルール アクションが「許可」、「ドロップ」、または「拒否」の場合、パケットの検索はそこで終了するため、後続のルールを適用することはできません。[環境] カテゴリのルールには、「アプリケーションにジャンプ」アクションが追加されています。このようなルールに一致するパケットもルール テーブルと照合され、アプリケーション カテゴリの一致するルールによって上から下の順序でポリシングされます。このため、最も詳細なポリシーをルール テーブルの一番上に配置することが推奨されます。これにより、汎用ルールの前に、詳細なポリシーが適用されるようになります。

より詳細なルールによってポリシングされていないパケットに一致するデフォルトの NSX ファイアウォール ルールは、許容的なアクションで構成されます。アプリケーションによって要求されるトラフィック フローを許可するようにより具体的な許可リスト ルールを構成し、その後、より安全なセキュリティ体制を作成するためにデフォルト ルールを「ドロップ」または「拒否」に変更することをお勧めします。ファイアウォールの最後のルールに応じて、East-West または North-South のファイアウォールは障害発生時にフェール クローズまたはフェール オープンします。

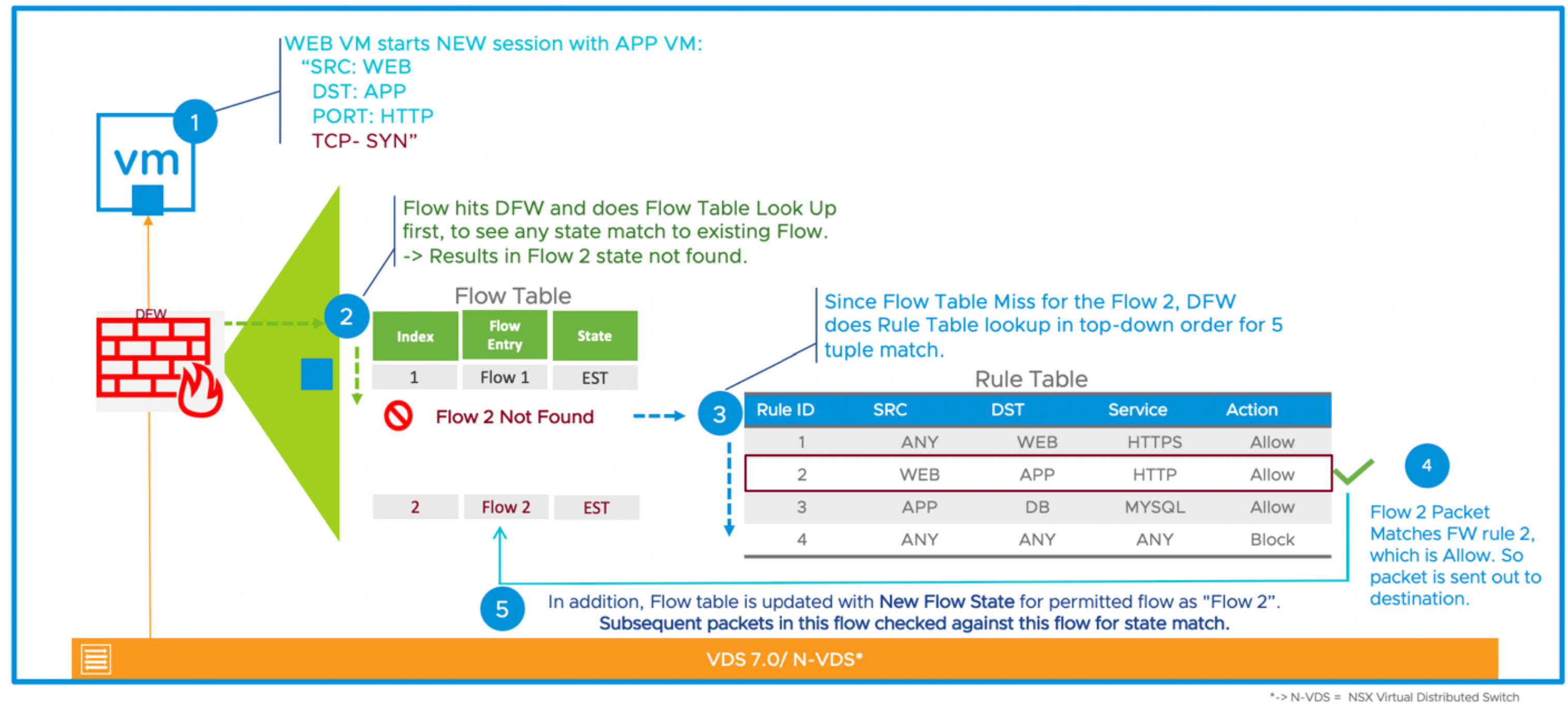

- 接続追跡テーブルで検索が実行され、フローのエントリが存在するかどうかが判断されます。

- フロー 2 が接続追跡テーブルにないため、ルール テーブルで検索が実行され、フロー 2 に適用されるルールが識別されます。フローに一致する最初のルールが適用されます。

- ルール 2 はフロー 2 に一致します。アクションは「許可」に設定されています。

- フロー 2 のアクションが「許可」に設定されているため、接続追跡テーブル内に新しいエントリが作成されます。DFW からパケットが送信されます。