NSX Edge は、ISO、OVA/OVF、または PXE を起動してインストールできます。いずれのインストール方法でも、NSX Edge をインストールする前にホスト ネットワークの準備ができていることを確認します。

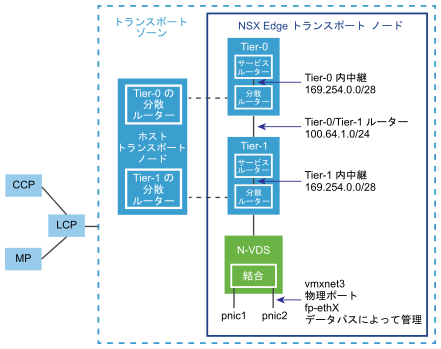

トランスポート ゾーンにおける NSX Edge の概要図

NSX の概要図には、トランスポート ゾーンに 2 台のトランスポート ノードがあります。1 台のトランスポート ノードはホストです。もう 1 台は NSX Edge です。

展開直後の NSX Edge は、空のコンテナと考えることができます。論理ルーターを作成するまで、NSX Edge は何も行いません。NSX Edge は、Tier-0 と Tier-1 の論理ルーターの処理をバッキングします。各論理ルーターにはサービス ルーター (SR) と分散ルーター (DR) が含まれます。ルーターの分散とは、同じトランスポート ゾーンに属するすべてのトランスポート ノードにルーターを複製することです。この図では、ホスト トランスポート ノードに、Tier-0 および Tier-1 と同じ分散ルーターが含まれています。サービス ルーターは、NAT などのサービスを実行するように論理ルーターを構成する場合に必要です。Tier-0 の論理ルーターにはすべてサービス ルーターがあります。Tier-1 のルーターには、設計上の検討事項に基づいて必要な場合にサービス ルーターを設定できます。

デフォルトでは、サービス ルーターと分散ルーター間のリンクは 169.254.0.0/28 サブネットを使用します。これらのルーター内の中継リンクは、Tier-0 または Tier-1 の論理ルーターの展開時に自動的に作成されます。環境内で 169.254.0.0/28 サブネットが使用中ではない限り、リンクを構成あるいは変更する必要はありません。Tier-1 の論理ルーターでは、この論理ルーターの作成時に NSX Edge クラスタを選択した場合にのみ SR があります。

Tier-0 から Tier-1 の接続に割り当てられるデフォルトのアドレス空間は 100.64.0.0/10 です。Tier-0 から Tier-1 の各ピア接続には、100.64.0.0/10 アドレス空間内で /31 サブネットが提供されます。このリンクは、Tier-1 ルーターを作成し、Tier-0 ルーターに接続するときに自動的に作成されます。環境内で 100.64.0.0/10 サブネットが使用中ではない限り、このリンクのインターフェイスを構成または変更する必要はありません。

NSX 環境には、それぞれ管理プレーン クラスタ (MP) と制御プレーン クラスタ (CCP) があります。管理プレーン クラスタと制御プレーン クラスタは、各トランスポート ゾーンのローカル制御プレーン (LCP) に構成をプッシュします。ホストまたは NSX Edge が管理プレーンに加わると、管理プレーン エージェント (MPA) がホストまたは NSX Edge と接続を確立し、ホストまたは NSX Edge が NSX のファブリック ノードになります。その後、ファブリック ノードがトランスポート ノードとして追加されると、ホストまたは NSX Edge との LCP 接続が確立されます。

この図は、高可用性を提供するために結合された 2 つの物理 NIC(pNIC1 と pNIC2)の例を示しています。物理 NIC はデータパスで管理されます。これらは、外部ネットワークへの VLAN アップリンクとして、または内部の NSX で管理された仮想マシン ネットワークへのトンネル エンドポイントとして機能します。

ベスト プラクティスは、仮想マシンとして展開されている各 NSX Edge に 2 つ以上の物理リンクを割り当てることです。任意で、同じ pNIC のポート グループを、異なる VLAN ID を使用して重複させることができます。最初に見つかったネットワーク リンクが管理に使用されます。たとえば、NSX Edge 仮想マシンでは、vnic1 が最初に見つかったリンクだとします。ベア メタル インストールでは、eth0 または em0 が最初に見つかる場合があります。残りのリンクは、アップリンクやトンネルに使用されます。たとえば、1 つは、NSX によって管理されている仮想マシンのトンネル エンドポイントとして使用できます。もう 1 つは NSX Edge から外部 ToR へのアップリンクに使用できます。

管理者として CLI にログインし、コマンド get interfaces および get physical-ports を実行することによって、NSX Edge の物理リンク情報を表示できます。API では、GET /api/v1/transport-nodes/{transport-node-id}/node/network/interfaces API 呼び出しを使用できます。物理リンクの詳細については、次のセクションを参照してください。

トランスポート ゾーンと N-VDS

NSX Edge のネットワークを理解するには、トランスポート ゾーンと N-VDS についての知識が必要です。トランスポート ゾーンは NSX におけるレイヤー 2 ネットワークの到達範囲を制御します。N-VDS は、トランスポート ノードに作成されるソフトウェア スイッチです。N-VDS は、論理ルーターのアップリンクとダウンリンクを物理 NIC にバインドします。NSX Edge が属するトランスポート ゾーンごとに、NSX Edge に個別の N-VDS がインストールされます。

- トランスポート ノード間の内部 NSX トンネル用のオーバーレイ

- NSX 外部のアップリンク用 VLAN

NSX Edge は 0 個の VLAN トランスポート ゾーンまたは多数のトランスポート ゾーンに属することができます。VLAN トランスポート ゾーンが 0 個の場合も、NSX Edge でアップリンクを使用できます。NSX Edge のアップリンクは、オーバーレイ トランスポート ゾーン用にインストールされている N-VDS を使用できるためです。各 NSX Edge に N-VDS を 1 つだけ設定する場合は、このようにできます。別の設計オプションとして、NSX Edge をアップリンクごとに 1 つずつ、複数の VLAN トランスポート ゾーンに加えることができます。

最も一般的な設計オプションは、3 つのトランスポート ゾーンです。1 つのオーバーレイと、冗長アップリンク用に 2 つの VLAN トランスポート ゾーンを設定します。

トランスポート ネットワークでオーバーレイ トラフィックに同じ VLAN ID を使用し、VLAN トラフィック(VLAN アップリンクなど)に別の VLAN ID を使用するには、2 つの異なる N-VDS(VLAN 用とオーバーレイ用)に ID を構成します。

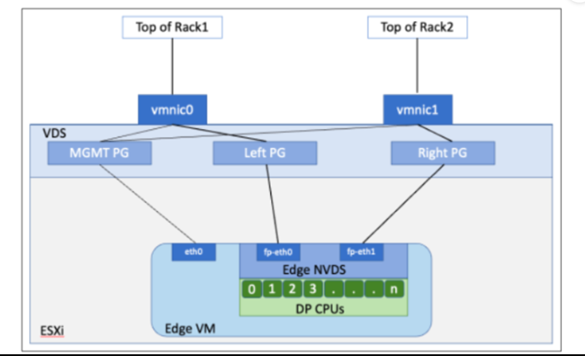

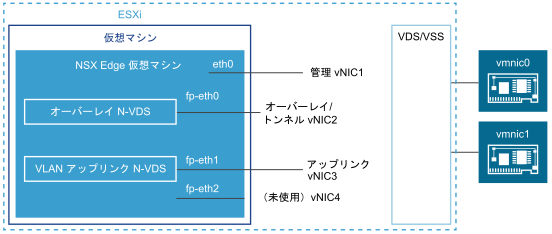

仮想アプライアンス/仮想マシンの NSX Edge ネットワーク

NSX Edge を仮想アプライアンスまたは仮想マシンとしてインストールすると、fp-ethX という内部インターフェイスが作成されます。ここで X は 0、1、2、3 です。これらのインターフェイスは、トップオブラック (ToR) スイッチへのアップリンク用と、NSX のオーバーレイ トンネル用に割り当てられます。

NSX Edge のトランスポート ノードを作成するときに、アップリンクとオーバーレイ トンネルに関連付ける fp-ethX インターフェイスを選択できます。fp-ethX インターフェイスの使用方法は任意に決められます。

vSphere Distributed Switch または vSphere Standard スイッチで、NSX Edge に 2 つ以上の vmnics を割り当てる必要があります。1 つは NSX Edge の管理用で、もう 1 つはアップリンクやトンネル用です。

次の物理トポロジ例では、fp-eth0 を NSX のオーバーレイ トンネルに使用しています。fp-eth1 は VLAN アップリンクに使用しています。fp-eth2 と fp-eth3 は使用されていません。vNIC1 は、管理ネットワークに割り当てられます。

この例に示す NSX Edge は 2 つのトランスポート ゾーンに属しています(オーバーレイ 1 つと VLAN 1 つ)。このため、トンネル用とアップリンク トラフィック用に 2 つの N-VDS があります。

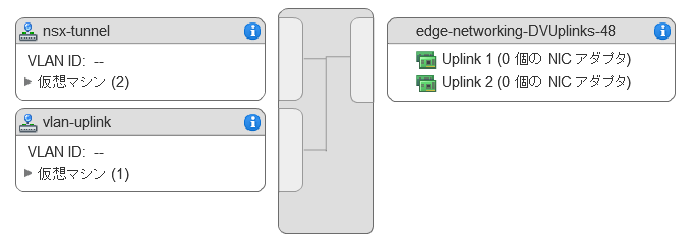

このスクリーン ショットは、仮想マシンのポート グループ、nsx-tunnel と vlan-uplink を示しています。

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

この例では、仮想マシンのポート グループ名、Mgmt、nsx-tunnel、vlan-uplink を使用しています。仮想マシンのポート グループには任意の名前を使用できます。

NSX Edge でトンネルとアップリンク用に構成する仮想マシン ポート グループを、VMkernel ポートや、特定の IP アドレスに関連付ける必要はありません。これらは、レイヤー 2 でのみ使用されるためです。環境で DHCP を使用して管理インターフェイスにアドレスを提供する場合は、管理ネットワークに割り当てられている NIC が 1 つだけであることを確認します。

VLAN とトンネルのポート グループはトランク ポートとして構成されています。これは必須です。たとえば、標準の vSwitch では、トランク ポートを次のように構成します。。

アプライアンス ベースまたは仮想マシンの NSX Edge を使用する場合は、標準の vSwitch または vSphere Distributed Switch を使用できます。

準備が完了した NSX ホストに NSX Edge 仮想マシンをインストールして、トランスポート ノードとして構成することができます。展開には 2 つのタイプがあります。

- NSX Edge 仮想マシンを展開するには、VSS/VDS がホスト上の個別の pNIC を使用する VSS/VDS ポート グループを使用します。ホスト トランスポート ノードは、ホストにインストールされた N-VDS に対して独立した pNIC を使用します。ホスト トランスポート ノードの N-VDS は、VSS または VDS と共存します。いずれも、独立した pNIC を使用します。ホスト TEP (Tunnel End Point) および NSX Edge TEP は同じサブネットに配置することも、異なるサブネットに配置することもできます。

- NSX Edge 仮想マシンを展開するには、ホスト トランスポート ノードの N-VDS 上の VLAN によってバッキングされている論理スイッチを使用します。ホスト TEP と NSX Edge TEP は、同じ VLAN またはサブネットに配置できます。

また、複数の NSX Edge アプライアンス/仮想マシンを 1 台のホストにインストールし、同じ管理、VLAN、トンネル エンドポイントのポート グループを、インストールされているすべての NSX Edge に使用できます。

基盤となる物理リンクが稼動し、仮想マシンのポート グループ構成が完了したら、NSX Edge をインストールできます。

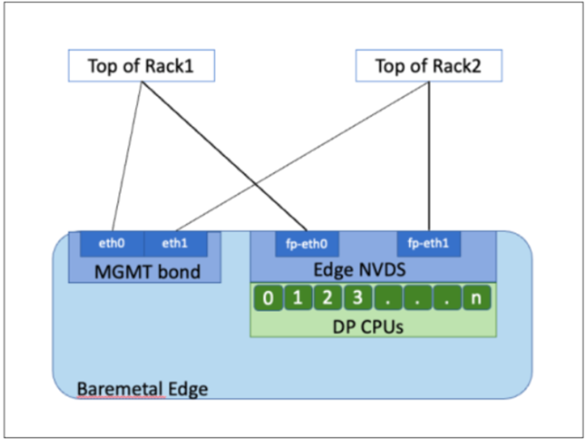

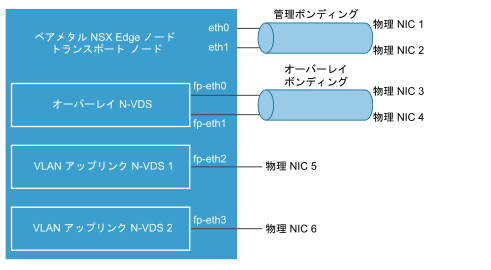

ベア メタルの NSX Edge ネットワーク

ベアメタルの NSX Edge には、fp-ethX という内部インターフェイスが含まれます。この X は、最大 16 個のインターフェイスを示します。作成される fp-ethX インターフェイス数は、ベア メタルの NSX Edge にある物理 NIC の数によって異なります。これらのインターフェイスの 4 つまでは、トップオブラック (ToR) スイッチへのアップリンクや、NSX のオーバーレイ トンネルに割り当てることができます。

NSX Edge のトランスポート ノードを作成するときに、アップリンクとオーバーレイ トンネルに関連付ける fp-ethX インターフェイスを選択できます。

fp-ethX インターフェイスの使用方法は任意に決められます。次の物理トポロジ例では、fp-eth0 と fp-eth1 が結合され、NSX のオーバーレイ トンネルに使用されています。fp-eth2 と fp-eth3 は、ToR への冗長 VLAN アップリンクとして使用されています。

NSX Edge のアップリンクの冗長性

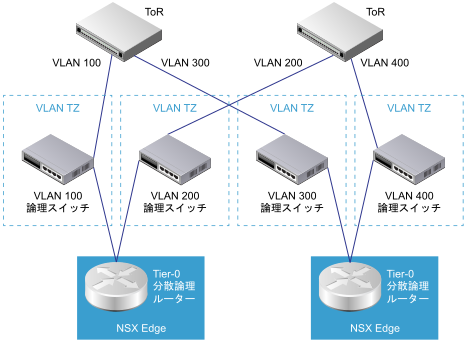

NSX Edge のアップリンクの冗長性によって、2 つの VLAN 等コスト マルチパス (ECMP) アップリンクを NSX Edge から外部 ToR のネットワーク接続に使用できます。

ECMP VLAN アップリンクが 2 つあるときは、高可用性と完全なメッシュ接続用に ToR スイッチも 2 つ用意する必要があります。VLAN 論理スイッチには、それぞれ対応する VLAN ID があります。

NSX Edge を VLAN のトランスポート ゾーンに追加すると、新しい N-VDS がインストールされます。たとえば、図に示すように 4 つの VLAN トランスポート ゾーンに NSX Edge ノードを追加すると、NSX Edge に 4 つの N-VDS がインストールされます。

- 6.6 より前のバージョンを実行している vDS スイッチの場合、VLAN 接続を提供する NSX Edge 仮想マシンの仮想 NIC に接続するポートで無作為検出モードを有効にします。VLAN ネットワークのブリッジ、または L2VPN と DHCP の機能をサポートするには、これらの設定が必要です。

- 6.6 以降のバージョンを実行している vDS スイッチの場合、MAC ラーニング機能を有効にし、無作為検出モードを無効にします。この設定により、宛先の MAC アドレスが仮想 NIC の有効な MAC アドレスと一致しない場合、パケットが宛先に送信されます。これらの設定により、NSX セグメント上の宛先でパケットが確実に受信されます。VLAN ネットワークのブリッジ、または L2VPN と DHCP の機能をサポートするには、これらの設定が必要です。

- vDS スイッチで偽装転送を有効にします。偽装転送により、送信元の MAC アドレスが仮想 NIC のソース MAC アドレスと一致しないパケットを送信できます。VLAN ネットワークのブリッジ、または L2VPN と DHCP の機能をサポートするには、これらの設定が必要です。