パートナー SD-WAN Gateway は、複数のサブネットを使用して構成することができ、それぞれのサブネットに NAT または VLAN のハンドオフを使用して構成できます。各サブネットは、相対的なコストやトラフィックを暗号化する必要があるかどうかで、構成することもできます。

次の例は、パートナー SD-WAN Gateways 構成の 2 つのユースケースを示しています。

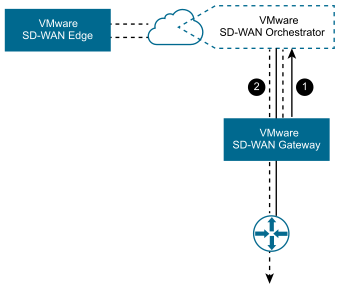

Gateway 構成のユースケース #1

次の図では、SD-WAN Gateway が VLAN/VRF モードを介して、パブリック インターネットにアクセスできない VRF に接続しています。ただし、パートナー SD-WAN Gateway はパブリック クラウドの SD-WAN Orchestrator にアクセスできる必要があり、クラウドにアクセスするためのパスが必要です。SD-WAN Gateway は、VLAN/VRF モードで動作している場合でも、特定のトラフィック(SD-WAN Orchestrator の IP アドレス、またはパブリック DNS サーバに到達するために使用されるサブネットなど)を選択的に NAT を行うことができます。

- #1 - SD-WAN Orchestrator トラフィックが IP アドレスを使用して NAT にルーティングされる。

- #2 - 企業のトラフィックがサブネットを介して VLAN/VRF にルーティングされる。

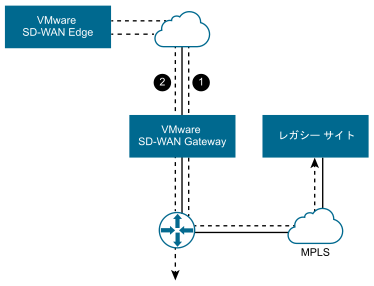

SD-WAN Gateway 構成のユースケース #2

パートナー SD-WAN Gateway が企業のネットワークに関連付けられ、レガシー サイトに接続を提供することは一般的です。このニーズは、VMware ネットワークに変換されていない企業サイトがある場合でも発生する可能性があります。このユースケースでは、パートナー SD-WAN Gateway のサブネットでトラフィックを指定する必要があります。各サブネットは、ネットワーク トラフィックを暗号化するように構成することもできます。

次の図は、レガシー サイトへのトラフィックのみが暗号化されている例を示しています。すべてのトラフィックを許可するように、0.0.0.0/0 サブネットを使用して SD-WAN Gateway がすでに構成されている場合(一般的な構成)、必要となるのは、レガシー サイトのプライベート サブネットを追加して、それを暗号化済みとしてマークすることです。

- #1 - サブネット(例:10.0.0.0/8)がレガシー サイトに定義され、暗号化の対象としてマークされています。トラフィックは、IPsec トンネルを介して SD-WAN Edge と SD-WAN Gateway の間で送信されます。

- #2 - 残りのトラフィックは、暗号化されていない状態で SD-WAN Edge に送信され、その後、最終的な宛先に送信されます。