SD-WAN Orchestrator で [汎用 IKEv2 ルーター(ルートベース VPN) (Generic IKEv2 Router (Route Based VPN))] タイプの Non SD-WAN Destination を構成する方法について説明します。

注: Edge 経由で

[汎用 IKEv2 ルーター(ルートベース VPN) (Generic IKEv2 Router (Route Based VPN))] を構成するには、

Edge 経由での汎用 IKEv2 ルーター タイプの Non-VMware SD-WAN Site の構成を参照してください。

手順

- SD-WAN Orchestrator のナビゲーション パネルから、[構成 (Configure)] > [ネットワーク サービス (Network Services)] の順に移動します。

[サービス (Services)] 画面が表示されます。

- [Gateway 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Gateway)] 領域で、[新規] ボタンをクリックします。

[新しい Gateway 経由の Non SD-WAN Destination (New Non SD-WAN Destinations via Gateway)] ダイアログ ボックスが表示されます。

- [名前 (Name)] テキスト ボックスに、Non SD-WAN Destination の名前を入力します。

- [タイプ (Type)] ドロップダウン メニューから [汎用 IKEv2 ルーター(ルートベース VPN) (Generic IKEv2 Router (Route Based VPN))] を選択します。

- プライマリ VPN Gateway(および必要に応じてセカンダリ VPN Gateway)の IP アドレスを入力し、[次へ (Next)] をクリックします。

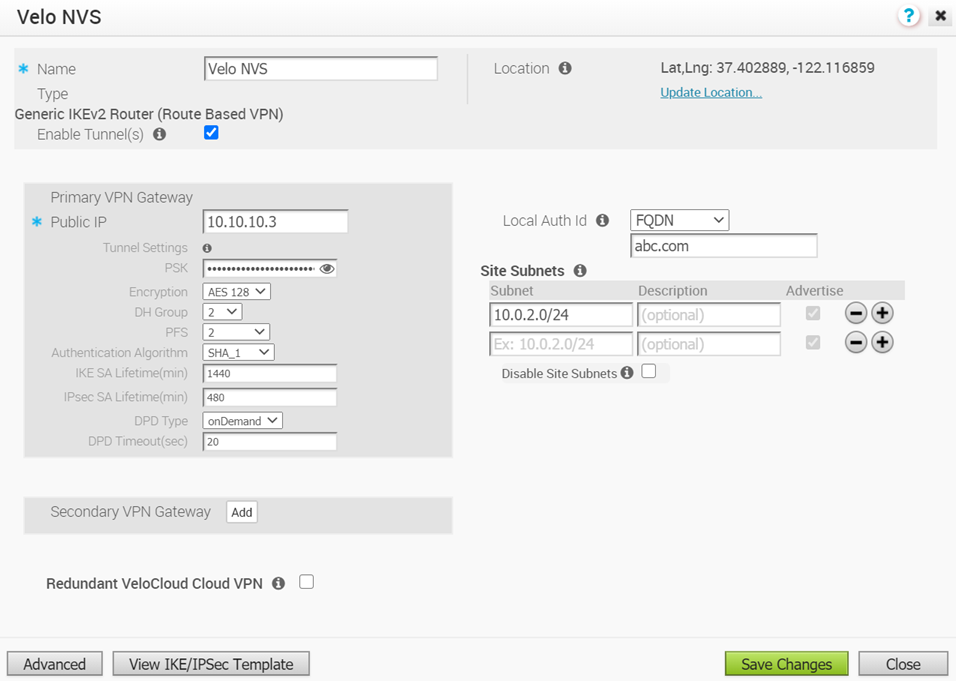

IKEv2 タイプのルートベース Non SD-WAN Destination が作成され、 Non SD-WAN Destination のダイアログ ボックスが表示されます。

- Non SD-WAN Destination のプライマリ VPN Gateway のトンネル設定を構成するには、[詳細 (Advanced)] ボタンをクリックします。

- [プライマリ VPN Gateway (Primary VPN Gateway)] 領域で、次のトンネル設定を構成できます。

フィールド 説明 トンネル モード (Tunnel Mode) アクティブ/ホットスタンバイは、SD-WAN Gateway でサポートされています。アクティブ/ホットスタンバイが自動的に表示されると、アクティブなトンネルが停止し、スタンバイ(ホットスタンバイ)トンネルが引き継いで Active トンネルになることを示します。 PSK 事前共有キー (PSK)。これは、トンネル全体の認証のためのセキュリティ キーです。デフォルトで、Orchestrator によって PSK が生成されます。独自の PSK またはパスワードを使用する場合は、テキスト ボックスに入力します。 暗号化 (Encryption) データを暗号化するアルゴリズムとして [AES 128] または [AES 256] のいずれかを選択します。デフォルト値は AES 128 です。 DH グループ (DH Group) 事前共有キーを交換するときに使用する Diffie-Hellman (DH) グループのアルゴリズムを選択します。DH グループは、アルゴリズムの強度をビット単位で設定します。サポートされている DH グループは 2、5、14 です。DH グループ 14 を使用することをお勧めします。 PFS セキュリティを強化するために、Perfect Forward Secrecy (PFS) レベルを選択します。サポートされている PFS レベルは 2 と 5 です。デフォルト値は 2 です。 認証アルゴリズム (Authentication Algorithm) VPN ヘッダーの認証アルゴリズム。次のいずれかのサポート対象の Secure Hash Algorithm (SHA) 機能をリストから選択します。 - SHA 1

- SHA 256

- SHA 384

- SHA 512

デフォルト値は SHA 1 です。

IKE SA の有効期間 (分) (IKE SA Lifetime (min)) Edge のインターネット キー交換 (IKE) の再キー化が開始される時間。IKE の有効期間の最小値は 10 分、最大値は 1,440 分です。デフォルト値は 1440 分です。 IPsec SA の有効期間 (分) (IPsec SA Lifetime(min)) Edge のインターネット セキュリティ プロトコル (IPsec) の再キー化が開始される時間。IPsec の有効期間の最小値は 3 分、最大値は 480 分です。デフォルト値は 480 分です。 DPD タイプ (DPD Type) Dead Peer Detection (DPD) メソッドは、インターネット キー交換 (IKE) ピアがアライブ状態かデッド状態かを検出するために使用されます。ピアがデッド状態として検出されると、デバイスは IPsec と IKE の Security Association を削除します。リストから [定期 (Periodic)] または [オンデマンド (On Demand)] のいずれかを選択します。デフォルト値は [オンデマンド (On Demand)] です。 DPD タイムアウト (秒) (DPD Timeout(sec)) ピアが停止していると判断する前に、デバイスが DPD メッセージへの応答を受信するのを待機する最大時間。デフォルト値は 20 秒です。DPD タイムアウト タイマーを 0 秒に構成して、DPD を無効にできます。 注: AWS が VMware SD-WAN Gateway(Non SD-WAN Destination)を使用して再キー化トンネルを開始すると、障害が発生してトンネルが確立されず、トラフィックが中断する可能性があります。以下に従います。- SD-WAN Gateway の [IPsec SA の有効期間 (分) (IPsec SA Lifetime(min))] のタイマーの構成は、AWS のデフォルトの IPsec 構成と一致するように 60 分未満(50 分を推奨)にする必要があります。

- DH および PFS DH グループを一致させる必要があります。

- このサイトにセカンダリ VPN Gateway を作成する場合は、[セカンダリ VPN Gateway (Secondary VPN Gateway)] の横にある [追加 (Add)] ボタンをクリックします。ポップアップ ウィンドウで、セカンダリ VPN Gateway の IP アドレスを入力し、[変更の保存 (Save Changes)] をクリックします。

セカンダリ VPN Gateway はこのサイトに直ちに作成され、この Gateway への VMware VPN トンネルをプロビジョニングします。

- 各 VPN Gateway に冗長トンネルを追加するには、[冗長 VeloCloud クラウド VPN (Redundant VeloCloud Cloud VPN)] チェックボックスをオンにします。

プライマリ VPN Gateway の暗号化、DH グループ、または PFS に加えられた変更は、冗長 VPN トンネルにも適用されます(構成されている場合)。プライマリ VPN Gateway のトンネル設定を変更した後、変更を保存してから、 [IKE/IPsec テンプレートの表示 (View IKE/IPsec Template)] をクリックして、更新されたトンネル構成を表示します。

- [場所の更新 (Update location)] リンクをクリックして、構成済み Non SD-WAN Destination の場所を設定します。緯度と経度の詳細を使用して、ネットワークでの接続先となる最適な Edge または Gateway を決定します。

- ローカル認証 ID は、ローカル ゲートウェイの形式と ID を定義します。[ローカル認証 ID (Local Auth Id)] ドロップダウン メニューから、次のタイプのいずれかを選択し、決めた値を入力します。

- [FQDN] - 完全修飾ドメイン名またはホスト名。たとえば、google.com。

- [ユーザーの FQDN (User FQDN)] - メール アドレス形式のユーザーの完全修飾ドメイン名。たとえば、[email protected]。

- [IPv4] - ローカル ゲートウェイとの通信に使用される IP アドレス。

注:汎用ルート ベース VPN の場合、ユーザーが値を指定しない場合は [デフォルト (Default)] がローカル認証 ID として使用されます。デフォルトのローカル認証 ID の値は、SD-WAN Gateway インターフェイスのパブリック IP アドレスになります。

- [サイト サブネット (Site Subnets)] で、[+] ボタンをクリックして、Non SD-WAN Destination のサブネットを追加できます。サイトのサブネットが必要ない場合は、[サイト サブネットの無効化 (Disable Site Subnets)] チェックボックスをオンにします。

- SD-WAN Gateway から汎用 IKEv2 VPN Gateway へのトンネルを開始する準備ができたら、[トンネルの有効化 (Enable Tunnel(s))] チェックボックスをオンにします。

- [変更の保存 (Save Changes)] をクリックします。

- SD-WAN Orchestrator で [構成 (Configure)] > [プロファイル (Profiles)] に移動して、新しく作成した Non SD-WAN Site ネットワーク サービスをプロファイルに割り当てます。ブランチと Gateway 経由の Non SD-WAN Destination 間のトンネルの設定を参照してください。

- [構成 (Configure)] > [ネットワーク サービス (Network Services)] に移動し、SD-WAN Orchestrator の [Gateway 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Gateway)] 領域に戻ります。

- [Gateway 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Gateway)] 領域で、Non SD-WAN Site の名前までスクロールし、[BGP] 列の [編集 (Edit)] リンクをクリックします。

- [ローカル ASN (Local ASN)]、[トンネル タイプ (Tunnel Type)]、[ネイバー IP アドレス (Neighbor IP)]、および [ローカル IP アドレス (Local IP)]([詳細オプション (Advanced Options)] セクションから)など、BGP の必須フィールドを構成します。詳細については、Gateway からの BGP over IPsec の設定を参照してください。

注: SD-WAN Orchestrator によって割り当てられた VTI IP(プライベート IP アドレス)は、シングルホップ BGP のピア シップに使用できます。

- [OK] をクリックして変更を保存します。

- [Gateway 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Gateway)] 領域で、Non SD-WAN Destination の [BFD] 列にある [編集 (Edit)] リンクをクリックして、BFD 設定を構成します。詳細については、Gateway での BFD の設定を参照してください。