VMware SD-WAN は、さまざまな攻撃を検出して保護し、実行中のすべての段階で悪用されないようにします。

- サービス拒否 (DoS) 攻撃

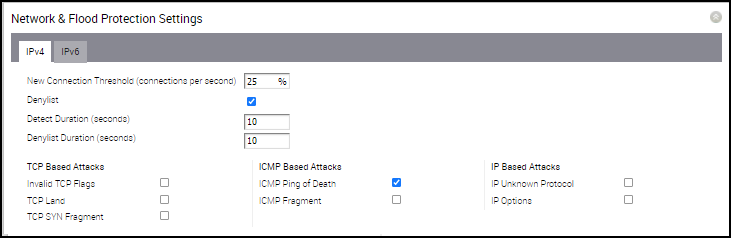

- TCP ベースの攻撃:無効な TCP フラグ、TCP ランド、TCP SYN フラグメント

- ICMP ベースの攻撃:ICMP Ping of Death および ICMP フラグメント

- IP ベースの攻撃:不明の IP プロトコルと安全性の低い IP オプション

サービス拒否 (DoS) 攻撃とは、大量の偽のトラフィックでターゲット デバイスを圧倒する一種のネットワーク セキュリティ攻撃です。これにより、正当なトラフィックを処理できないほど偽のトラフィックを処理することにターゲットが集中することになります。ターゲットには、ファイアウォール、ファイアウォールがアクセスを制御するネットワーク リソース、または個々のホストの特定のハードウェア プラットフォームやオペレーティング システムが対象になります。DoS 攻撃では、ターゲット デバイスのリソースの枯渇を試行します。これにより、ターゲット デバイスを正規ユーザーが使用できなくなります。

DoS 攻撃には、フラッディング サービスとクラッシュ サービスの 2 つの一般的な手法があります。フラッド攻撃は、サーバがバッファリングする受信トラフィックが多すぎるために発生します。これにより、処理速度が低下し、最終的に停止します。その他の DoS 攻撃は、単にターゲット システムまたはサービスがクラッシュする原因となる脆弱性を悪用します。これらの攻撃では、ターゲットのバグを悪用する入力が送信されます。それ以降、クラッシュが発生したり、システムが不安定になります。

- SYN、FIN、ACK などの TCP ヘッダーにフラグが設定されていないパケット

- 相互排他的なフラグである、SYN および FIN フラグを組み合わせた TCP ヘッダー

ランド攻撃とは、レイヤー 4 の DoS 攻撃であり、送信元 IP アドレスとポートが宛先 IP アドレスとポートと同じになるように TCP SYN パケットが作成されます。宛先ポートは、ターゲット デバイス上で開いているポートを指すように設定されます。攻撃を受けやすいターゲット デバイスは、該当のメッセージを受信し、宛先アドレスに対して応答します。これにより、パケットは事実上無限ループでの再処理に送信されます。そのため、デバイスの CPU 使用率が無期限に消費され、脆弱なターゲット デバイスがクラッシュまたはフリーズします。

インターネット プロトコル (IP) は、伝送制御プロトコル (TCP) SYN セグメントを IP パケットにカプセル化して TCP 接続を開始し、応答で SYN/ACK セグメントを呼び出します。IP パケットは小規模なので、断片化する正当な理由はありません。断片化された SYN パケットは異常であり、疑わしいものとなります。TCP SYN フラグメント攻撃では、ターゲット サーバまたはホストは TCP SYN パケットのフラグメントでフラッディングします。ホストはフラグメントを検出し、それらを再構築するために、残りのパケットが到達するまで待機します。完了できない接続を使用してサーバまたはホストをフラッディングさせることにより、ホストのメモリ バッファがオーバーフローして、それ以降の正当な接続ができなくなり、ターゲット ホストのオペレーティング システムが破損する可能性があります。

ICMP(インターネット制御メッセージ プロトコル)Ping of Death 攻撃では、攻撃者は複数の不正な、または悪意のある ping をターゲット デバイスに送信します。ping パケットは通常小規模で、ネットワーク ホストの到達可能性を確認するために使用されますが、攻撃者が精巧に作り上げることによってそれらのパケットは最大サイズの 65535 バイトよりも大きなパケットになる可能性があります。

悪意のある大きなパケットが悪意のあるホストから送信されると、パケットは転送中に断片化されます。ターゲット デバイスが IP フラグメントを完全なパケットに再構築しようとすると、合計サイズが最大値を超えます。これにより、パケットに最初に割り当てられたメモリ バッファがオーバーフローし、該当の大きなパケットを処理できないため、システムのクラッシュやフリーズまたは再起動が発生する可能性があります。

ICMP フラグメント攻撃は、ターゲット サーバでのデフラグができない不正な ICMP フラグメントのフラッディングを伴う、一般的な DoS 攻撃です。すべてのフラグメントが受信された場合にのみ、デフラグが実行されるため、このような偽のフラグメントの一時ストレージはメモリを消費し、脆弱なターゲット サーバの使用可能なメモリ リソースを枯渇させ、サーバが使用不能になる可能性があります。

不明の IP プロトコルに対する保護を有効にすることで、プロトコル ID 番号が 143 以上のプロトコル フィールドを含む IP パケットがブロックされます。これは、エンド デバイスで正しく処理されない場合にクラッシュする可能性があるためです。慎重な対策として、このような IP パケットが保護されたネットワークに入るのをブロックすることが必要です。

攻撃者は、IP パケット内の IP オプション フィールドを不正確に設定し、不完全または不正なフィールドを生成することがあります。攻撃者は、これらの不正なパケットを使用して、ネットワーク上の脆弱なホストを侵害します。脆弱性が悪用されると、任意のコードを実行できる可能性があります。この脆弱性は、パケットの IP ヘッダーにある特定の細工された IP オプションを含むパケットを処理した後に、悪用される可能性があります。安全性の低い IP オプションに対する保護を有効にすると、IP パケット ヘッダーに不正な IP オプション フィールドを含む IP パケットの中継がブロックされます。

プロファイル レベルでネットワークおよびフラッド保護設定を行うには、次の手順を実行します。