SD-WAN Orchestrator で [Cisco ASA] タイプの Non SD-WAN Destination を設定する方法について説明します。

手順

- SD-WAN Orchestrator のナビゲーション パネルから、[設定 (Configure)] > [ネットワーク サービス (Network Services)] の順に移動します。

[サービス (Services)] 画面が表示されます。

- [Gateway 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Gateway)] 領域で、[新規] ボタンをクリックします。

[新しい Gateway 経由の Non SD-WAN Destination (New Non SD-WAN Destinations via Gateway)] ダイアログ ボックスが表示されます。

- [名前 (Name)] テキスト ボックスに、Non SD-WAN Destination の名前を入力します。

- [タイプ (Type)] ドロップダウン メニューから、[Cisco ASA] を選択します。

- プライマリ VPN Gateway の IP アドレスを入力し、[次へ (Next)] をクリックします。

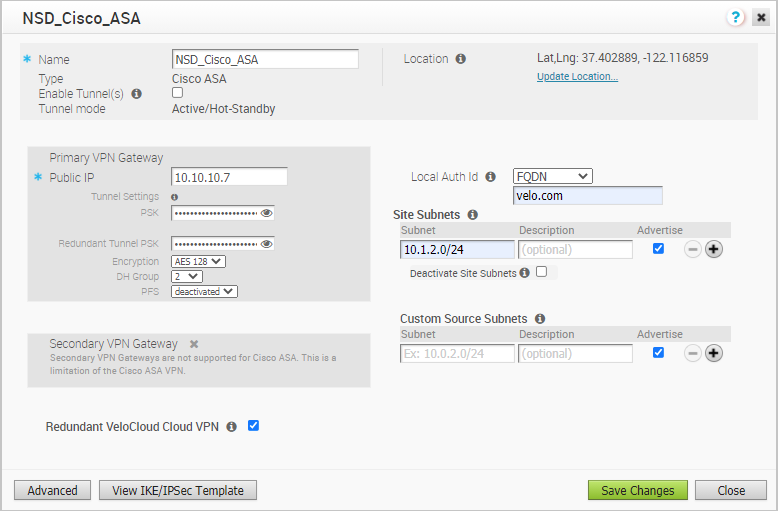

Cisco ASA タイプの Non SD-WAN Destination が作成され、 Non SD-WAN Destination のダイアログ ボックスが表示されます。

- Non SD-WAN Destination のプライマリ VPN Gateway のトンネル設定を行うには、[詳細 (Advanced)] ボタンをクリックします。

- [プライマリ VPN Gateway (Primary VPN Gateway)] 領域で、次のトンネルを設定できます。

フィールド 説明 PSK 事前共有キー (PSK)。これは、トンネル全体の認証のためのセキュリティ キーです。デフォルトで、Orchestrator によって PSK が生成されます。独自の PSK またはパスワードを使用する場合は、テキスト ボックスに入力します。 暗号化 (Encryption) データを暗号化するアルゴリズムとして [AES 128] または [AES 256] のいずれかを選択します。デフォルト値は AES 128 です。 DH グループ (DH Group) 事前共有キーを交換するときに使用する Diffie-Hellman (DH) グループのアルゴリズムを選択します。DH グループは、アルゴリズムの強度をビット単位で設定します。サポートされている DH グループは 2、5、14 です。DH グループ 14 を使用することをお勧めします。 PFS セキュリティを強化するために、Perfect Forward Secrecy (PFS) レベルを選択します。サポートされている PFS レベルは 2 と 5 です。デフォルト値は [アクティベーション解除済み (deactivated)] です。 注:- セカンダリ VPN Gateway は、Cisco ASA ネットワーク サービス タイプではサポートされていません。

- Cisco ASA Non SD-WAN Destination の場合、デフォルトでは、使用されるローカル認証 ID の値は SD-WAN Gateway のローカル IP アドレスです。

- 各 VPN Gateway に冗長トンネルを追加するには、[冗長 VeloCloud クラウド VPN (Redundant VeloCloud Cloud VPN)] チェックボックスをオンにします。

プライマリ VPN Gateway の暗号化、DH グループ、または PFS に加えられた変更は、冗長 VPN トンネルにも適用されます(設定されている場合)。プライマリ VPN Gateway のトンネル設定を変更した後、変更を保存してから、 [IKE/IPSec テンプレートの表示 (View IKE/IPSec Template)] をクリックして、更新されたトンネル設定を表示します。

- [場所の更新 (Update location)] リンクをクリックして、設定済み Non SD-WAN Destination の場所を設定します。緯度と経度の詳細を使用して、ネットワークでの接続先となる最適な Edge または Gateway を決定します。

- ローカル認証 ID は、ローカル ゲートウェイの形式と ID を定義します。[ローカル認証 ID (Local Auth Id)] ドロップダウン メニューから、次のタイプのいずれかを選択し、決めた値を入力します。

- [FQDN] - 完全修飾ドメイン名またはホスト名。たとえば、google.com。

- [ユーザーの FQDN (User FQDN)] - メール アドレス形式のユーザーの完全修飾ドメイン名。たとえば、[email protected]。

- [IPv4] - ローカル Gateway との通信に使用される IP アドレス。

注:値を指定しない場合、[デフォルト (Default)] がローカル認証 ID として使用されます。デフォルトのローカル認証 ID の値は、SD-WAN Gateway インターフェイスのパブリック IP アドレスになります。

- [サイト サブネット (Site Subnets)] で、[+] ボタンをクリックして、Non SD-WAN Destination のサブネットを追加できます。サイトのサブネットが必要ない場合は、[サイト サブネットの無効化 (Deactivate Site Subnets)] チェックボックスをオンにします。

- [カスタムの送信元サブネット (Custom Source Subnets)] を使用して、この VPN デバイスにルーティングされている送信元サブネットをオーバーライドします。通常、送信元サブネットは、このデバイスにルーティングされている Edge LAN サブネットから取得されます。

- SD-WAN Gateway から Cisco ASA VPN Gateway へのトンネルを開始する準備ができたら、[トンネルの有効化 (Enable Tunnel(s))] チェックボックスをオンにします。

- [変更の保存 (Save Changes)] をクリックします。