SD-WAN Orchestrator で Edge 経由で [Microsoft Azure Virtual Hub] タイプの Non SD-WAN Destination を設定する方法について説明します。

SD-WAN Orchestrator で Edge 経由で [Microsoft Azure Virtual Hub] タイプの Non SD-WAN Destination を設定するには、次の手順を実行します。

手順

- SD-WAN Orchestrator のナビゲーション パネルから、[設定 (Configure)] > [ネットワーク サービス (Network Services)] の順に移動します。

[サービス (Services)] 画面が表示されます。

- [Edge 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Edge)] 領域で、[新規 (New)] ボタンをクリックします。

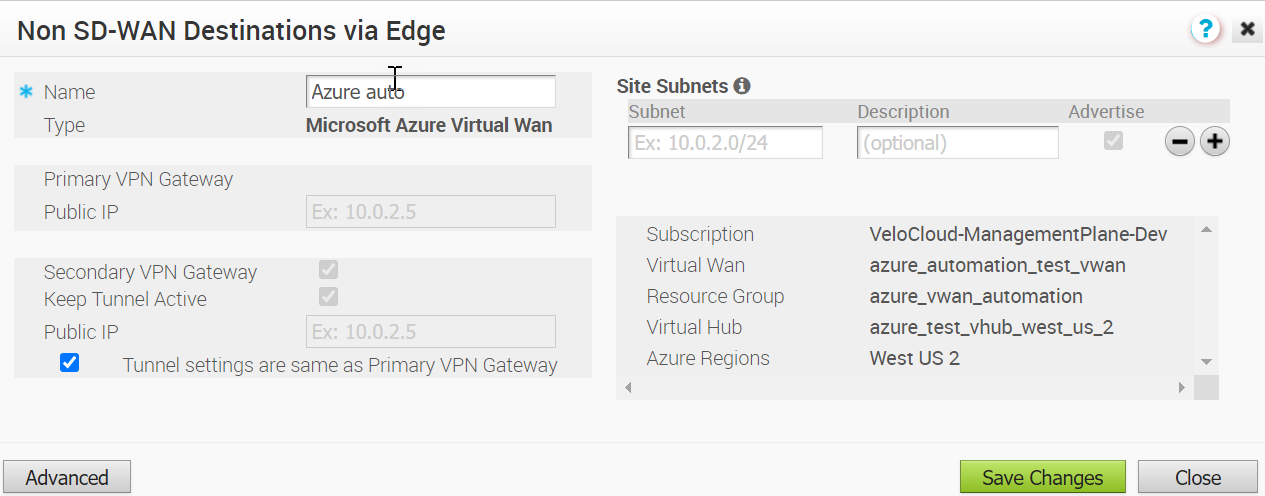

[新しい Edge 経由の Non SD-WAN Destination (New Non SD-WAN Destinations via Edge)] ダイアログ ボックスが表示されます。

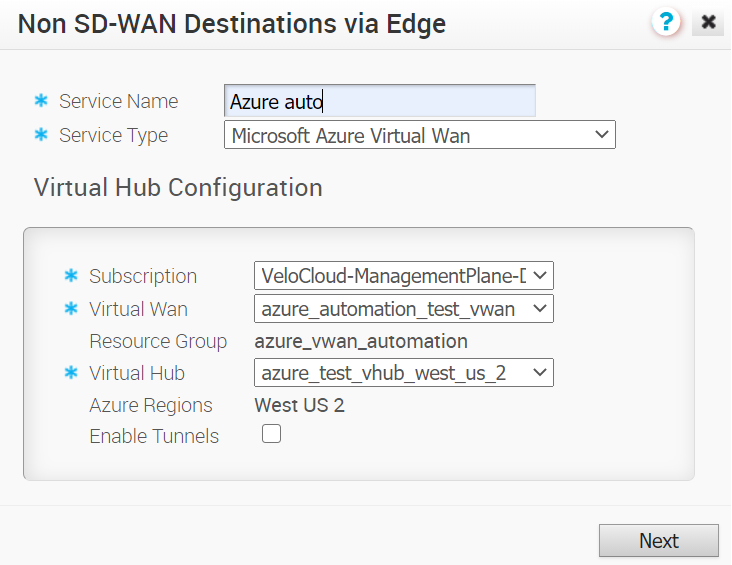

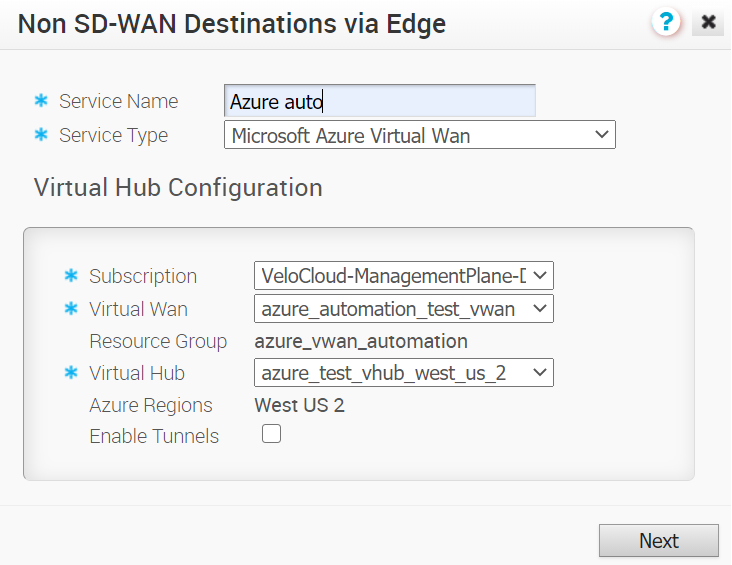

- [サービス名 (Service Name)] テキスト ボックスに、Non SD-WAN Destination の名前を入力します。

- [サービス タイプ (Service Type)] ドロップダウン メニューから、[Microsoft Azure Virtual Hub] を選択します。

- [サブスクリプション (Subscription)] ドロップダウン メニューから、クラウドのサブスクリプションを選択します。

アプリケーションは、使用可能なすべての Virtual WAN を Azure から動的に取得します。

- [Virtual WAN] ドロップダウン メニューから、Virtual WAN を選択します。

アプリケーションによって、Virtual WAN が関連付けられているリソース グループが自動的に入力されます。

- [Virtual Hub] ドロップダウン メニューから、Virtual Hub を選択します。

アプリケーションによって、ハブに対応する Azure リージョンが自動的に入力されます。

- [次へ (Next)] をクリックします。

Microsoft Azure

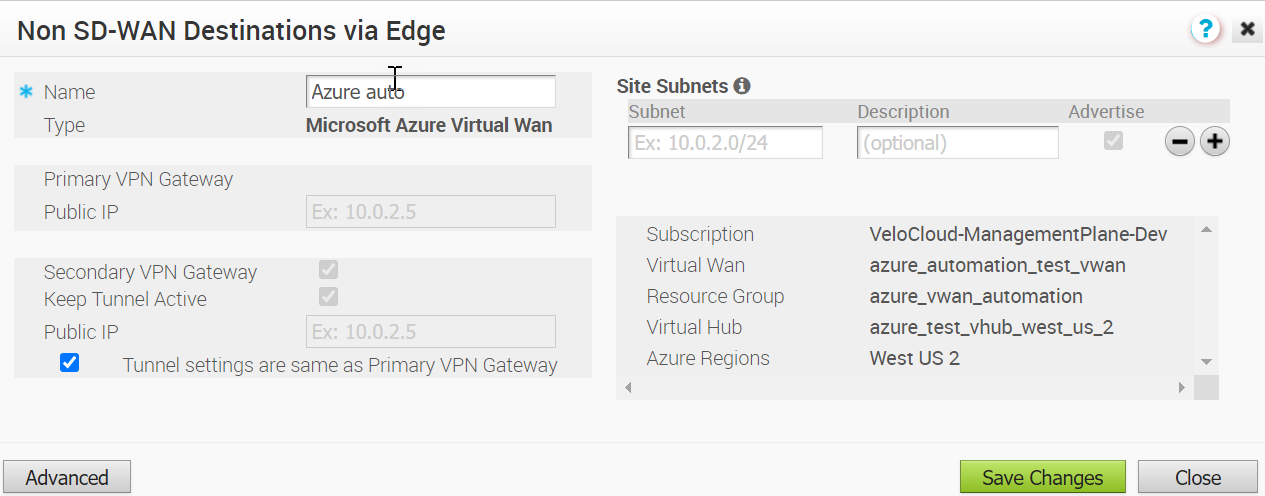

Non SD-WAN Destination が作成され、

Non SD-WAN Destination のダイアログ ボックスが表示されます。

- Non SD-WAN Destination のプライマリ VPN Gateway のトンネル設定を行うには、[詳細 (Advanced)] ボタンをクリックします。

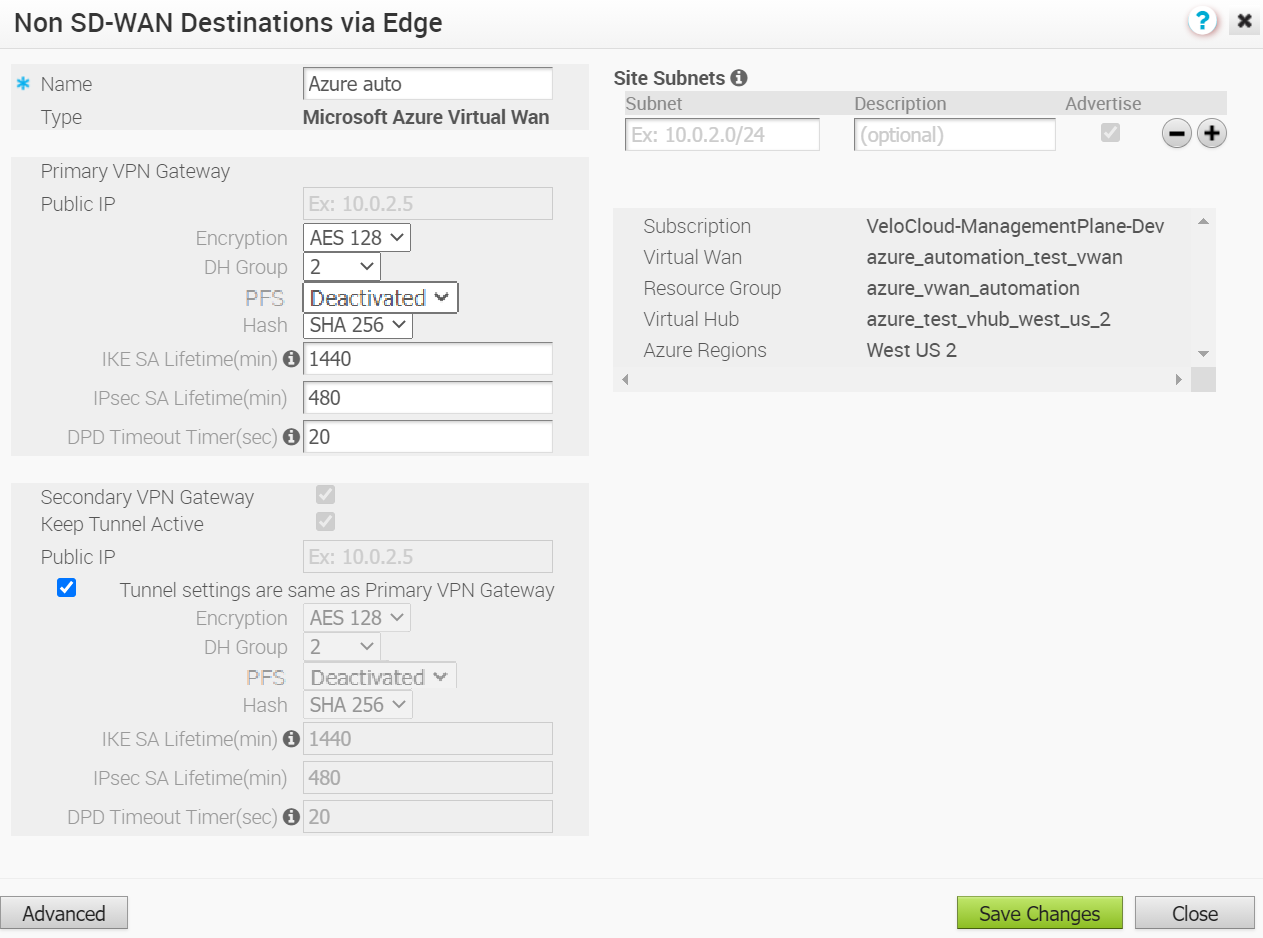

- [プライマリ VPN Gateway (Primary VPN Gateway)] 領域で、次のトンネルを設定できます。

| フィールド |

説明 |

| 暗号化 (Encryption) |

データを暗号化する AES アルゴリズムのキー サイズとして [AES 128] または [AES 256] のいずれかを選択します。データを暗号化しない場合は [なし (NONE)] を選択します。デフォルト値は AES 128 です。 |

| DH グループ (DH Group) |

事前共有キーを交換するときに使用する Diffie-Hellman (DH) グループのアルゴリズム。DH グループは、アルゴリズムの強度をビット単位で設定します。サポートされている DH グループは 2 です。 |

| PFS |

セキュリティを強化するために、Perfect Forward Secrecy (PFS) レベルを選択します。サポートされている PFS レベルは 2、5、14、15、16 です。デフォルト値は [アクティベーション解除済み (Deactivated)] です。 |

| ハッシュ (Hash) |

VPN ヘッダーの認証アルゴリズム。次のいずれかのサポート対象の Secure Hash Algorithm (SHA) 機能をリストから選択します。

デフォルト値は [SHA 256] です。 |

| IKE SA の有効期間 (分) (IKE SA Lifetime (min)) |

Edge のインターネット キー交換 (IKE) の再キー化が開始される時間。IKE 有効期間の最小値は 10 分、IKE 有効期間の最大値は 1,440 分です。デフォルト値は 1440 分です。 |

| IPsec SA の有効期間 (分) (IPsec SA Lifetime(min)) |

Edge のインターネット セキュリティ プロトコル (IPsec) の再キー化が開始される時間。IPsec 有効期間の最小値は 3 分、IPsec 有効期間の最大値は 480 分です。デフォルト値は 480 分です。 |

| DPD タイムアウト タイマー (秒) (DPD Timeout Timer(sec)) |

DPD タイムアウト値を入力します。DPD タイムアウト値は、次に説明するように内部 DPD タイマーに追加されます。ピアがデッド状態 (Dead Peer Detection) であると見なす前に、DPD メッセージからの応答を待機します。

5.1.0 以前のリリースでは、デフォルト値は 20 秒です。5.1.0 以降のリリースのデフォルト値については、以下のリストを参照してください。

- ライブラリ名:Quicksec

- プローブ間隔:指数関数(0.5 秒、1 秒、2 秒、4 秒、8 秒、16 秒)

- デフォルトの最小 DPD 間隔:47.5 秒(Quicksec は前回の再試行後に 16 秒間待機します。したがって、0.5+1+2+4+8+16+16 = 47.5)。

- デフォルトの最小 DPD 間隔 + DPD タイムアウト(秒):67.5 秒

注: 5.1.0 以前のリリースでは、DPD タイムアウト タイマーを 0 秒に設定することで、DPD を無効にできます。ただし、5.1.0 以降のリリースでは、DPD タイムアウト タイマーを 0 秒に設定して DPD を無効にすることはできません。秒単位の DPD タイムアウト値は、デフォルトの最小値である 47.5 秒に追加されます。

|

注:

Microsoft Azure Virtual WAN タイプの Edge 経由の Non SD-WAN Destination の自動化は、IPsec トンネルの設定中に SD-WAN Edge がイニシエータとして機能し、Azure がレスポンダとして機能する場合、Azure のデフォルト IPsec ポリシー(GCM モードを除く)を使用する IKEv2 プロトコルのみをサポートします。

- [変更の保存 (Save Changes)] をクリックします。