VMware SD-WAN Edge は通常、Amazon Web Services (AWS) の中継 VPC に展開されます。AWS は、SD-WAN アプライアンスが Transit Gateway に接続するための AWS TGW (Transit Gateway) Connect Service のサポートを導入しました。VMware SD-WAN Edge には、LAN 上で BGP over GRE をサポートする機能が追加されました。この機能は、AWS Transit Gateway への接続に AWS TGW 接続サービスを使用するための VMware SD-WAN Edge のサポートを有効にします。

AWS TGW Connect Service サービスの場合、中継 VPC でプロビジョニングされた Edge は、LAN(ルーティングされた 非 WAN)インターフェイスを使用して GRE トンネルを設定する必要があります。これは、ENI で設定されたプライベート IP アドレスを効果的に使用して、Transit Gateway への GRE トンネルを設定します。

Amazon Web Services (AWS) の設定手順

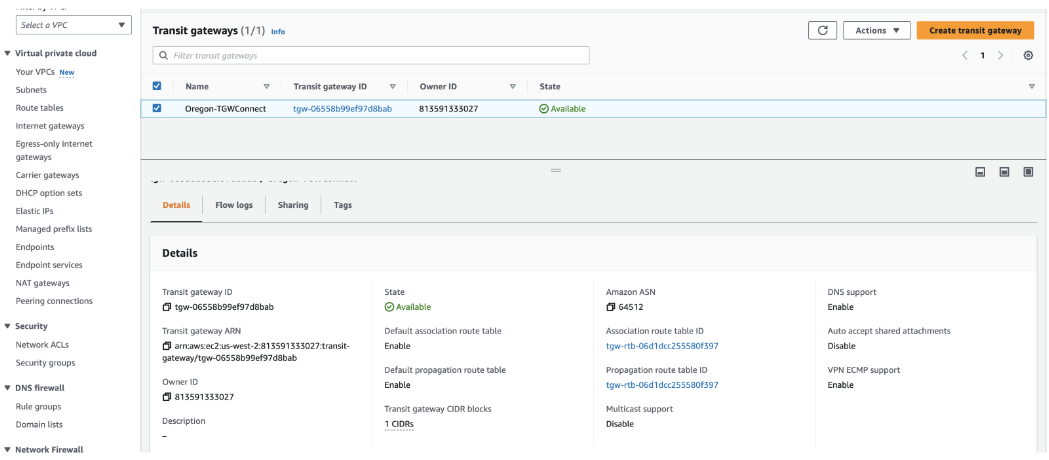

- AWS ポータルで、特定のリージョンに AWS Transit Gateway をプロビジョニングします。この同じリージョンには、VMware SD-WAN Edge がプロビジョニングされている中継 VPC が必要です。

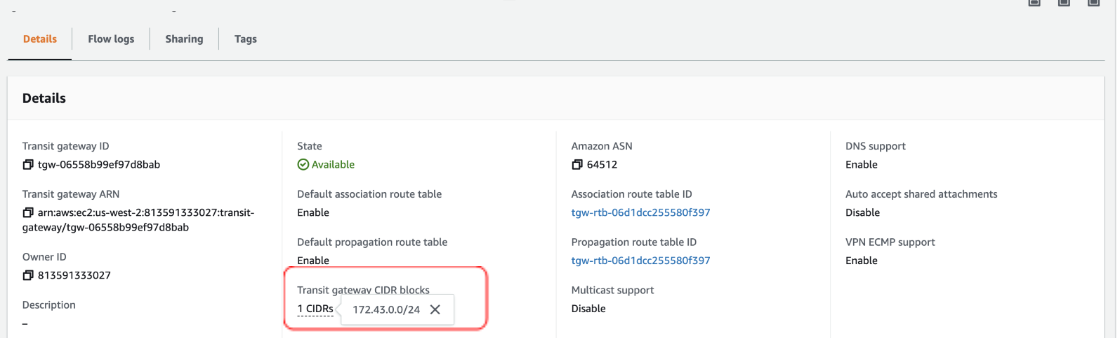

次の図に示すように、Transit Gateway CIDR ブロックが設定済みかどうかを確認します。注: このブロックの IP アドレスは、AWS TGW の GRE エンドポイントに使用されます。Amazon ASN は、後で VMware SD-WAN Edge の BGP 設定に使用されます。

次の図に示すように、Transit Gateway CIDR ブロックが設定済みかどうかを確認します。注: このブロックの IP アドレスは、AWS TGW の GRE エンドポイントに使用されます。Amazon ASN は、後で VMware SD-WAN Edge の BGP 設定に使用されます。

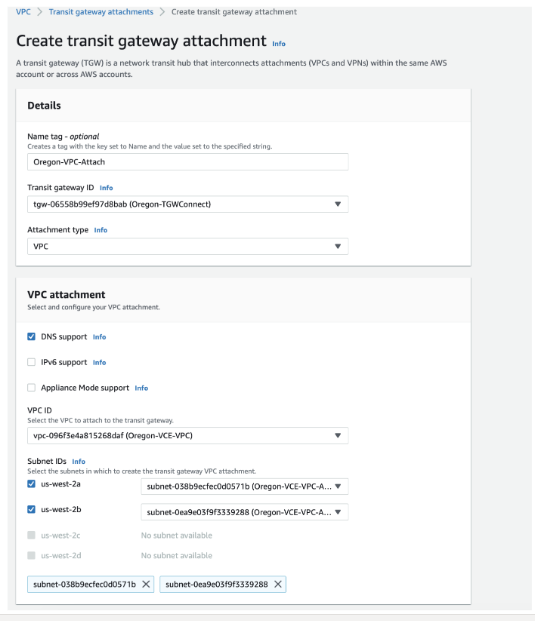

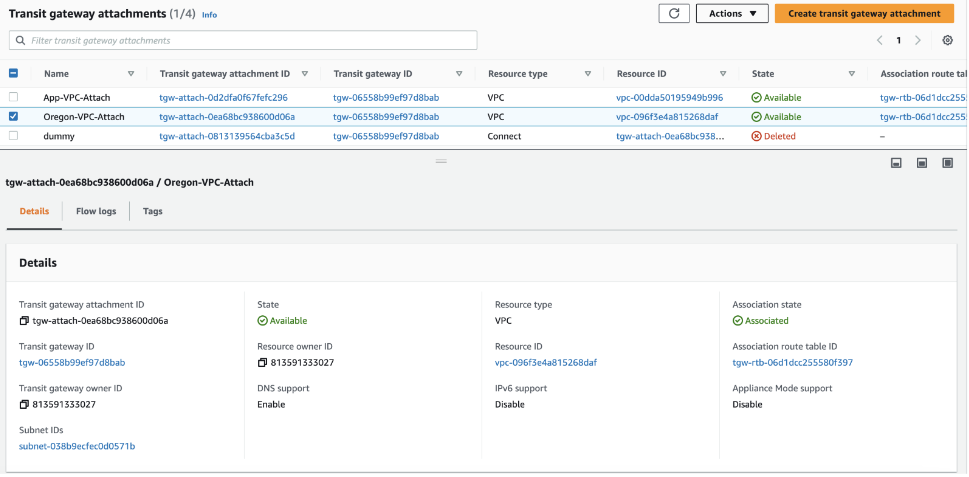

- Edge または ENI の LAN インターフェイスが存在するサブネットを指定して、中継 VPC の VPC アタッチメントを作成します。

VPC アタッチメントが作成されると、[状態 (State)] 列に [使用可能 (Available)] と表示されます。

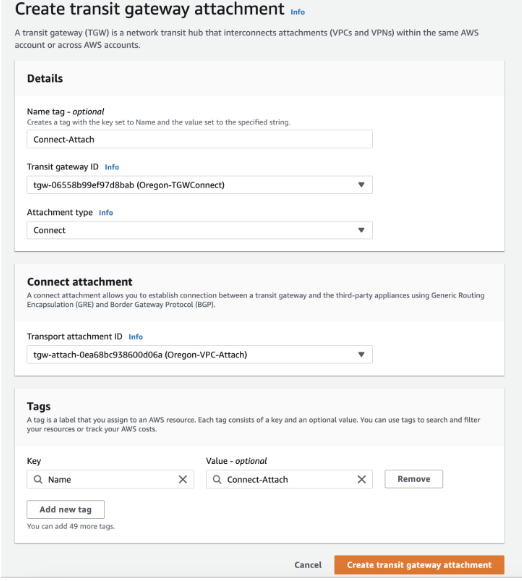

- VPC アタッチメントを使用して Connect アタッチメントを作成します。

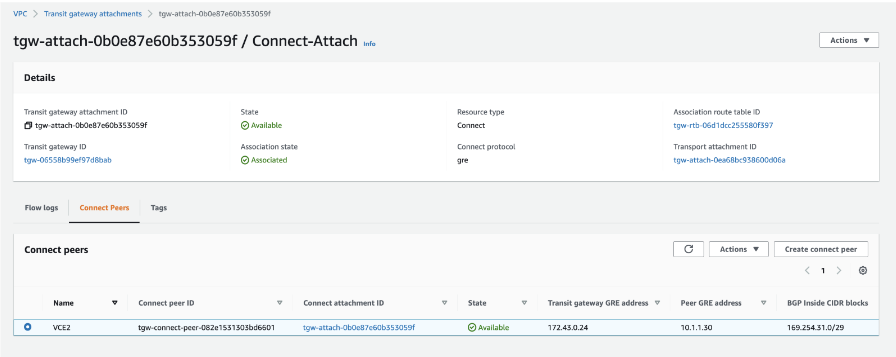

Connect アタッチメントが作成されると、[状態 (State)] 列に [使用可能 (Available)] と表示されます。

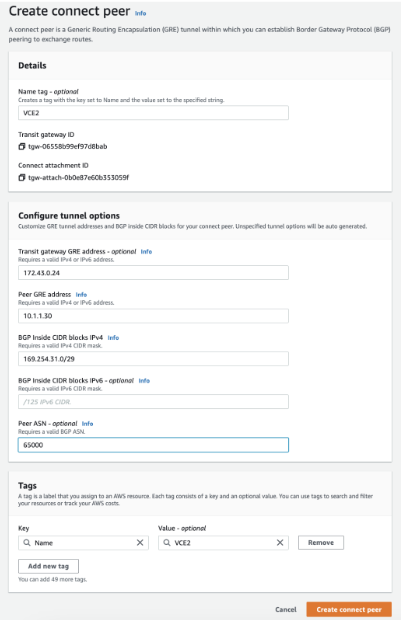

- Connect ピアを作成し、GRE トンネルに変換します。次のパラメータを指定します:Transit Gateway の GRE アドレス、ピア GRE アドレス、BGP 内部 CIDR ブロック、およびピア ASN。

注: BGP 内部 CIDR ブロックとピア ASN は、VMware SD-WAN Edge で設定されているものと一致する必要があります。

上記の例では、次のようになります。

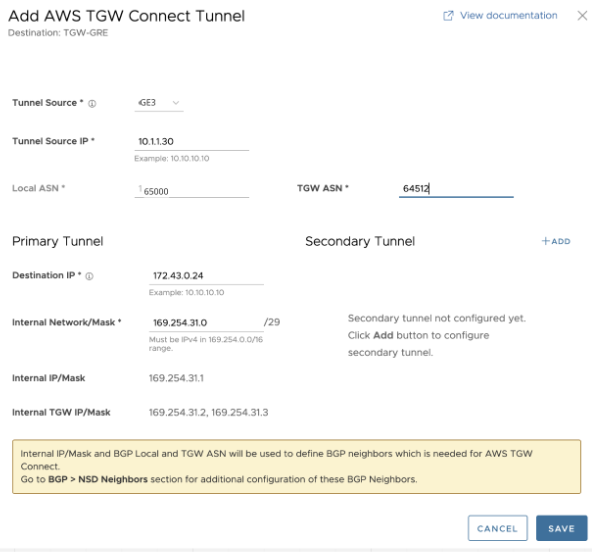

上記の例では、次のようになります。- 172.43.0.24 は AWS TGW の GRE 外部 IP アドレスです。この IP アドレスは Transit Gateway の CIDR ブロックから割り当てられます。

- 10.1.1.30 は、VMware SD-WAN Edge の GRE 外部 IP アドレスです。

- 169.254.31.0/29 は内部 CIDR ブロックです。このブロックのアドレスは、BGP ネイバーに使用されます。

- 169.254.31.1 は、VMware SD-WAN Edge の IP アドレスです。

- 169.254.31.2 および 169.254.31.3 は、AWS TGW の BGP に使用されるアドレスです。

- 64512 は、AWS TGW で設定された BGP ASN です。

- 65000 は、VMware SD-WAN Edge で設定された BGP ASN です。

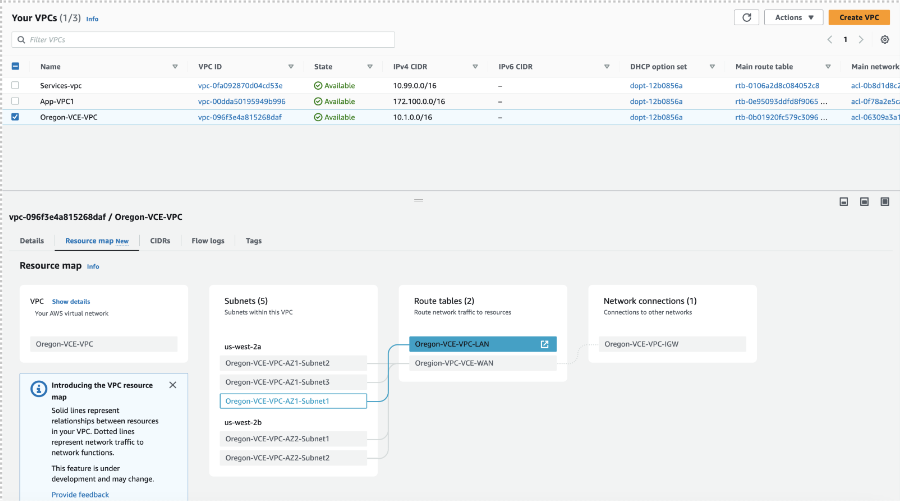

中継 VPC の VPC リソース マップには、次の図に示すように、LAN 側のサブネットとルート テーブルが一覧表示されます。

中継 VPC の VPC リソース マップには、次の図に示すように、LAN 側のサブネットとルート テーブルが一覧表示されます。

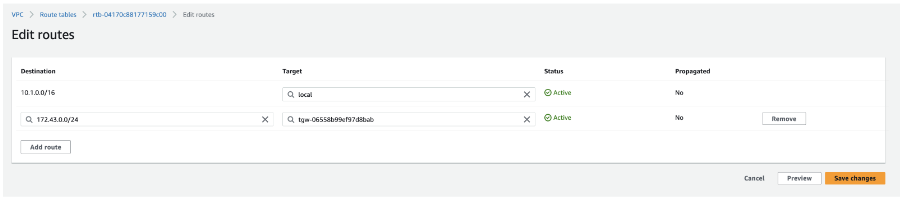

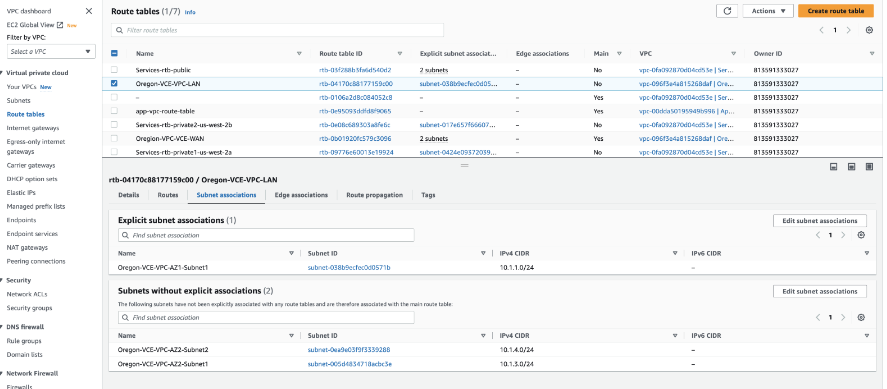

- 中継 VPC ルート テーブルで、ターゲットまたはネクスト ホップとして VPC アタッチメントを含む TGW CIDR ブロックのルートを追加します。

注: たとえば、172.43.0.0/24 は AWS TGW CIDR ブロックです。

- 同じルート テーブルで、LAN ENI サブネットに明示的なサブネットの関連付けがあることを確認します。

VMware SASE Orchestrator 設定手順

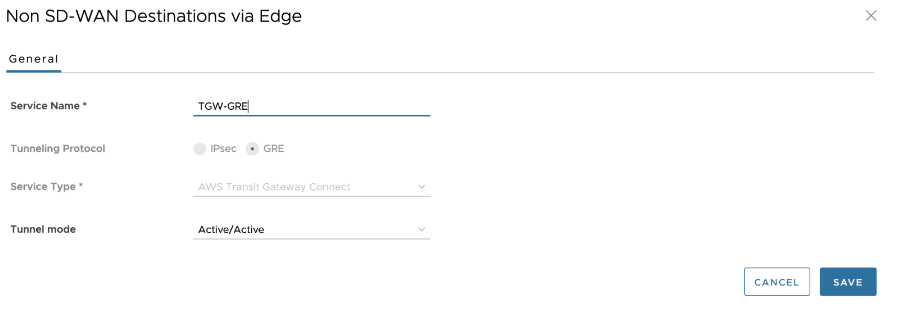

- VMware SASE Orchestrator で、[Network サービス (Network Services)] > [Edge 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Edge)] に移動し、AWS Transit Gateway Connect を使用して GRE トンネルを設定します。

注: AWS Transit Gateway Connect サービスを使用して GRE トンネルを設定する場合は、次の重要な注意事項について確認します。

注: AWS Transit Gateway Connect サービスを使用して GRE トンネルを設定する場合は、次の重要な注意事項について確認します。- 設定できるトンネル モード パラメータは、アクティブ/アクティブ (Active/Active) のみです。

- AWS Transit Gateway サービスを使用する GRE トンネルにはキープアライブ メカニズムがありません。

- デフォルトでは、BGP は、GRE トンネル用に設定されます。BGP ネイバーの状態には BGP キープアライブが使用されます。

- Edge は、複数のトンネルにわたる ECMP をサポートしません。したがって、出力方向トラフィックには 1 つの GRE トンネルのみが使用されます。

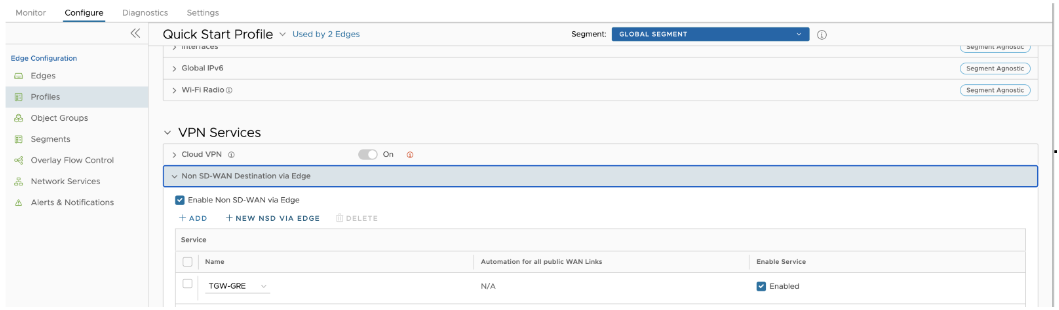

- [プロファイル (Profile)] で [CloudVPN] を有効にし、[Edge 経由の Non SD-WAN Destination (Non SD-WAN Destination via Edge)] を有効にして、[NSD] を選択します。

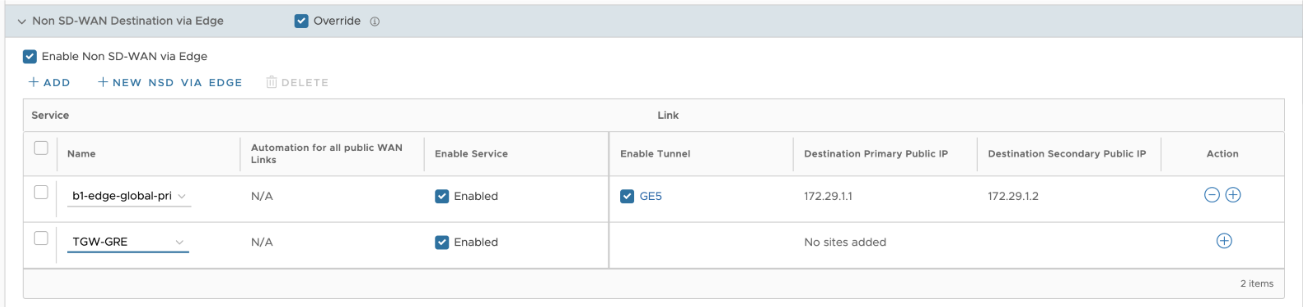

- [Edge 経由の Non SD-WAN Destination (Non SD-WAN Destination via Edge)] の [Edge 設定 (Edge configuration)] で、設定された NSD を選択します。

- 特定の NSD に対して、[+] 記号を選択して GRE トンネル パラメータを設定します。以下を設定します。

- LAN インターフェイスとしてのトンネルの送信元

- LAN インターフェイスで設定された IP アドレスとしてのトンネルの送信元 IP アドレス。動的に指定されている場合は、[リモート診断 (Remote Diagnostics)] > [インターフェイス統計情報 (Interface Stats)] を使用して IP アドレスを取得します。

- TGW ASN

- プライマリ トンネル パラメータは、宛先 IP アドレス(TGW Connect ピアで指定された IP アドレス)を指定して設定できます。

- 内部ネットワーク/マスクは、TGW Connect Peer Inside 設定で指定されているものと同じである必要があります。

- セカンダリ トンネル パラメータは、宛先 IP アドレスと内部ネットワーク/マスクに対して設定できます。

注: デフォルトでは、BGP がこの機能に対して有効になります。[ローカル ASN (Local ASN)] フィールドは事前入力されます。

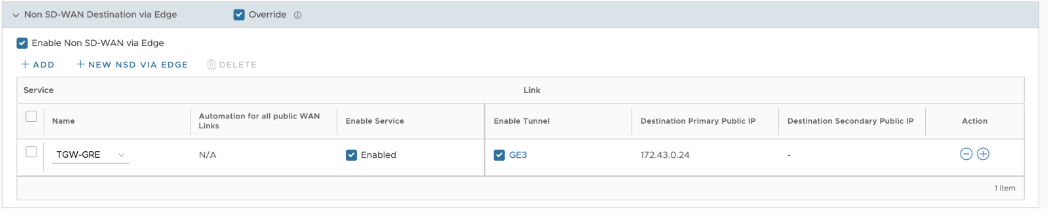

注: デフォルトでは、BGP がこの機能に対して有効になります。[ローカル ASN (Local ASN)] フィールドは事前入力されます。図に示すように、Edge 経由の Non SD-WAN 設定が表示されます。

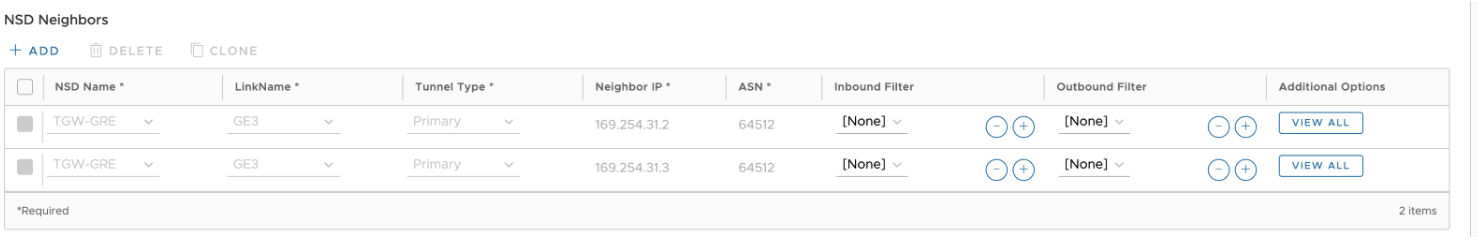

- 上記の設定では、ネイバーの BGP 設定が自動的に作成されます。AWS Transit Gateway に向かう各 GRE トンネル設定は、リンク名、ネイバー IP アドレス、トンネル タイプ、ASN に関する情報を使用して 2 つの BGP ネイバーに対して自動的に作成されます。

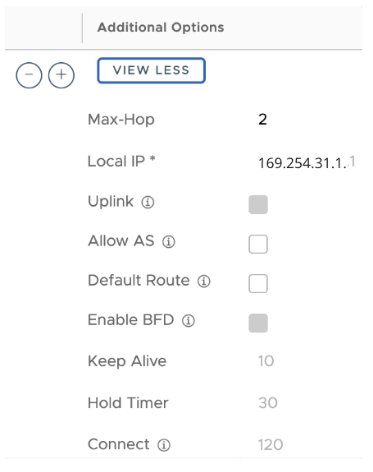

[その他のオプション (Additional Options)] では、TGW Connect サービスの要件として、eBGP 最大ホップ数が 2 に設定されます。入力される追加のパラメータは、AWS によって提供される推奨事項に基づくキープアライブとホールド タイマーです。[BGP ローカル IP アドレス (BGP Local IP)] も事前入力されています。これらのパラメータは変更できません。

[その他のオプション (Additional Options)] では、TGW Connect サービスの要件として、eBGP 最大ホップ数が 2 に設定されます。入力される追加のパラメータは、AWS によって提供される推奨事項に基づくキープアライブとホールド タイマーです。[BGP ローカル IP アドレス (BGP Local IP)] も事前入力されています。これらのパラメータは変更できません。 注:

注:- 2 つの NSD BGP ネイバーが自動的に追加されます。

- [その他のオプション (Additional Options)] フィールドは、最大ホップ、ローカル IP、キープ アライブ、ホールド タイマーの値に対して変更されます。

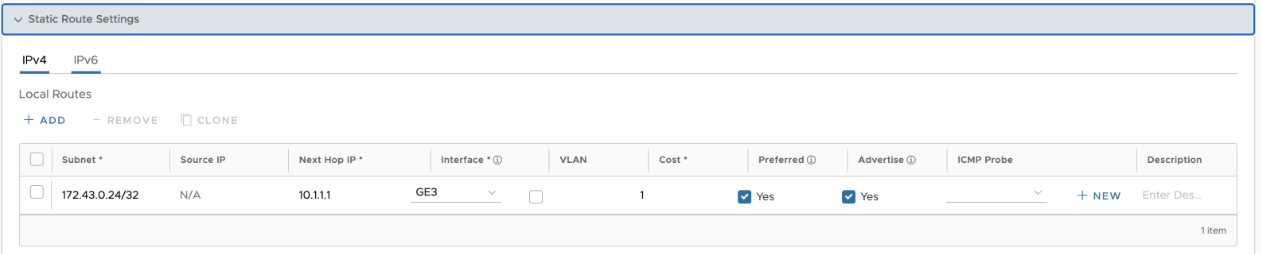

- GRE トンネルのエンドポイントでは、VMware SD-WAN Edge でスタティック ルートを設定します。これにより、ネクスト ホップが指定され、サブネットのデフォルト ゲートウェイとインターフェイスを LAN インターフェイスとして指定することになります。