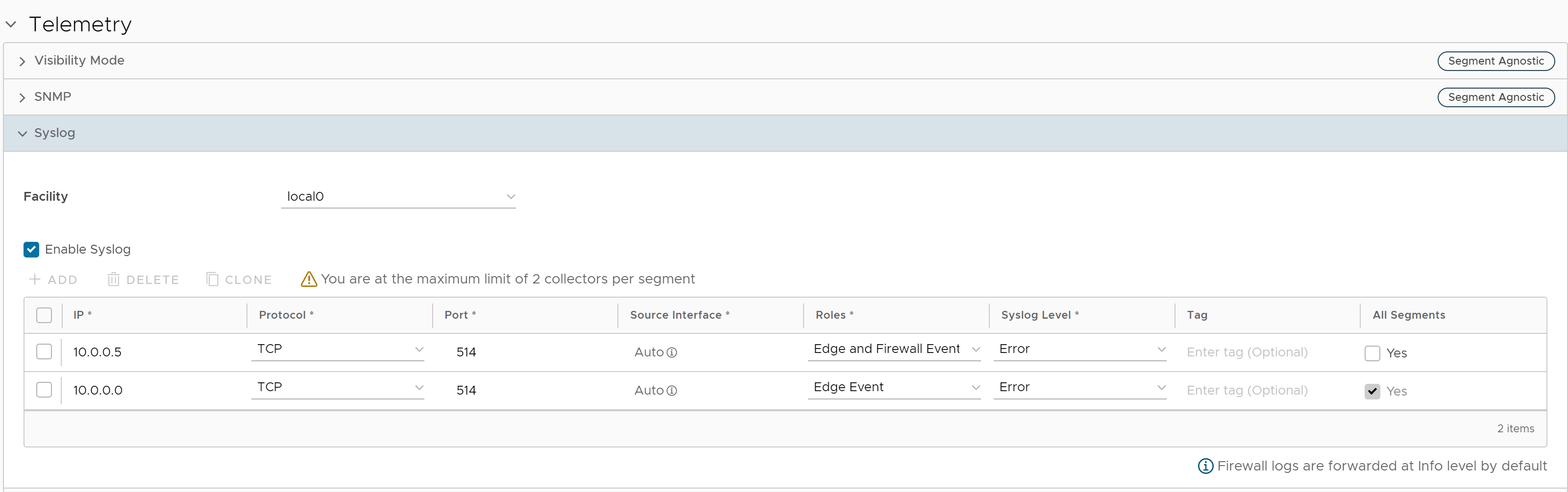

エンタープライズ ネットワークでは、SASE Orchestrator は、エンタープライズ SD-WAN Edge から SASE Orchestrator に発信されたイベントおよびファイアウォール ログを、ネイティブの Syslog 形式で 1 つ以上の一元化されたリモート Syslog コレクタ(サーバ)に収集することをサポートします。Syslog コレクタがエンタープライズ内で設定された Edge から SASE Orchestrator に発信されたイベントおよびファイアウォール ログを受信できるようにするには、プロファイル レベルで次の手順を実行して、SASE Orchestrator のセグメントごとに Syslog コレクタの詳細を設定します。

前提条件

- SD-WAN Edge と Syslog コレクタ間のパスを確立するために、クラウド仮想プライベート ネットワーク(ブランチ間 VPN 設定)が SD-WAN Edge(SASE Orchestrator へのイベントの発信元)に設定されていることを確認します。詳細については、プロファイルのクラウド VPN の設定を参照してください。

手順

次のタスク

プロファイル レベルでのファイアウォール設定の詳細については、プロファイルのファイアウォールの設定を参照してください。

[セキュアな Syslog 転送のサポート (Secure Syslog Forwarding Support)]

5.0 リリースでは、セキュアな Syslog 転送機能がサポートされています。Syslog 転送のセキュリティの確保は連邦認証に必要であり、大規模企業の Edge のセキュリティ強化要件を満たすために必要です。セキュアな Syslog 転送プロセスは、TLS 対応の Syslog サーバから始まります。現在、SASE Orchestrator では、TLS がサポートされている Syslog サーバにログを転送できます。5.0 リリースでは、SASE Orchestrator で Syslog 転送を制御し、階層 PKI 検証、CRL 検証などのデフォルトのセキュリティ チェックを実行できます。さらに、サポートされている暗号スイートを定義し、自己署名証明書を許可しないようにすることにより、転送のセキュリティをカスタマイズすることもできます。

セキュアな Syslog 転送のもう 1 つの側面は、失効情報の収集または統合方法です。SASE Orchestrator は、手動または外部プロセスを介して取得できるオペレータからの失効情報入力を有効にできるようになりました。SASE Orchestrator はその CRL 情報を取得し、それを使用して、すべての接続が確立される前に転送のセキュリティを確認します。また、SASE Orchestrator は CRL 情報を定期的に取得し、接続の検証時に使用します。

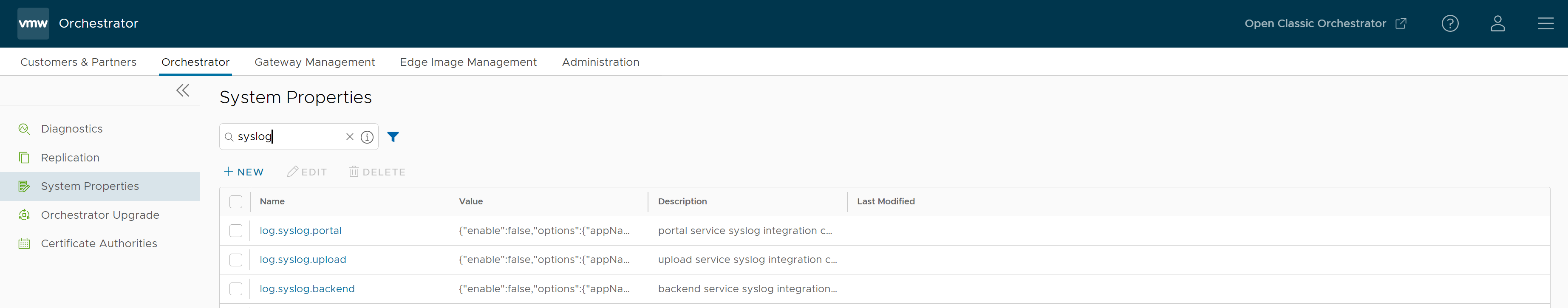

[システム プロパティ (System Properties)]

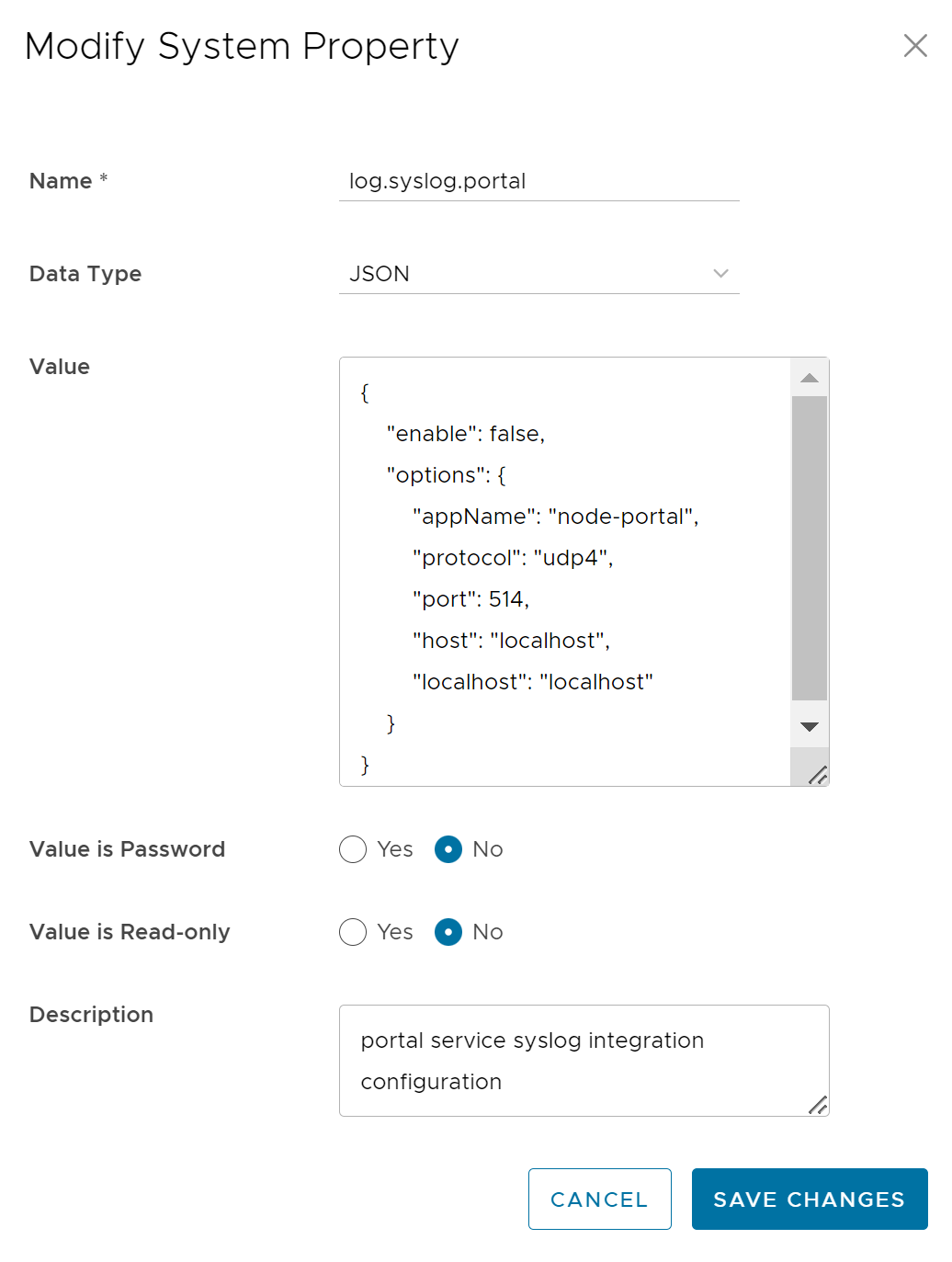

セキュアな Syslog 転送では、まず SASE Orchestrator の Syslog 転送パラメータを設定して、Syslog サーバに接続できるようにします。これを行うために、SASE Orchestrator は JSON 形式の文字列を受け入れ、システム プロパティで設定されている次の設定パラメータを実行します。

- log.syslog.backend:バックエンド サービスの Syslog 統合設定

- log.syslog.portal:ポータル サービスの Syslog 統合設定

- log.syslog.upload:アップロード サービスの Syslog 統合設定

システム プロパティを設定するときに、次のセキュアな Syslog 設定 JSON 文字列を使用できます。

config<Object>enable:<true> <false> Syslog 転送を有効または無効にします。このパラメータは、セキュアな転送が有効な場合でも Syslog 転送全体を制御します。options<Object>host:<string> Syslog を実行しているホストのデフォルトは localhost です。- port:<number> Syslog が実行されているホストのポート。デフォルトは Syslogd のデフォルト ポートです。

- protocol:<string> tcp4、udp4、tls4。注:(tls4 はデフォルト設定でセキュアな Syslog 転送を有効にします。これを設定するには、次のセキュアな Options オブジェクトを参照してください。

- pid:<number> ログ メッセージの送信元のプロセスの PID(デフォルト:process.pid)。

- localhost:<string> ログ メッセージの送信元を示すホスト(デフォルト:localhost)。

- app_name:<string> アプリケーションの名前(node-portal、node-backend など)(デフォルト:process.title)。

secureOptions<Object>disableServerIdentityCheck:<boolean> 検証中に SAN チェックをスキップすることもできます。つまり、サーバの証明書に自己署名証明書の SAN がない場合に使用できます。デフォルトfalse.fetchCRLEnabled:<boolean>falseがない場合、SASE Orchestrator は、提供された CA に組み込まれている CRL 情報を取得します。デフォルト:truerejectUnauthorized:<boolean> false でない場合、SASE Orchestrator は、指定された CA のリストに対して階層 PKI 検証を適用します。デフォルト:true。(これは主にテスト目的で必要です。本番環境では使用しないでください。)caCertificate:<string> SASE Orchestrator は、PEM 形式の証明書を含む文字列を受け入れて、信頼できる CA 証明書を任意で上書きできます(openssl のわかりやすい連結形式で複数の CRL を含めることができます)。デフォルトでは、Mozilla によって厳選された既知の CA を信頼します。このオプションは、エンティティによって管理されるローカル CA を受け入れるのに使用できます。たとえば、オンプレミス環境で独自の CA と PKI を使用している場合などです。crlPem:<string>SASE Orchestrator は PEM 形式の CRL を含む文字列を受け入れることができます(openssl のわかりやすい連結形式で複数の CRL を含めることができます)。このオプションは、ローカルに保持されている CRL を受け入れるのに使用できます。fetchCRLEnabledが true に設定されている場合、SASE Orchestrator はこの情報と取得された CRL を組み合わせます。これは主に、証明書に CRLDistribution Point 情報が含まれていない特定のシナリオで必要になります。crlDistributionPoints:<Array> SASE Orchestrator は、オプションで「http」プロトコルのアレイ CRL 配布ポイントの URI を受け入れることもできます。SASE Orchestrator は「https」URI を受け入れませんcrlPollIntervalMinutes:<number> fetchCRLEnabled が false に設定されていない場合、SASE Orchestrator は 12 時間ごとに CRL をポーリングします。ただし、このパラメータはオプションでこのデフォルトの動作を上書きし、指定された数に従って CRL を更新できます。

[セキュアな Syslog 転送の設定例 (Configuring Secure Syslog Forwarding Example)]

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

Syslog 転送を設定するには、次の JSON オブジェクトを例として参照してください(下の図)。

設定が成功すると、SASE Orchestrator は次のログを生成し、転送を開始します。

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Remote Log has been successfully configured for the following options {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

[FIPS モードでのセキュアな Syslog 転送 (Secure Syslog Forwarding in FIPS Mode)]

セキュアな Syslog 転送で FIPS モードが有効になっていて、Syslog サーバが次の暗号化スイートを提供していない場合、接続は拒否されます:"TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256"。また、FIPS モードから独立して、Syslog サーバ証明書に「ServerAuth」属性を設定する拡張キー使用フィールドがない場合、接続は拒否されます。

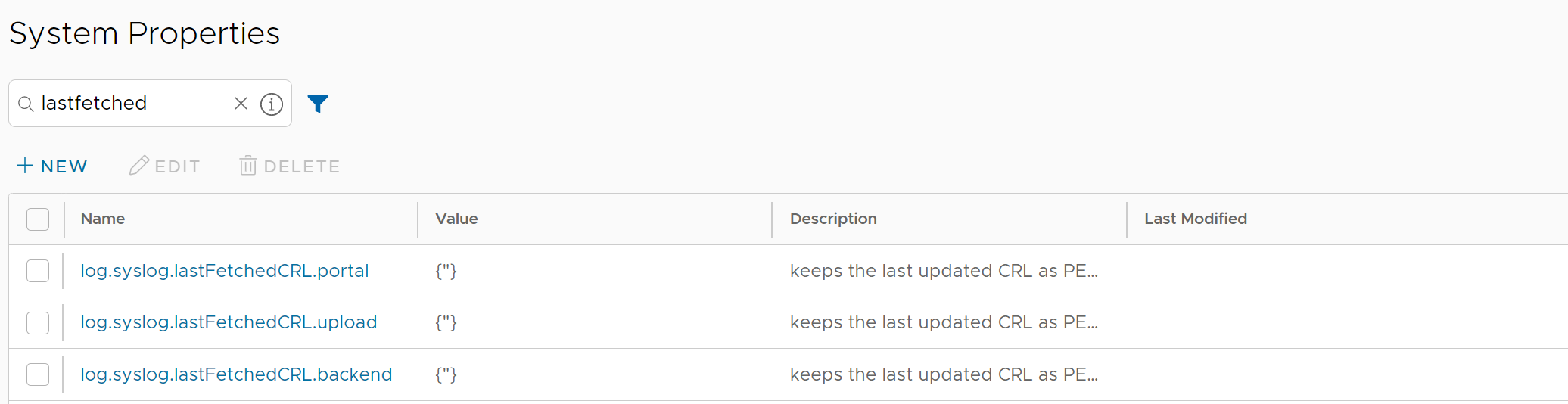

[定期的なCRL 情報の取得 (Constant CRL Information Fetching)]

fetchCRLEnabled が false に設定されていない場合、SASE Orchestrator はバックエンド ジョブ メカニズムを介して CRL 情報を 12 時間ごとに定期的に更新します。取得された CRL 情報は、log.syslog.lastFetchedCRL という名前の対応するシステム プロパティに保存されます。{serverName}。この CRL 情報は、Syslog サーバへの接続を試行するごとに確認されます。取得中にエラーが発生した場合、SASE Orchestrator はオペレータ イベントを生成します。

[ログの記録 (Logging)]

「fetchCRLEnabled」オプションが true に設定されている場合、SASE Orchestrator は CRL を取得しようとします。エラーが発生すると、SASE Orchestrator によってイベントが生成され、[オペレータ イベント (Operator Events)] ページに表示されます。