プロファイルおよび Edge レベルでファイアウォール ルールを設定し、受信および送信トラフィックを許可、ドロップ、拒否、またはスキップすることができます。ステートフル ファイアウォール機能が有効になっている場合、ファイアウォール ルールが検証され、受信トラフィックと送信トラフィックの両方がフィルタリングされます。ステートレス ファイアウォールを使用すると、送信トラフィックのみをフィルタリングするように制御できます。ファイアウォール ルールは、IP アドレス、ポート、VLAN ID、インターフェイス、MAC アドレス、ドメイン名、プロトコル、オブジェクト グループ、アプリケーション、DSCP タグなどのパラメータと一致します。データ パケットが一致条件に一致すると、関連付けられた 1 つまたは複数のアクションが実行されます。パケットがパラメータに一致しない場合、パケットに対してデフォルトのアクションが実行されます。

プロファイル レベルでファイアウォール ルールを設定するには、次の手順を実行します。

手順

- エンタープライズ ポータルの [SD-WAN] サービスで、[設定 (Configure)] > [プロファイル (Profiles)] の順に移動します。[プロファイル (Profiles)] ページに既存のプロファイルが表示されます。

- ファイアウォール ルールを設定するプロファイルを選択し、[ファイアウォール (Firewall)] タブをクリックします。

[プロファイル (Profiles)] ページから、プロファイルの [ファイアウォール (Firewall)] 列にある [表示 (View)] リンクをクリックして、 [ファイアウォール (Firewall)] ページに直接移動できます。

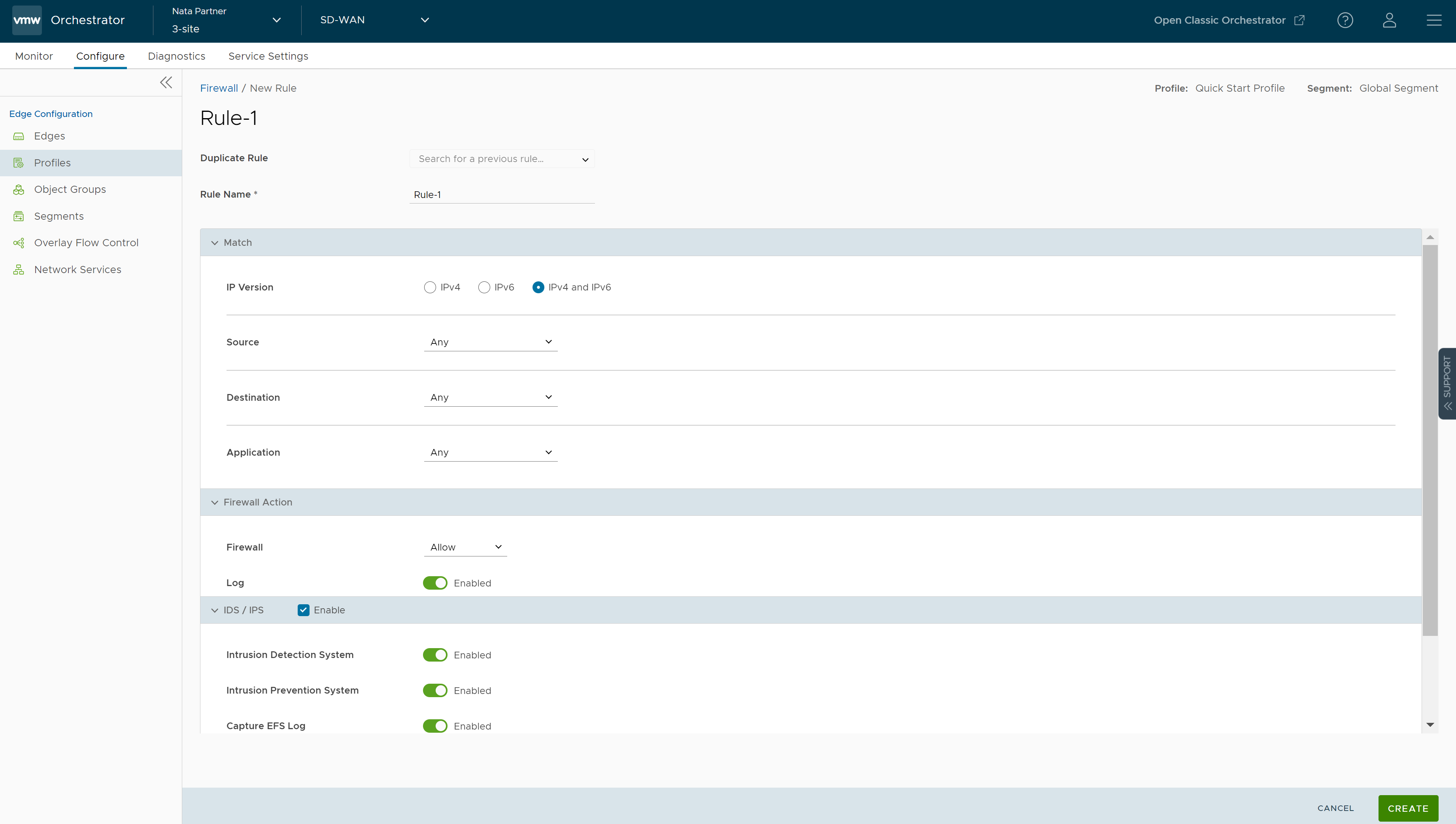

- [ファイアウォールの設定 (Configure Firewall)] セクションに移動し、[ファイアウォール ルール (Firewall Rules)] 領域で、[+ 新規ルール (+ NEW RULE)] をクリックします。[ルールの設定 (Configure Rule)] ダイアログ ボックスが表示されます。

- [ルール名 (Rule Name)] テキスト ボックスに、ルールの一意の名前を入力します。既存のルールからファイアウォール ルールを作成するには、[ルールの複製 (Duplicate Rule)] ドロップダウン メニューから複製するルールを選択します。

- [一致 (Match)] セクションで、ルールの一致条件を設定します。

フィールド 説明 IP バージョン (IP Version) デフォルトでは、IPv4 および IPv6 アドレス タイプが選択されています。次のように、選択したアドレス タイプに応じて送信元と宛先の IP アドレスを設定できます。 - [IPv4]:送信元および宛先として IPv4 アドレスのみを設定できます。

- [IPv6]:送信元および宛先として IPv6 アドレスのみを設定できます。

- [IPv4 と IPv6 (IPv4 and IPv6)]:一致基準で IPv4 と IPv6 の両方のアドレスを設定できます。このモードを選択した場合、送信元または宛先の IP アドレスを設定することはできません。

注: アップグレードすると、以前のバージョンのファイアウォール ルールが IPv4 モードに移行されます。送信元 (Source) パケットの送信元を指定します。次のいずれかのオプションを選択します。- [任意 (Any)] - すべての送信元アドレスをデフォルトで許可します。

- [オブジェクト グループ (Object Group)] - アドレス グループとサービス グループの組み合わせを選択できます。詳細については、オブジェクト グループおよびオブジェクト グループを使用したファイアウォール ルールの設定を参照してください。

注: 選択したアドレス グループにドメイン名が含まれている場合、送信元で一致を探している場合は無視されます。

- [定義 (Define)]:特定の VLAN、インターフェイス、IPv4 または IPv6 アドレス、MAC アドレス、またはトランスポート ポートへの送信元トラフィックを定義できます。次のいずれかのオプションを選択します。

- [VLAN (VLAN)]:ドロップダウン メニューから選択した、指定された VLAN からのトラフィックと一致します。

- [インターフェイスと IP アドレス (Interface and IP Address)]:ドロップダウン メニューから選択した、指定されたインターフェイスおよび IPv4 または IPv6 アドレスからのトラフィックと一致します。

注: インターフェイスを選択できない場合、インターフェイスが有効になっていないか、このセグメントに割り当てられていません。注: アドレス タイプとして [IPv4 と IPv6 (IPv4 and IPv6)](混合モード)を選択すると、指定されたインターフェイスのみに基づくトラフィックと一致します。IP アドレスとともに、次のいずれかのアドレス タイプを指定して、送信元トラフィックを一致させることができます。

- [CIDR プレフィックス (CIDR prefix)] - ネットワークを CIDR 値(たとえば

172.10.0.0 /16)として定義する場合は、このオプションをオンにします。 - [サブネット マスク (Subnet mask)] - サブネット マスク(たとえば

172.10.0.0 255.255.0.0)に基づいてネットワークを定義する場合は、このオプションをオンにします。 - [ワイルドカード マスク (Wildcard mask)] - 一致するホスト IP アドレス値を共有する異なる IP サブネット間で、ポリシーの適用を一連のデバイスに絞り込むには、このオプションを選択します。ワイルドカード マスクは、逆のサブネット マスクに基づいて IP アドレスまたは IP アドレスのセットと一致します。マスクのバイナリ値の「0」は、値が固定されていること、マスクのバイナリ値の「1」は、値がワイルドカード(「1」または「0」)であることを意味します。たとえば、IP アドレスが 172.0.0 のワイルドカード マスク 0.0.0.255(2 進数の 00000000.00000000.00000000.11111111)では、最初の 3 つのオクテットは固定値で、最後のオクテットは変数値です。このオプションは、IPv4 アドレスでのみ使用できます。

- [CIDR プレフィックス (CIDR prefix)] - ネットワークを CIDR 値(たとえば

- [Mac アドレス (Mac Address)]:指定した MAC アドレスに基づくトラフィックと一致します。

- [トランスポート ポート (Transport Port)]:指定された送信元ポートまたはポート範囲からのトラフィックを一致させます。

宛先 (Destination) パケットの宛先を指定します。次のいずれかのオプションを選択します。 - [任意 (Any)] - すべての宛先アドレスをデフォルトで許可します。

- [オブジェクト グループ (Object Group)] - アドレス グループとサービス グループの組み合わせを選択できます。詳細については、オブジェクト グループおよびオブジェクト グループを使用したファイアウォール ルールの設定を参照してください。

- [定義 (Define)] - 特定の VLAN、インターフェイス、IPv4 または IPv6 アドレス、ドメイン名、プロトコル、またはポートへの宛先トラフィックを定義できます。次のいずれかのオプションを選択します。

- [VLAN (VLAN)]:ドロップダウン メニューから選択した、指定された VLAN からのトラフィックと一致します。

- [インターフェイス (Interface)]:ドロップダウン メニューから選択された、特定のインターフェイスからのトラフィックを一致させます。

注: インターフェイスを選択できない場合、インターフェイスが有効になっていないか、このセグメントに割り当てられていません。

- [IP アドレス (IP Address)]:指定した IPv4 または IPv6 アドレスとドメイン名のトラフィックと一致します。

注: アドレス タイプとして [IPv4 と IPv6 (IPv4 and IPv6)](混合モード)を選択すると、宛先として IP アドレスを指定できません。

IP アドレスとともに、送信元トラフィックに一致するアドレス タイプとして、[CIDR プレフィックス (CIDR prefix)]、[サブネット マスク (Subnet mask)]、[ワイルドカード マスク (Wildcard mask)]のいずれかを指定できます。

ドメイン名全体またはドメイン名の一部を一致させるには、[ドメイン名 (Domain Name)] フィールドを使用します。たとえば、\"salesforce\" はトラフィックを \"mixe\" に一致させます。

- [トランスポート (Transort)]:指定された送信元ポートまたはポート範囲からのトラフィックを一致させます。

[プロトコル (Protocol)]:ドロップダウン メニューから選択された、指定されたプロトコルへのトラフィックを一致させます。サポートされるプロトコルは、GRE、ICMP、TCP、UDP です。注: ICMP は、混合モード(IPv4 と IPv6)ではサポートされません。

アプリケーション (Application) 次のいずれかのオプションを選択します。 - [任意 (Any)] - デフォルトでは、すべてのアプリケーションにファイアウォール ルールが適用されます。

- [定義 (Define)] - 特定のファイアウォール ルールを適用するために、アプリケーションと DSCP (Differentiated Services Code Point) フラグを選択できます。

注: アプリケーションに一致するファイアウォール ルールを作成する場合、ファイアウォールは DPI (詳細なパケット インスペクション) エンジンを使用して、特定のフローが属するアプリケーションを特定します。一般的に、DPI は最初のパケットに基づいてアプリケーションを特定できません。通常、DPI エンジンはアプリケーションを特定するためにフローの最初の 5 ~ 10 パケットを必要としますが、ファイアウォールは最初のパケットからフローを分類して転送する必要があります。これにより、最初のフローがファイアウォール リスト内の一般的なルールと一致する可能性があります。アプリケーションが正しく特定された後、同じダブルに一致する将来のフローは自動的に再分類され、正しいルールと一致します。 - [アクション (Action)] セクションで、トラフィックが定義された条件に一致したときに実行されるアクションを設定します。

フィールド 説明 ファイアウォール (Firewall) ルールの条件が満たされた場合に、ファイアウォールがパケットに対して実行するアクションを次から選択します。 - [許可 (Allow)] - デフォルトでデータ パケットを許可します。

- [ドロップ (Drop)] - 送信元に通知を送信せずにデータ パケットをサイレントにドロップします。

- [拒否 (Reject)] - パケットをドロップし、明示的なリセット メッセージを送信して送信元に通知します。

- [スキップ (Skip)] - 検索時にルールをスキップし、次のルールを処理します。ただし、このルールは、[SD-WAN] を展開するときに使用されます。

注: [拒否 (Reject)] と [スキップ (Skip)] アクションを設定できるのは、 [ステートフル ファイアウォール (Stateful Firewall)] 機能がプロファイルと Edge に対して有効になっている場合のみです。

ログ (Log) このルールがトリガーされたときにログ エントリを作成する場合は、このチェックボックスをオンにします。 - [IDS/IPS] チェックボックスをオンにし、IDS または IPS トグルを有効にして、ファイアウォールを作成します。ユーザーが IPS のみを有効にすると、IDS が自動的に有効になります。EFS エンジンは、Edge を介して送受信されたトラフィックを検査し、コンテンツを EFS エンジンで設定された署名と照合します。IDS/IPS シグネチャは、有効な EFS ライセンスを使用して継続的に更新されます。EFS の詳細については、拡張ファイアウォール サービスの概要を参照してください。

注: ファイアウォール アクションが [許可 (Allow)] の場合にのみ、ルールで EFS を有効にできます。ファイアウォール アクションが [許可 (Allow)] 以外の場合、EFS は無効になります。

- [侵入検知システム (IDS)] - Edge で IDS が有効になっている場合、Edge は、エンジンで設定された特定のシグネチャに基づいてトラフィック フローが悪意のあるものかどうかを検出します。攻撃が検出されると、Orchestrator でファイアウォールのログ作成が有効になっている場合、EFS エンジンはアラートを生成し、アラート メッセージを SASE Orchestrator/Syslog サーバに送信します。パケットはドロップされません。

- [侵入防止システム (IPS)] - Edge で IPS が有効になっている場合、Edge は、エンジンで設定された特定のシグネチャに基づいてトラフィック フローが悪意のあるものかどうかを検出します。攻撃が検出されると、EFS エンジンはアラートを生成し、シグネチャ ルールのアクションが「拒否 (Reject)」で、悪意のあるトラフィックと一致する場合にのみ、クライアントへのトラフィック フローをブロックします。シグネチャ ルールのアクションが「アラート (Alert)」の場合、IPS を設定している場合でもパケットをドロップせずにトラフィックが許可されます。

注: VMware では、Edge で IDS/IPS が有効になっている場合、カスタマーは VNF を有効にしないことをお勧めします。 - EFS ログを Orchestrator に送信するには、[EFS ログのキャプチャ (Capture EFS Log)] トグル ボタンをオンにします。

注: Edge がファイアウォールのログを Orchestrator に送信できるようにするには、[グローバル設定 (Global Settings)] ユーザー インターフェイス ページのカスタマー レベルで「Orchestrator のファイアウォール ログ作成の有効化 (Enable Firewall Logging to Orchestrator)」カスタマー機能が有効になっていることを確認します。ファイアウォールのログ作成機能を有効にする場合は、オペレータにお問い合わせください。

- ファイアウォール ルールの作成中または更新中に、ルールに関するコメントを [コメント履歴 (Comment History)] タブの [新しいコメント (New Comment)] フィールドに追加できます。最大 50 文字まで使用でき、同じルールに任意の数のコメントを追加できます。

- 必要なすべての設定を行った後、[保存 (Save)] をクリックします。

選択したプロファイルに対してファイアウォール ルールが作成され、 [プロファイルのファイアウォール (Profile Firewall)] ページの [ファイアウォール ルール (Firewall Rules)] 領域に表示されます。注: プロファイル レベルで作成されたルールは、Edge レベルでは更新できません。ルールを上書きするには、ユーザーはプロファイル レベルのルールを上書きするための新しいパラメータを使用して、Edge レベルで同じルールを作成する必要があります。