AWS は、Tunnel-less Connect on Cloud WAN を発表しました。このドキュメントでは、AWS コンポーネントと、AWS および VMware SD-WAN 用に を設定する方法について説明します。

トンネルなしの BGP 機能を使用する新しい AWS CloudWAN CNE Connect は、AWS バックボーンをミドルマイルのトランスポート ネットワークとして使用して、グローバル SD-WAN ネットワークを構築する簡単な方法を提供します。この機能により、VMware SD-WAN アプライアンスは、IPsec や GRE などのトンネリング プロトコルを必要とせずに、BGP (Border Gateway Protocol) を使用して AWS Cloud WAN とネイティブにピアリングできます。これにより、ユーザーの SD-WAN を AWS クラウドに簡単に統合でき、帯域幅の大きい AWS バックボーンを活用して、異なる地理的リージョン間のブランチ間接続を実現できます。この機能は、組み込みのネットワーク セグメンテーションもサポートしています。これにより、カスタマーはセキュアな SD-WAN をグローバル に構築できます。

VMware SD-WAN Virtual Edges (vEdges) は、通常、AWS が「トランスポート」VPC と呼ぶものに展開されます。このトランスポート VPC は、他の VPC、TGW、またはこの場合は Cloud WAN バックボーン内の CNE (Cloud Network Edge) とピアリングして、ユーザーが AWS に提供したリソースとの接続を実現できます。

Cloud WAN CNE Connect の場合、トランスポート VPC でプロビジョニングされた vEdge は、LAN 側(ルーティングされた非 WAN)インターフェイスを使用して、CNE とのネイティブ L3(カプセル化されていない)BGP ピアリングを確立します。

AWS コンポーネント

- Cloud WAN コア ネットワーク

- ポリシー定義

- コア ネットワーク Edge (CNE)

- トランスポート VPC

- VPC アタッチメント

- Connect アタッチメント

これは、コア ネットワークの CNET への VPC ピアリングを使用する他の AWS VPC に、すでに他のリソースがあることを前提としています。定義されていない場合は、コア ネットワークと CNET を定義し、お客様の既存のワークロード VPC に接続を作成する必要があります。

AWS の設定

- 次の VMware オンライン ドキュメントを使用して、AWS VPC に vEdge を作成します。

- Virtual Edge デプロイ ガイド

- VMware SD-WAN AWS CloudFormation テンプレート - 緑のフィールド

- VMware SD-WAN AWS CloudFormation テンプレート - ブラウン フィールド

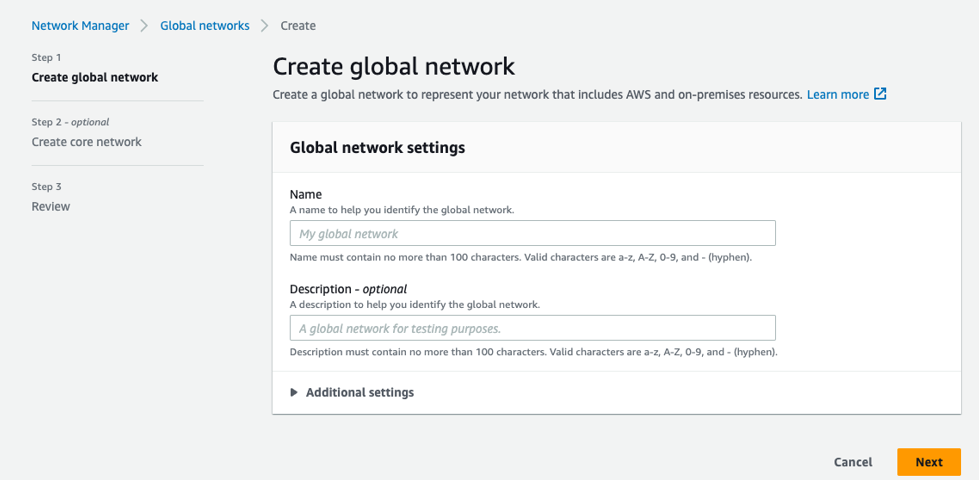

- AWS コンソールで、カスタマーの AWS 展開にグローバル ネットワークが存在しない場合は、AWS Network Manager を使用して作成する必要があります。

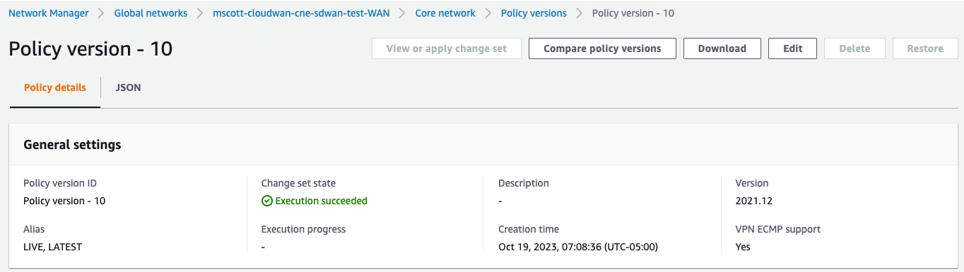

- ポリシー バージョンを作成します。

- ポリシー バージョンでは、次の図に示すように、ソリューションの主要な詳細が定義および設定されます。

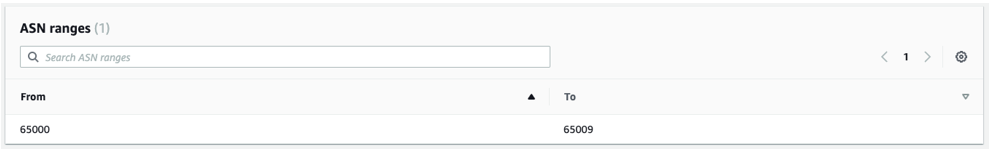

- CNE で使用される BGP ASN 範囲を入力します。

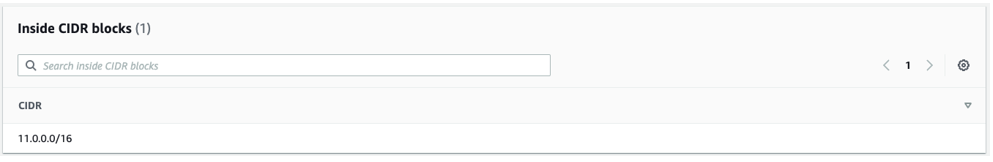

- グローバルな「内部 CIDR ブロック」では、CNE はそれぞれの内部 CIDR ブロックを定義します。次の図に示すように、適切なテキスト ボックスに CIDR を入力します。

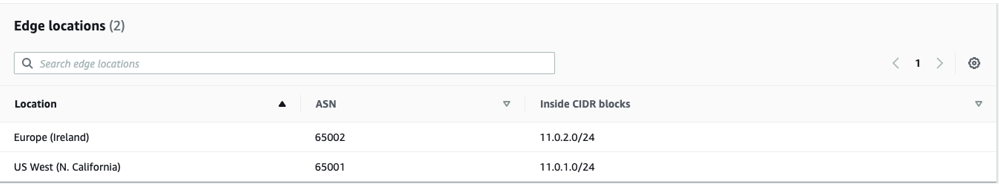

- 次の図に示すように、適切なテキスト ボックスで [Edge の場所 (Edge locations)] を検索します。CNE の場所は、CNE がインスタンス化される特定の AWS AZ を定義します。

注: 各 Edge の場所の ASN および内部 CIDR ブロックは、グローバル ネットワークに対して上記で定義された範囲内で定義されます。

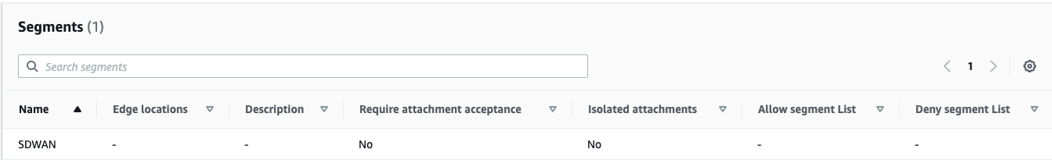

注: 各 Edge の場所の ASN および内部 CIDR ブロックは、グローバル ネットワークに対して上記で定義された範囲内で定義されます。 - 次の図に示すように、適切なテキスト ボックスで [セグメント (Segments)] を検索します。論理セグメントは、タグを使用して定義されます。VPC とサブネットにタグを付けて、メンバーとなるセグメントを定義できます。この例では、値は任意ですが、形式は Key = "Segment"、Value = "SDWAN" です。

注: 使用される値は、ポリシーで定義されている値と一致する必要があります。

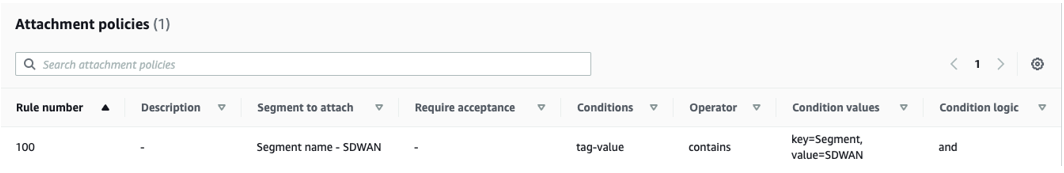

注: 使用される値は、ポリシーで定義されている値と一致する必要があります。 - 接続ポリシーは、VCP と接続接続が含まれるセグメントと使用される基準を指定します。次の図に示すように、適切なテキスト ボックスで [接続ポリシー (Attachment Policies)] を検索します。次の例では、「tag-value」条件によって、上記で定義した「SDWAN」セグメントのメンバーシップが定義されています。「条件値」は、上記で定義したキーと値のペアです。VPC またはサブネットをセグメント メンバーにするには、このキー値のペアが存在する必要があります。

注: これは間違いなく、設定全体の中で最も直感的でエラーが発生しやすい部分です。リモート ワークロード VPC からのルートが表示されない場合は、これを確認します。他の設定や条件も可能ですが、これはラボテストで働いたものです。

注: これは間違いなく、設定全体の中で最も直感的でエラーが発生しやすい部分です。リモート ワークロード VPC からのルートが表示されない場合は、これを確認します。他の設定や条件も可能ですが、これはラボテストで働いたものです。

- ポリシー バージョンでは、次の図に示すように、ソリューションの主要な詳細が定義および設定されます。

- CNE 添付ファイル:VPC 接続と接続接続の 2 種類の添付ファイルが使用されます。

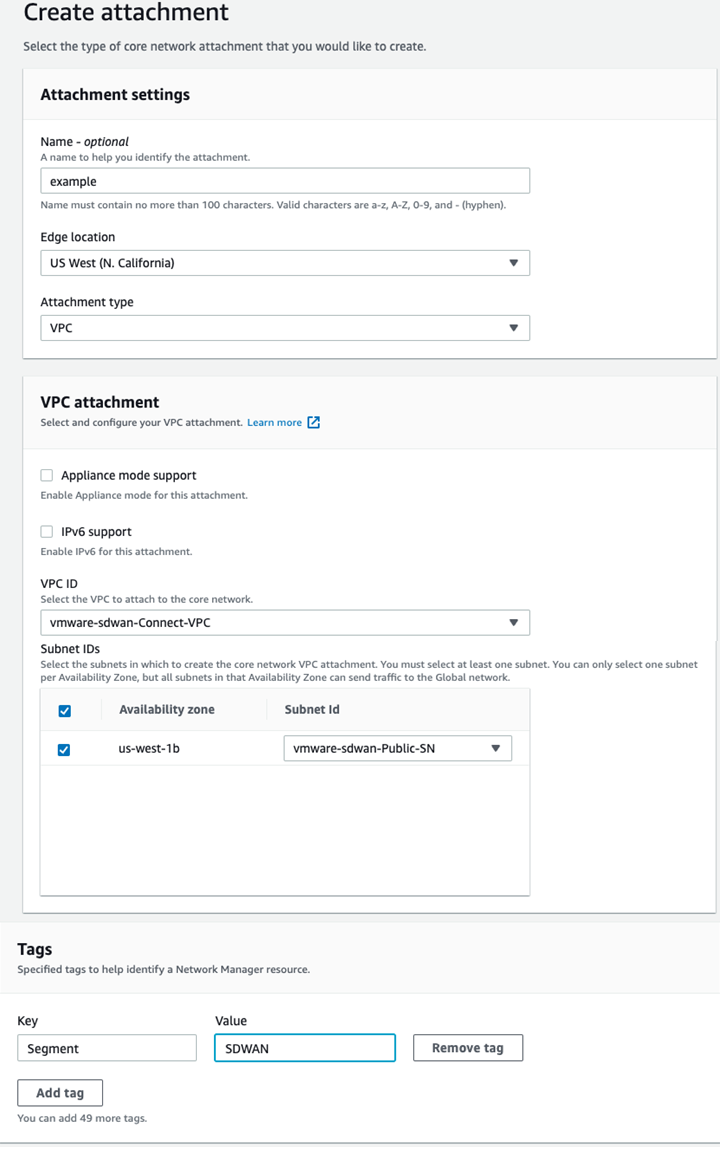

- VPC 接続:各 SD-WAN トランスポート VPC には、それぞれの CNE に VPC 接続があります。VPC 接続の作成時には、VPC 内に少なくとも 1 つのサブネットを指定する必要があります。この例では、us-west-1 AZ の CNE は SD-WAN トランスポート VPC のプライベート LAN サブネットとピアリングします。セグメント メンバーシップを定義するキー値のペアも必要です。

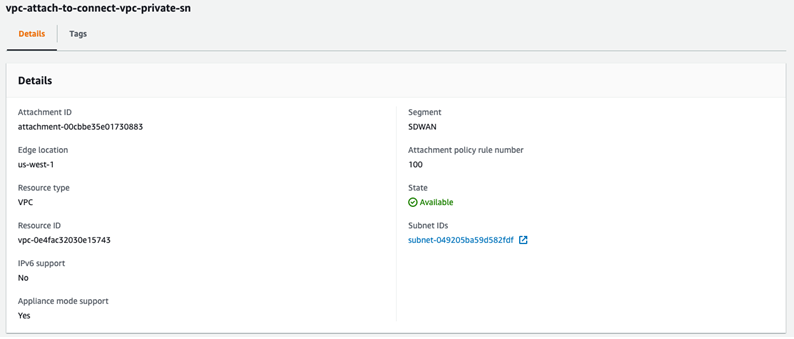

ポリシーが正しく設定されている場合、添付ファイルには「SDWAN」セグメントの一部として設定されていることが表示されます。次の図に示すように、使用されている接続ポリシー ルール番号が表示されます。

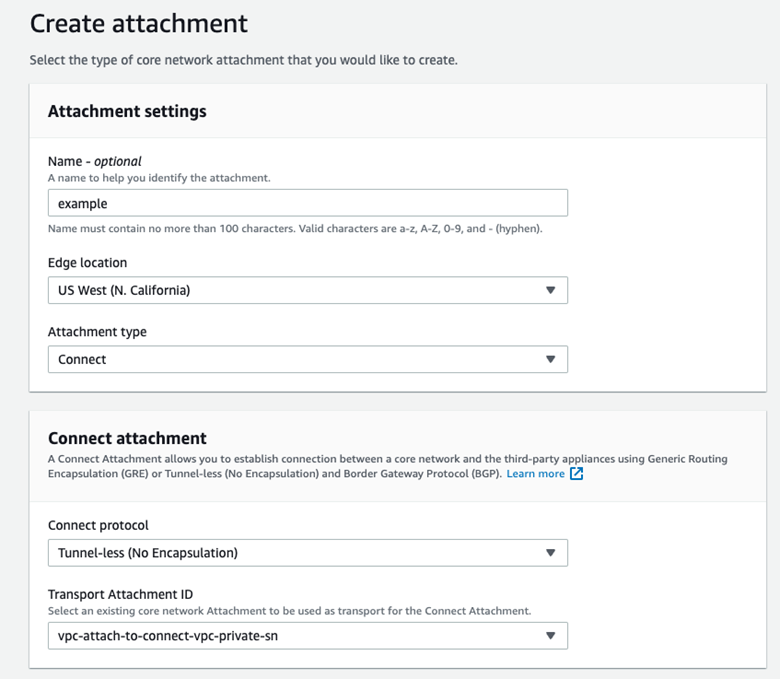

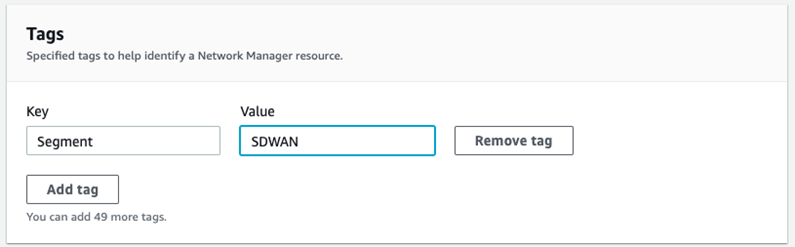

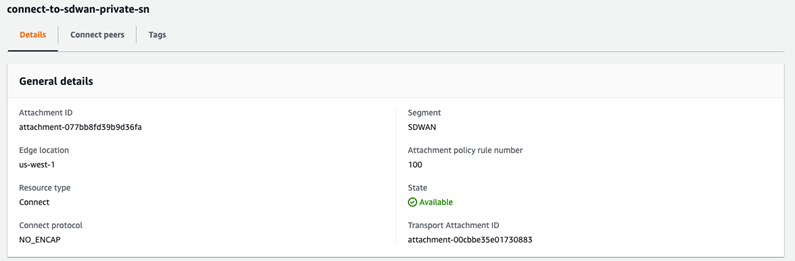

- 接続接続は、「Tunnel-less(カプセル化なし)」が設定されている場所です。接続接続設定では、トランスポート接続 ID として既存の VPC 接続を指定する必要があるため、VPC 接続を最初に設定する必要があります。VPC 接続と同様に、セグメント メンバーシップのタグを設定する必要があります。

ポリシーが正しく設定されている場合、添付ファイルには「SDWAN」セグメントの一部として設定されていることが表示されます。接続プロトコルの「NO_ENCAP」と同様に、使用されている接続ポリシー ルール番号が表示されることに注意してください。次の図を参照してください。

- VPC 接続:各 SD-WAN トランスポート VPC には、それぞれの CNE に VPC 接続があります。VPC 接続の作成時には、VPC 内に少なくとも 1 つのサブネットを指定する必要があります。この例では、us-west-1 AZ の CNE は SD-WAN トランスポート VPC のプライベート LAN サブネットとピアリングします。セグメント メンバーシップを定義するキー値のペアも必要です。

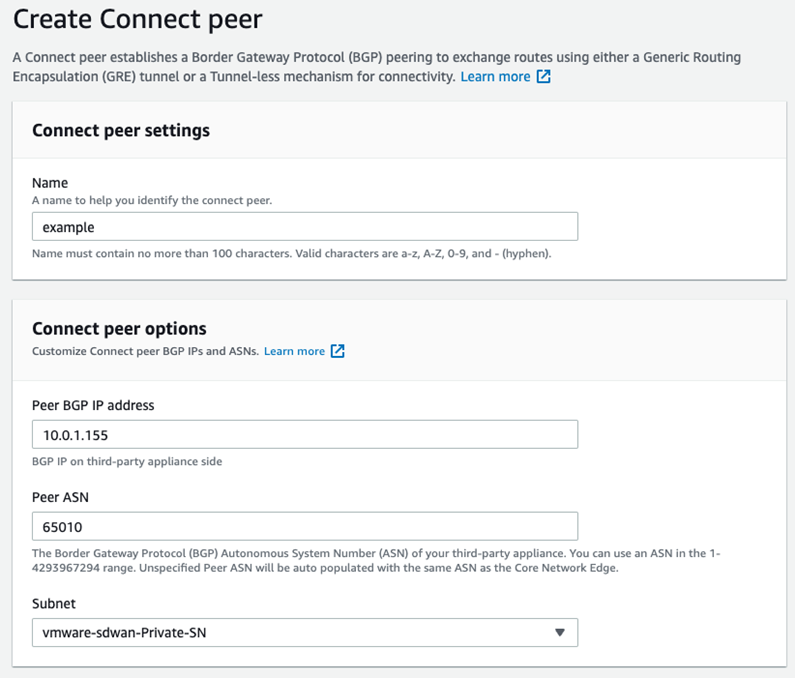

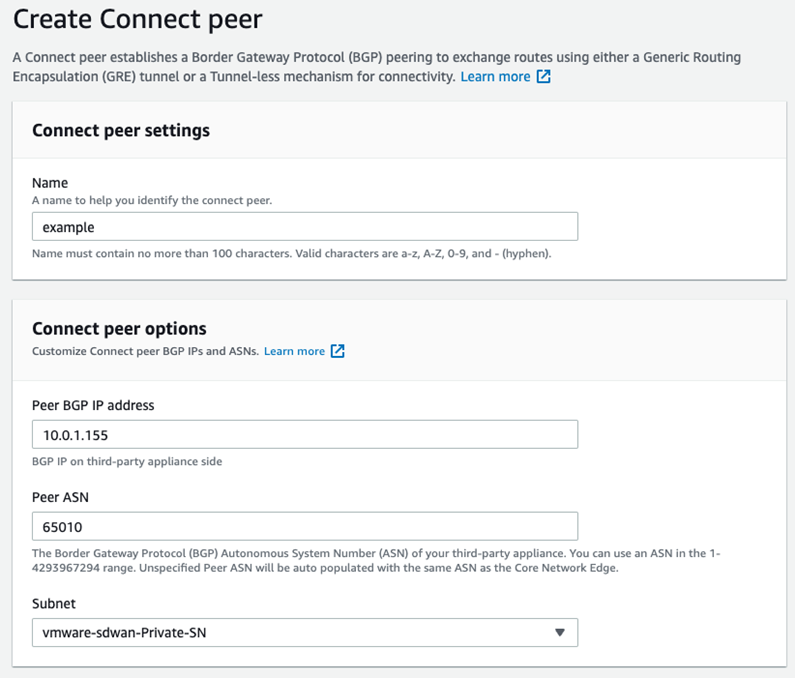

- ピアの接続:接続ピアは、[接続接続] の下に作成されます。ここでは、SD-WAN vEdge BGP ピアリングが ASN とピア IP アドレスの観点から定義されます。次の図を参照してください。

作成されると、AWS コンソールは、BGP ネイバーシップの SD-WAN 側で使用する 2 つのコア ネットワーク BGP ピア IP アドレスを提供します。これらの IP アドレスは、上記のポリシーの「Edge の場所」部分で定義されている「内部 CIDR 範囲」からランダムに選択されます。次の図を参照してください。

VMware SD-WAN 設定

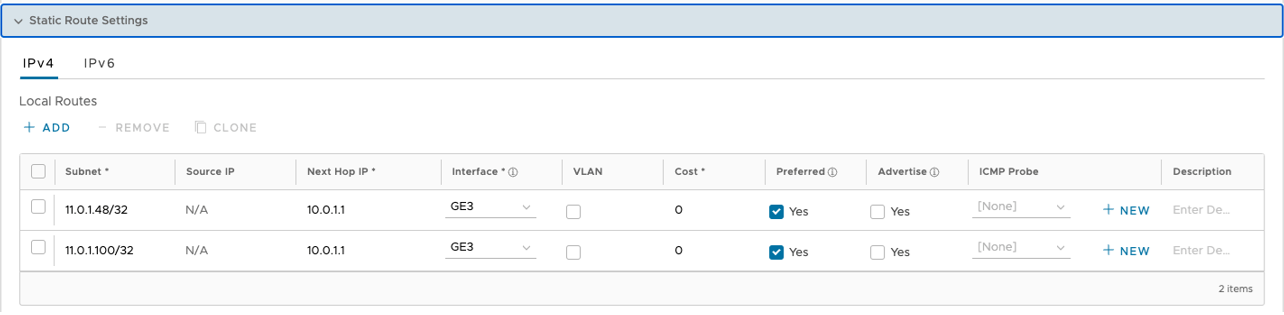

- 次の図に示すように、スタティック ルート設定を構成します。

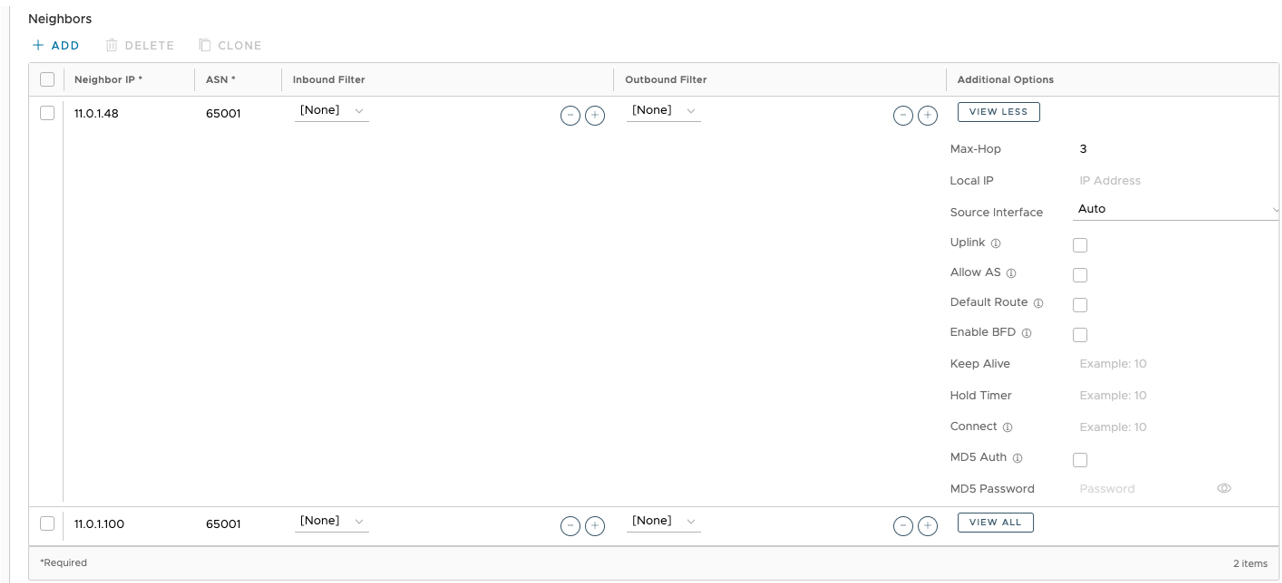

- BGP ネイバーを作成する場合は、[その他のオプション (Additional Options)] で [最大ホップ数 (Max-Hop)] を 2 以上に設定します。次の図を参照してください。

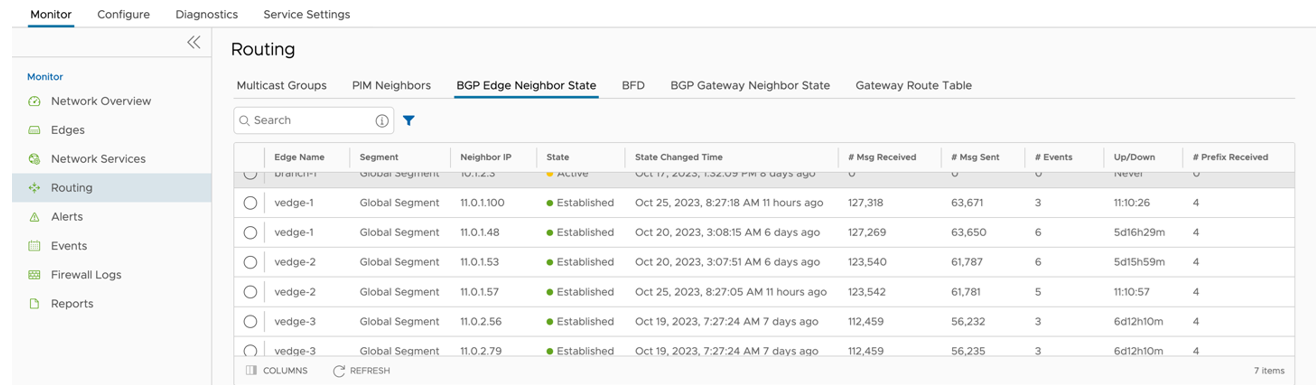

- [監視 (Monitor)] > [ルーティング (Routing)] > [Edge の BGP ネイバー状態 (BGP Edge Neighbor State)] を使用して、BGP ピア関係が設定済みのネイバー IP アドレスで確立されていることを確認します。ルーティング画面については、次の図を参照してください。