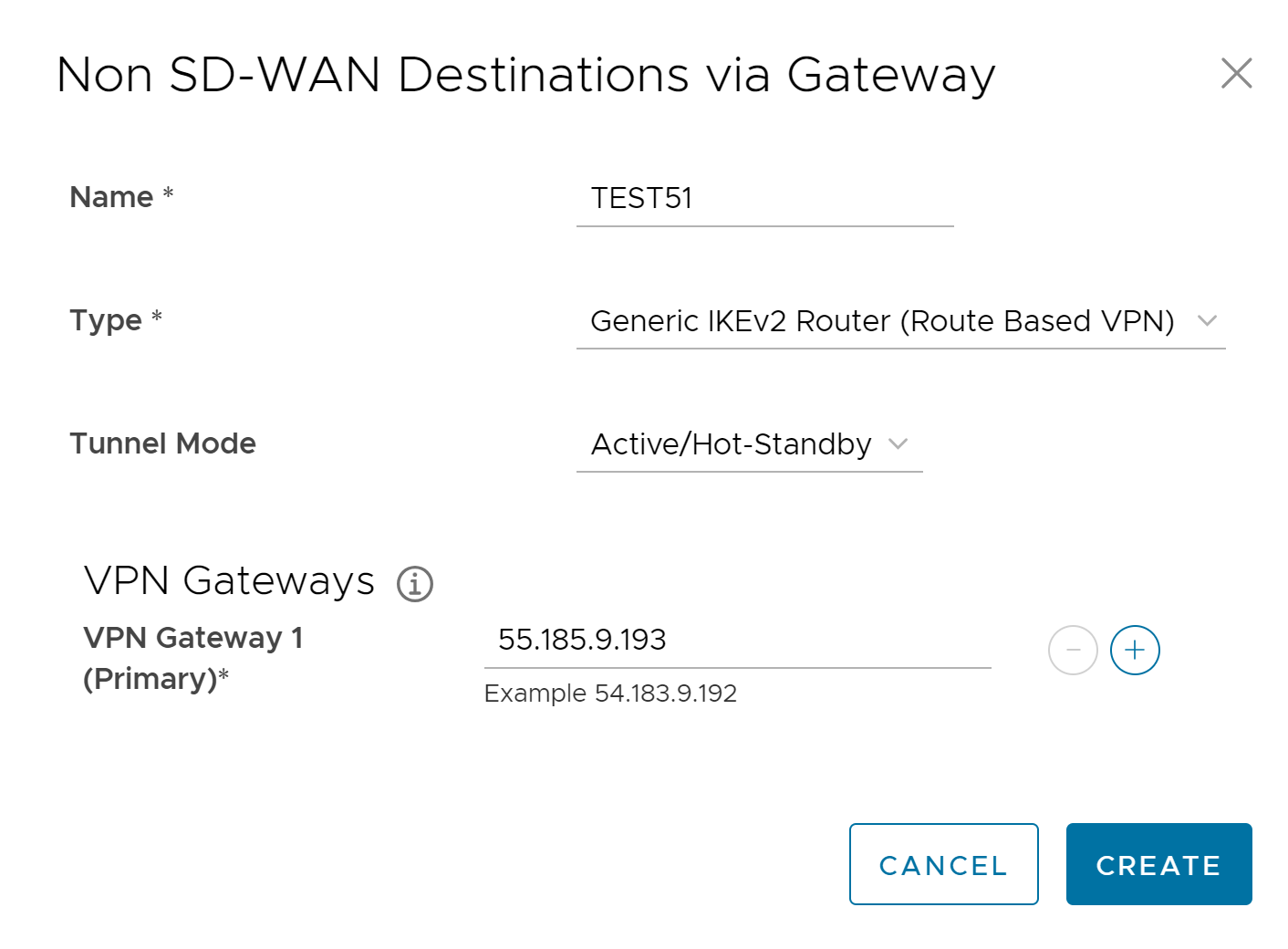

SASE Orchestrator で [汎用 IKEv2 ルーター(ルートベース VPN) (Generic IKEv2 Router (Route Based VPN))] タイプの Non SD-WAN Destination を設定するには、次の手順を実行します。

手順

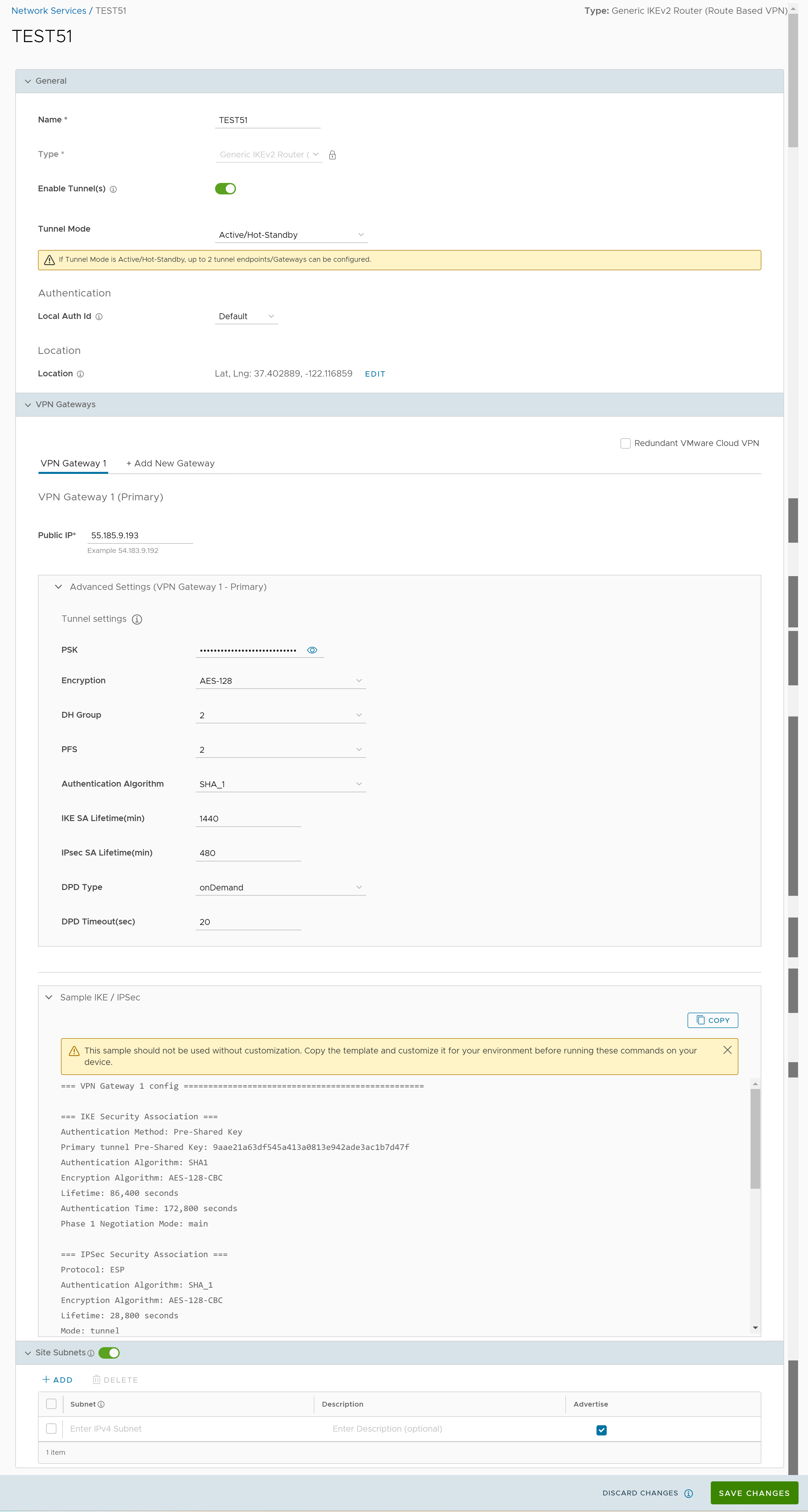

- [汎用 IKEv2 ルーター(ルートベース VPN)(Generic IKEv2 Router (Route Based VPN))] タイプの Non SD-WAN Destination 設定を作成すると、追加の設定オプション ページにリダイレクトされます。

- 次のトンネル設定が可能です。

オプション 説明 全般 名前 (Name) 以前に入力した Non SD-WAN Destination の名前を編集できます。 タイプ (Type) タイプとして [汎用 IKEv2 ルーター(ルートベース VPN)(Generic IKEv2 Router (Route Based VPN))] を表示します。このオプションは編集できません。 トンネルの有効化 (Enable Tunnel(s)) トグル ボタンをクリックして、SD-WAN Gateway から汎用 IKEv2 ルーター VPN Gateway へのトンネルを開始します。 トンネル モード (Tunnel Mode) [アクティブ/ホットスタンバイ (Active/ Hot-Standby)] モードでは、最大 2 つのトンネル エンドポイントまたは Gateway を設定できます。 [アクティブ/アクティブ (Active/Active)] モードでは、最大 4 つのトンネル エンドポイントまたは Gateway を設定できます。すべてのアクティブなトンネルは、ECMP を介してトラフィックを送受信できます。 [ECMP] のロード共有方法 [フロー負荷ベース](デフォルト):フロー負荷ベースのアルゴリズムは、新しいフローを、使用可能なパスの中で宛先にマッピングされたフローの数が最も少ないパスにマッピングします。 [ハッシュ負荷ベース] のアルゴリズムは、5 つのタプル(SrcIP、DestIP、SrcPort、DestPort、Protocol)から入力パラメータを取得します。これらの入力は、ユーザー設定に基づいて、このタプルの任意 1 つ、すべて、またはそのサブセットにすることができます。フローは、選択した入力のハッシュ値に基づいてパスにマッピングされます。 VPN Gateway 1 有効な IP アドレスを入力してください。 VPN Gateway 2 有効な IP アドレスを入力してください。このフィールドはオプションです。 VPN Gateway 3 有効な IP アドレスを入力してください。このフィールドはオプションです。 VPN Gateway 4 有効な IP アドレスを入力してください。このフィールドはオプションです。 パブリック IP アドレス (Public IP) プライマリ VPN Gateway の IP アドレスを表示します。 PSK 事前共有キー (PSK) は、トンネル全体の認証のためのセキュリティ キーです。デフォルトで、SASE Orchestrator によって PSK が生成されます。独自の PSK またはパスワードを使用する場合は、テキスト ボックスに入力します。 暗号化 (Encryption) データを暗号化する AES アルゴリズムのキー サイズとして [AES -128] または [AES -256] のいずれかを選択します。デフォルト値は [AES-128] です。 DH グループ (DH Group) ドロップダウン メニューから Diffie-Hellman (DH) グループのアルゴリズムを選択します。これは、キー マテリアルの生成に使用されます。DH グループは、アルゴリズムの強度をビット単位で設定します。サポートされている DH グループは [2]、[5]、[14] です。デフォルト値は [2] です。 PFS セキュリティを強化するために、Perfect Forward Secrecy (PFS) レベルを選択します。サポートされている PFS レベルは [無効 (deactivated)]、[2] および [5] です。デフォルト値は [2] です。 認証アルゴリズム (Authentication Algorithm) VPN ヘッダーの認証アルゴリズムを選択します。サポート対象の Secure Hash Algorithm (SHA) 機能のいずれか 1 つをドロップダウン メニューから選択します。

- SHA1

- SHA256

- SHA384

- SHA512

デフォルト値は [SHA1] です。

IKE SA の有効期間 (分) (IKE SA Lifetime (min)) SD-WAN Edge のインターネット キー交換 (IKE) の再キー化が開始される時間。IKE 有効期間の最小値は 10 分、最大値は 1,440 分です。デフォルト値は [1,440] 分です。 IPsec SA の有効期間 (分) (IPsec SA Lifetime(min)) Edge のインターネット セキュリティ プロトコル (IPsec) の再キー化が開始される時間。IPsec 有効期間の最小値は 3 分、最大値は 480 分です。デフォルト値は [480] 分です。 DPD タイプ (DPD Type) Dead Peer Detection (DPD) メソッドは、インターネット キー交換 (IKE) ピアがアライブ状態かデッド状態かを検出するために使用されます。ピアがデッド状態として検出されると、デバイスは IPsec と IKE の Security Association を削除します。ドロップダウン メニューから [定期 (Periodic)] または [onDemand] のいずれかを選択します。デフォルト値は [onDemand] です。 DPD タイムアウト (秒) (DPD Timeout(sec)) DPD タイムアウト値を入力します。DPD タイムアウト値は、次に説明するように内部 DPD タイマーに追加されます。ピアがデッド状態 (Dead Peer Detection) であると見なす前に、DPD メッセージからの応答を待機します。 5.1.0 以前のリリースでは、デフォルト値は 20 秒です。5.1.0 以降のリリースのデフォルト値については、以下のリストを参照してください。- ライブラリ名:Quicksec

- プローブ間隔:指数関数(0.5 秒、1 秒、2 秒、4 秒、8 秒、16 秒)

- デフォルトの最小 DPD 間隔:47.5 秒(Quicksec は前回の再試行後に 16 秒間待機します。したがって、0.5+1+2+4+8+16+16 = 47.5)。

- デフォルトの最小 DPD 間隔 + DPD タイムアウト(秒):67.5 秒

注: 5.1.0 より前のリリースでは、DPD タイムアウト タイマーを 0 秒に設定することで、DPD を無効にできます。ただし、5.1.0 以降のリリースでは、DPD タイムアウト タイマーを 0 秒に設定して DPD を無効にすることはできません。秒単位の DPD タイムアウト値は、デフォルトの最小値である 47.5 秒に追加されます。冗長 VMware Cloud VPN (Redundant VMware Cloud VPN) チェック ボックスをオンにして、各 VPN Gateway に冗長トンネルを追加します。プライマリ VPN Gateway の [暗号化 (Encryption)]、[DH グループ (DH Group)]、または [PFS] に加えられた変更は、冗長 VPN トンネルにも適用されます(設定されている場合)。 セカンダリ VPN Gateway (Secondary VPN Gateway) [追加 (Add)] ボタンをクリックし、セカンダリ VPN Gateway の IP アドレスを入力します。[変更の保存 (Save Changes)] をクリックします。 セカンダリ VPN Gateway がこのサイトに直ちに作成され、このゲートウェイへの VMware VPN トンネルをプロビジョニングします。

ローカル認証 ID (Local Auth Id) ローカル認証 ID は、ローカル Gateway の形式と ID を定義します。ドロップダウン メニューから、次のタイプから選択し、値を入力します。 - [FQDN] - 完全修飾ドメイン名またはホスト名。たとえば、vmware.com

- [ユーザーの FQDN (User FQDN)] - メール アドレス形式のユーザーの完全修飾ドメイン名。たとえば、[email protected]

- [IPv4] - ローカル Gateway との通信に使用される IP アドレス。

- [IPv6] - ローカル Gateway との通信に使用される IP アドレス。

注:- 値を指定しない場合、[デフォルト (Default)] がローカル認証 ID として使用されます。

- デフォルトのローカル認証 ID の値は、SD-WAN Gateway インターフェイスのパブリック IP アドレスです。

IKE/IPsec の例 (Sample IKE / IPsec) クリックすると、Non SD-WAN Destination Gateway の設定に必要な情報が表示されます。Gateway 管理者は、この情報を使用して Gateway VPN トンネルを設定する必要があります。 場所 (Location) [編集 (Edit)] をクリックして、設定された Non SD-WAN Destination の場所を設定します。緯度と経度の詳細を使用して、ネットワークでの接続先となる最適な Edge または Gateway を決定します。 サイト サブネット (Site Subnets) トグル ボタンを使用して、[サイト サブネット (Site Subnets)] を有効または無効にします。[追加 (Add)] をクリックして、Non SD-WAN Destination のサブネットを追加します。サイトのサブネットが必要ない場合は、サブネットを選択して [削除 (Delete)] をクリックします。 注:- IPsec 接続のほかに、データセンター タイプの Non SD-WAN Destination をサポートするには、Non SD-WAN Destination ローカル サブネットを VMware システムに設定する必要があります。

- サイト サブネットが設定されていない場合は、[サイト サブネット (Site Subnets)] を無効にしてトンネルを有効にします。

注: AWS が VMware SD-WAN Gateway(Non SD-WAN Destination)を使用して再キー化トンネルを開始すると、障害が発生してトンネルが確立されず、トラフィックが中断する可能性があります。この場合は、次のことを遵守します。- SD-WAN Gateway の [IPsec SA の有効期間 (分) (IPsec SA Lifetime(min))] のタイマーの設定は、AWS のデフォルトの IPsec 設定と一致するように 60 分未満(推奨値 = 50 分)にする必要があります。

- [DH グループ (DH Group)] と [PFS] の値を一致させる必要があります。

- [変更の保存 (Save Changes)] をクリックします。