エンタープライズは、Zscaler と統合された VMware SD-WAN を使用して、安全なローカル インターネット ブレイクアウトを利用できます。VMware SD-WAN を使用すると、ネットワーク管理者は IPsec トンネル(NULL 暗号化付き)を使用して、Zscaler に転送するトラフィックを決定できます。

前提条件

- Zscaler インターネット アクセス (ZIA)

- ZIA の動作中のインスタンス(任意のクラウド)

- 管理者のログイン認証情報

- VMware SASE Orchestrator

- VMware SASE Orchestrator へのエンタープライズ アカウント アクセス

- 管理者のログイン認証情報

- VMware SASE Orchestrator での状態が「オンライン」の 1 台以上の VMware SD-WAN Edge アプライアンス

Zscaler SD-WAN Gateway の選択とルーティングの動作

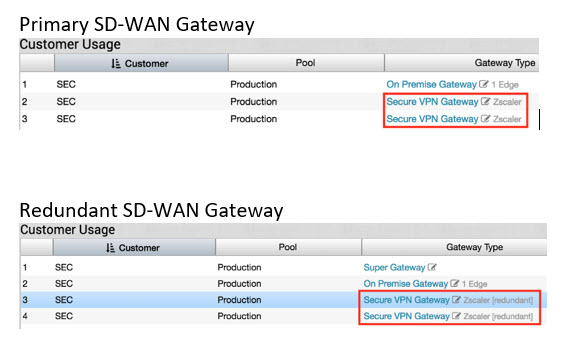

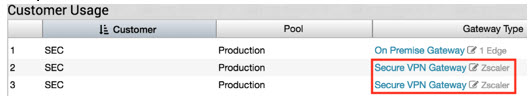

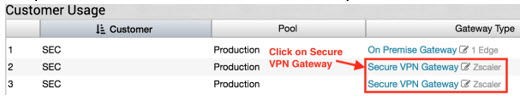

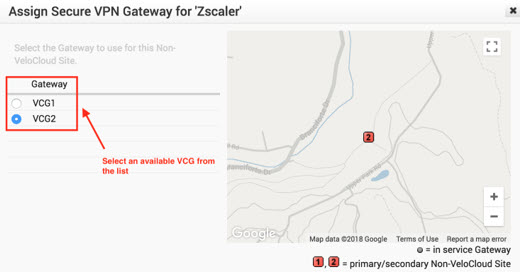

Zscaler トンネルを特定の SD-WAN Gateway に設定するには、まず上記のプロセスに従ってトンネルを持つ SD-WAN Gateway を特定する必要があります。そこから [セキュア VPN Gateway (Secure VPN Gateway)] をクリックし、トンネルを別の SD-WAN Gateway に移動または割り当てることができます。

- 現在のトンネルの場所を特定します。

- [セキュア VPN Gateway (Secure VPN Gateway)] をクリックします。

- SD-WAN Gateway を選択します。

注: トンネルを別の SD-WAN Gateway に割り当てる、または移動すると、サービスが影響を受けます。既存のトンネル接続が終了し、新しく割り当てられた SD-WAN Gateway からの新しいトンネルが確立されます。

注: トンネルを別の SD-WAN Gateway に割り当てる、または移動すると、サービスが影響を受けます。既存のトンネル接続が終了し、新しく割り当てられた SD-WAN Gateway からの新しいトンネルが確立されます。VMware SD-WAN Edge の設定/アクティベーション プロセスでは、各 Edge には、デバイス設定に従って、クラウド SD-WAN Gateway のペアまたはパートナー SD-WAN Gateway のセットが割り当てられます。Edge で使用される SD-WAN Gateway が Zscaler トンネルを含む SD-WAN Gateway と同じでない場合、Edge は、アクティベーション プロセス中に選択された SD-WAN Gateway に加えて、Zscaler に接続する SD-WAN Gateway への VCMP トンネルを自動的に構築します。これにより、Edge が Zscaler に到達するためのパスが確保されます。

Zscaler の設定例

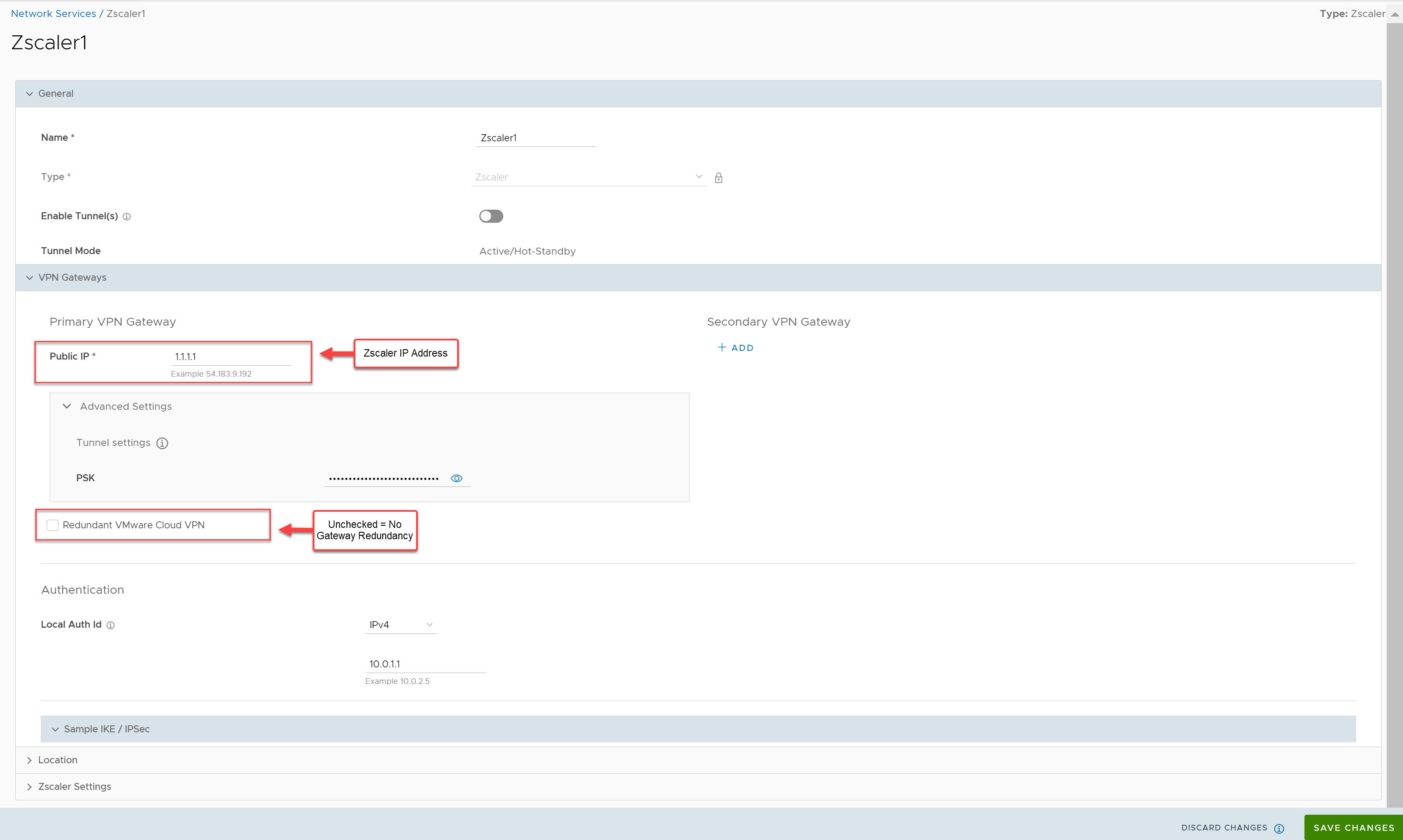

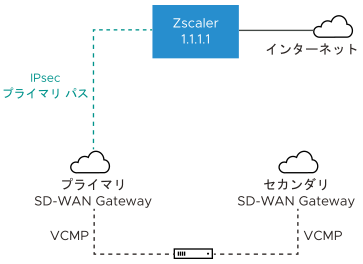

[例 1:冗長 VeloCloud クラウド VPN が選択されていない、1.1.1.1 へのプライマリ Zscaler トンネル]

この例では、1 つの Zscaler VPN トンネルのみが作成され、[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっていません。リモート VPN Gateway への近接度(Geo-IP ルックアップによって決定)に基づいて選択された単一の Gateway(この場合はプライマリ SD-WAN Gateway)は、Zscaler VPN エンドポイントへの IPsec トンネルを作成します。ビジネス ポリシーの設定に応じて、トラフィックは SD-WAN Edge からプライマリ SD-WAN Gateway に、次に Zscaler に送信されます。SD-WAN Edge には少なくとも 2 つの SD-WAN Gateway への VCMP トンネルがありますが、この設計には冗長性がありません。[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっていないため、Zscaler へのバックアップ SD-WAN Gateway トンネルはありません。Zscaler またはプライマリ SD-WAN Gateway のいずれかで障害が発生した場合、または何らかの理由で 2 つの間の IPsec トンネルがダウンした場合、Zscaler へのトラフィックはドロップされます。

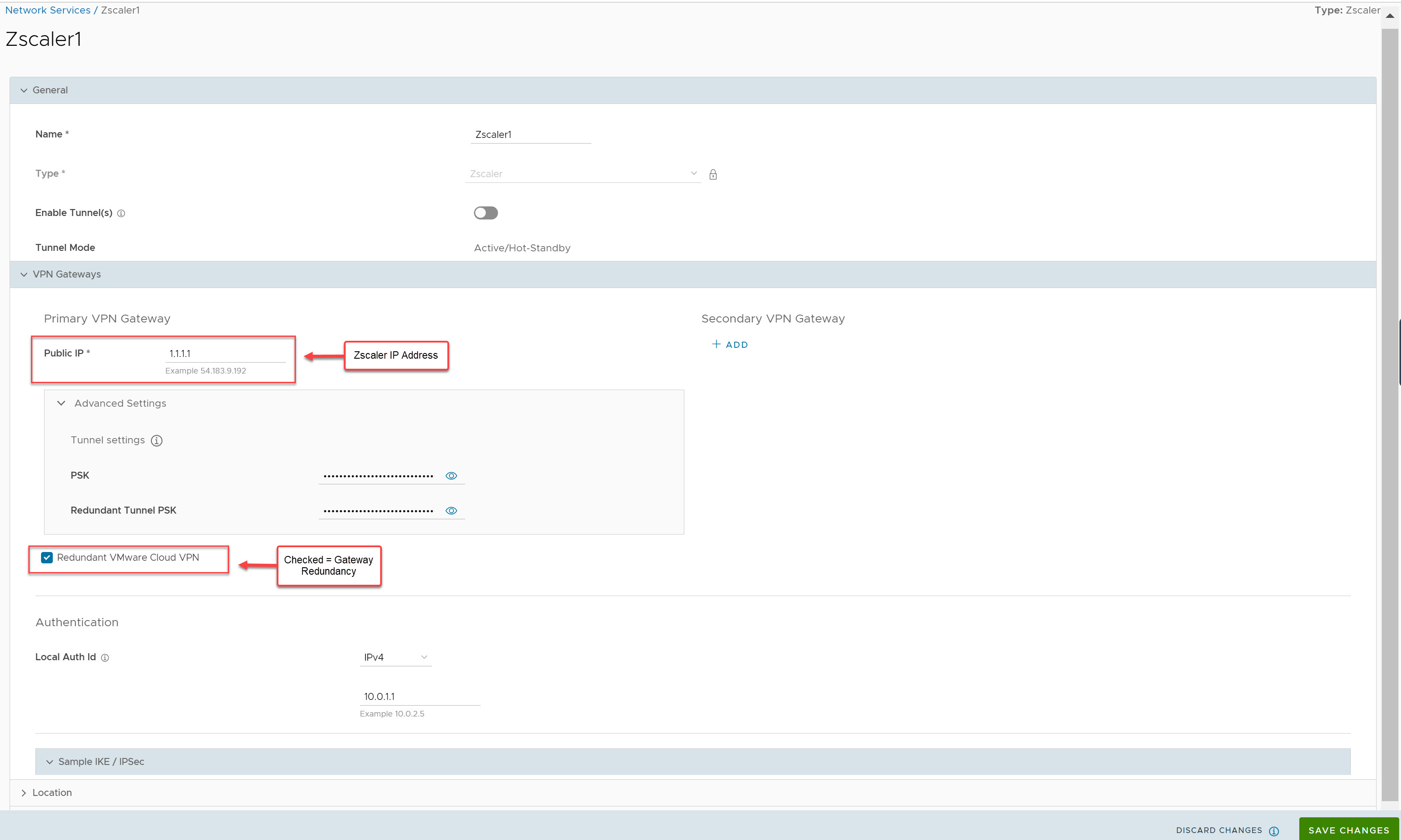

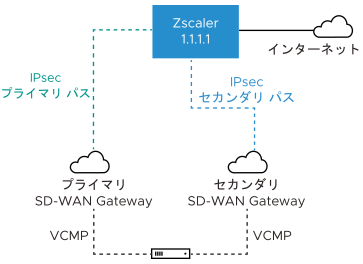

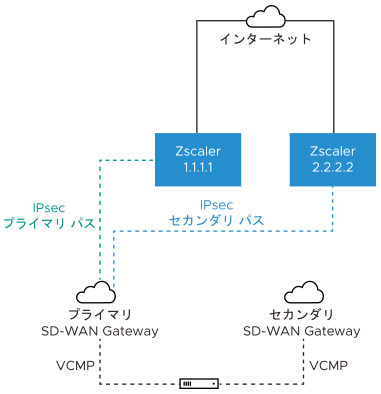

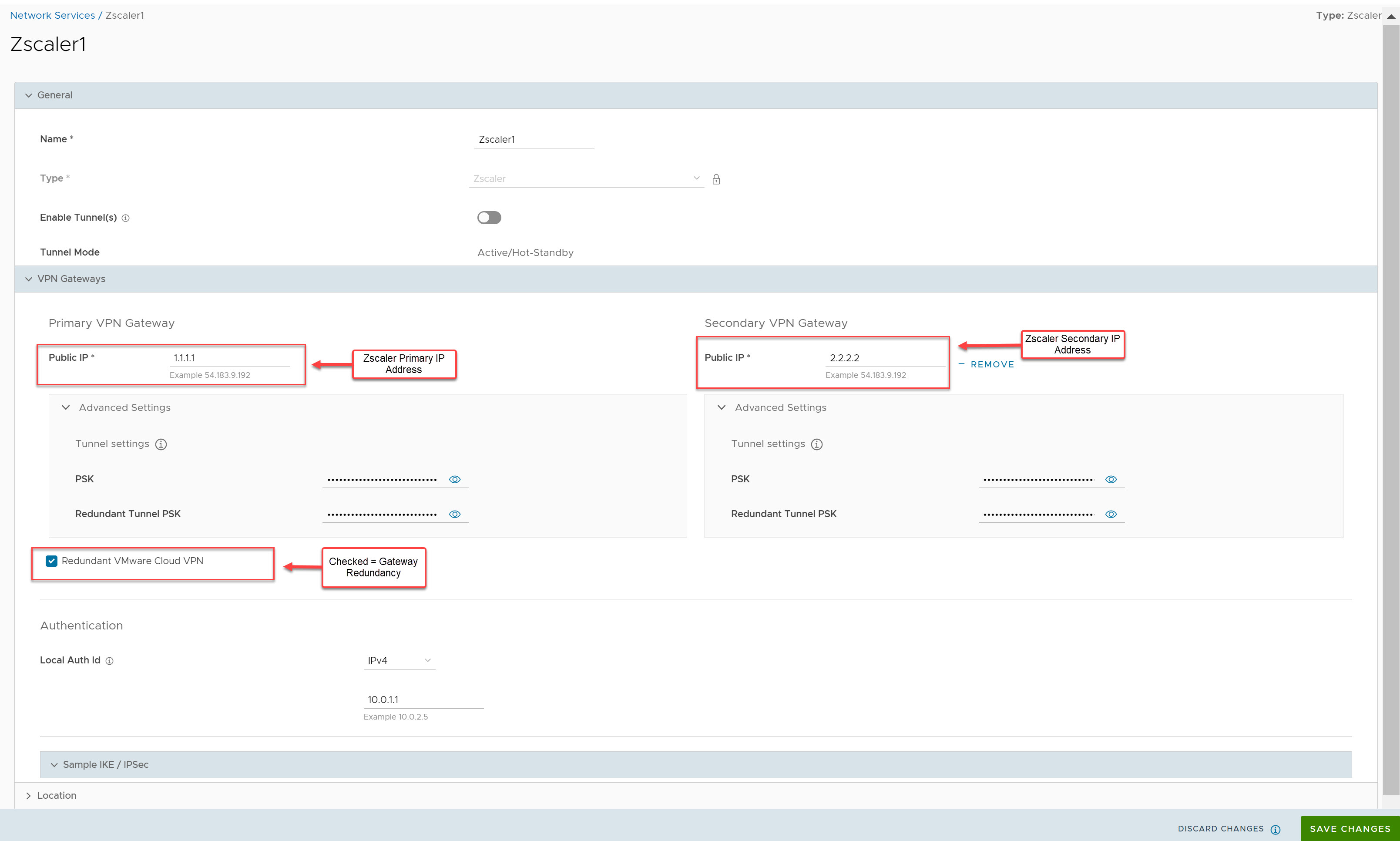

[例 2:冗長 VeloCloud クラウド VPN が選択されている、1.1.1.1 へのプライマリ Zscaler トンネル]

この例では、1 つの Zscaler VPN トンネルのみが作成され、[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっています。Zscaler のロケーションに最も近いリモート VPN Gateway への近接度(Geo-IP ルックアップによって決定)に基づいて選択された 2 つの SD-WAN Gateway によって、Zscaler への IPsec トンネルが構築されます。これらのトンネルは両方ともアクティブですが、Zscaler へのすべてのトラフィックはプライマリ SD-WAN Gateway を経由します。プライマリ SD-WAN Gateway で障害が発生すると、トラフィックはセカンダリ SD-WAN Gateway に移動します。1 つの Zscaler エンドポイントのみが定義されているため、ダウンした場合は Zscaler へのトラフィックがドロップされます。

[例 3:冗長 VeloCloud クラウド VPN が選択されていない、1.1.1.1 へのプライマリ Zscaler トンネル、2.2.2.2 へのセカンダリ Zscaler トンネル]

この例では、Zscaler への冗長 IPsec トンネルがセカンダリ Zscaler IP アドレスを追加することによって SASE Orchestrator で設定されています。ただし、[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっていません。リモート VPN Gateway への近接度(Geo-IP ルックアップによって決定)に基づいて選択された単一の SD-WAN Gateway は、両方の Zscaler VPN エンドポイントへの IPsec トンネルを作成します。これらのトンネルは両方ともアクティブですが、設定により、SD-WAN Gateway は Zscaler へのどの IPsec トンネルがプライマリ パスであるかを認識し、そのトンネルを介してトラフィックを送信します。Zscaler はプライマリまたはバックアップ IPsec トンネルをマークしません。Zscaler は単に、要求を発信した SD-WAN Gateway 経由でトラフィックを返します。プライマリ Zscaler ロケーションがダウンすると、SD-WAN Gateway からのトラフィックはセカンダリ Zscaler IPsec トンネルに移動します。[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっていないため、Zscaler への冗長 SD-WAN Gateway 接続はありません。SD-WAN Gateway で障害が発生すると、Zscaler へのトラフィックがドロップされます。

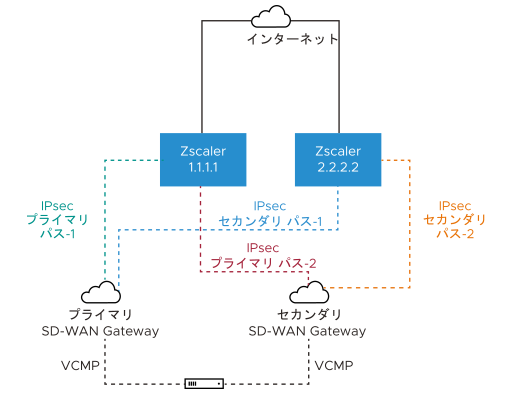

[例 4:冗長 VeloCloud VPN が選択されている、1.1.1.1 へのプライマリ Zscaler トンネル、2.2.2.2 へのセカンダリ Zscaler トンネル]

この例では、Zscaler への冗長 IPsec トンネルがセカンダリ Zscaler IP アドレスを追加することによって SASE Orchestrator で設定されていて、[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっています。リモート VPN Gateway への近接度(Geo-IP ルックアップによって決定)に基づいて選択された 2 つの SD-WAN Gateway は、両方の Zscaler VPN エンドポイントへの IPsec トンネルを作成します。これらのトンネルはすべてアクティブですが、設定により、SD-WAN Gateway は 2 つのトンネルのうちどれがプライマリ SD-WAN Gateway で、どれがセカンダリであるかを認識します。SD-WAN Gateway はまた、Zscaler への IPsec トンネルのどれがプライマリ パスで、どれがセカンダリ パスであるかも認識します。Zscaler はプライマリまたはバックアップ IPsec トンネルをマークしません。Zscaler は単に、要求を発信した SD-WAN Gateway 経由でトラフィックを返します。プライマリ Zscaler ロケーションがダウンすると、プライマリ SD-WAN Gateway からのトラフィックはセカンダリ Zscaler IPsec トンネルに移動します。[冗長 VeloCloud クラウド VPN (Redundant Velocloud Cloud VPN)] チェックボックスがオンになっているため、プライマリ SD-WAN Gateway で障害が発生すると、トラフィックはセカンダリ SD-WAN Gateway に移動します。セカンダリ SD-WAN Gateway は、そのパスが使用可能であればプライマリ IPsec トンネルを使用します。使用可能でない場合は、セカンダリ IPsec トンネルを使用して Zscaler に到達します。

レイヤー 7 健全性チェック

Zscaler インターネット アクセス (ZIA) のために特定の Zscaler データセンターへの IPsec/GRE トンネルを確立すると、SD-WAN Edge または SD-WAN Gateway 間で、ZIA のために Zscaler ロード バランサ上の仮想 IP アドレス (VIP) へのトンネルが確立されます。ブランチからのエンド ユーザー トラフィックがロード バランサに到達すると、ロード バランサはトラフィックを ZIA パブリック サービス Edge に分散します。Dead Peer Detection (DPD) および GRE キープアライブは、ロード バランサ上のパブリック VIP に対する可用性のみを検出できます(トンネルの宛先であるため)。パブリック VIP は高可用性エンドポイントであり、特定の ZIA パブリック サービス Edge の可用性を反映していません。レイヤー 7 の健全性チェックを使用すると、HTTP プローブに基づいて ZIA Edge のパフォーマンスと可用性を監視し、結果に基づいて代替トンネルにフェイルオーバーできます。プローブが有効になっている場合、SD-WAN Edge または SD-WAN Gateway は HTTP プローブ URL にプローブ要求を定期的に送信します(次の形式を使用)。

http://gateway.<zscaler_cloud>.net/vpntestプローブ URL は SASE Orchestrator で設定できますが、現在 SASE Orchestrator ではプローブ間隔と再試行回数は編集できません。プローブで連続して発生した障害が定義された再試行回数に達すると、トンネルはダウンとマークされ、トラフィックはセカンダリ トンネル(定義されている場合)にフェイルオーバーします。プローブ障害は、https 応答 (200 OK) を受信していないか、遅延が定義されたしきい値を超えていることが原因である可能性があります。条件付きバックホールが Edge で設定されている場合、プライマリ トンネルとセカンダリ トンネルの両方に対するプローブ障害により、設定されたバックホール ハブへのトラフィック フェイルオーバーがトリガされます。プローブが再び稼動すると、トラフィックは CSS トンネルにフォールバックします。Gateway 経由の Non SD-WAN Destination (NSD) に冗長クラウド VPN が設定されている場合、プライマリ Gateway からのプライマリ トンネルとセカンダリ トンネルの両方に対してプローブ障害が発生すると、セカンダリ Gateway へのトラフィック フェイルオーバーがトリガされます。プライマリ Gateway のプローブが再び稼動すると、トラフィックはプライマリ Gateway の CSS トンネルにフォールバックします。

Zscaler および VMware SD-WAN 展開の設定

Zscaler インターネット アクセス (ZIA) と VMware SD-WAN を統合するための設定手順について説明します。

- Zscaler インターネット アクセス (ZIA) の設定:アカウントを作成し、VPN 認証情報を追加し、ロケーションを追加します。

- Non SD-WAN Destination を作成して設定します。

- 設定プロファイルに Non SD-WAN Destination を追加します。

- ビジネス優先度ルールを設定します。

詳細については、https://www.zscaler.com/resources/solution-briefs/partner-vmware-sdwan-deployment-guide.pdf を参照してください。このガイドでは、Zscaler インターネット アクセスと VMware SASE Orchestrator を設定するための GUI の例について説明します。

レイヤー 7 健全性チェック イベント

| イベント | Orchestrator ユーザー インターフェイスでの表示 | 重要度 | 通知を設定可能 | 生成元 | 次の場合に生成 |

| EDGE_NVS_TUNNEL_UP | Edge からのダイレクト IPsec トンネルが UP しました | 情報 | いいえ | SASE Orchestrator | クラウド セキュリティ サービス トンネルまたは Edge 経由の NSD トンネルが稼動しています。 |

| EDGE_NVS_TUNNEL_DOWN | Edge ダイレクト IPsec トンネル ダウン | 情報 | いいえ | SASE Orchestrator | クラウド セキュリティ サービス トンネルまたは Edge 経由の NSD トンネルがダウンしています。 |

| VPN_DATACENTER_STATUS | VPN トンネルの状態遷移 | 通知 | いいえ | SD-WAN Gateway | VPN トンネルの状態が変更されました。 |