このトピックでは、SASE Orchestrator で SD-WAN Edge を介して [汎用 IKEv1 ルーター(ルートベース VPN) (Generic IKEv1 Router (Route Based VPN))] タイプの Non SD-WAN Destination を設定する方法について説明します。

手順

- エンタープライズ ポータルの [SD-WAN] サービスで、[設定 (Configure)] > [ネットワーク サービス (Network Services)] に移動します。

[ネットワーク サービス (Network Services)] 画面が表示されます。

- [Edge 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Edge)] 領域で、[新規 (New)] ボタンをクリックします。

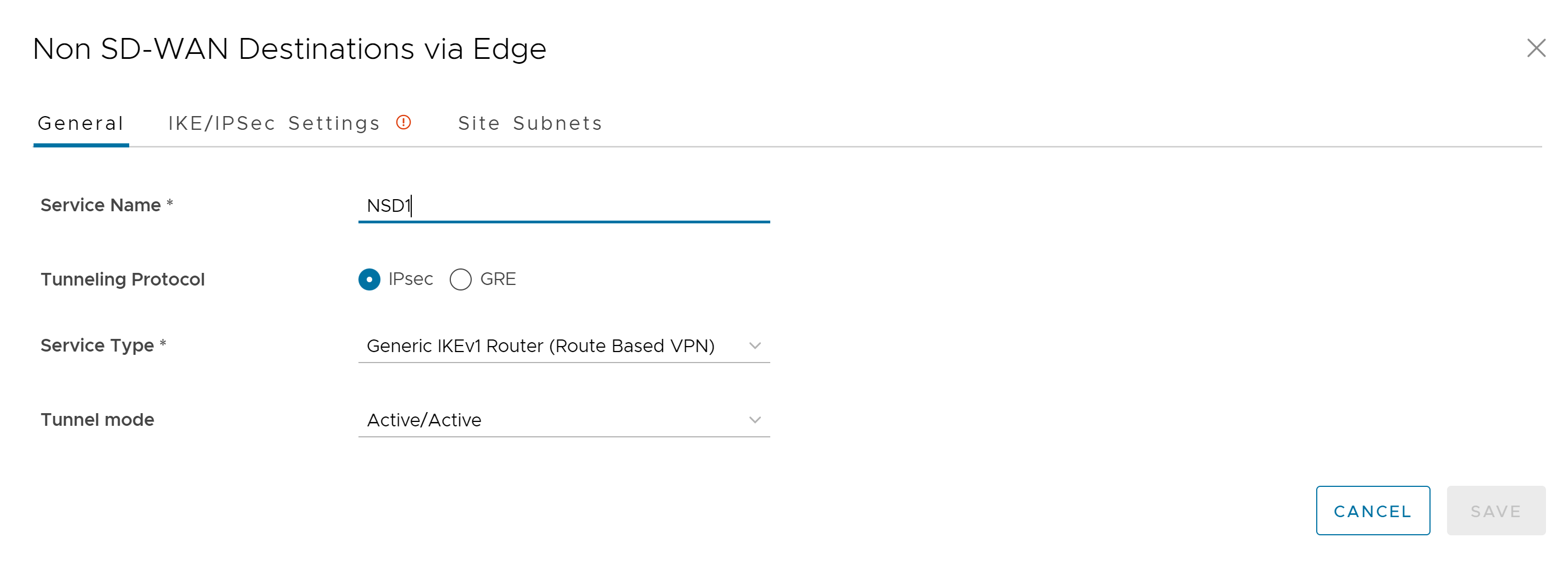

[Edge 経由の Non SD-WAN Destination (Non SD-WAN Destinations via Edge)] ダイアログ ボックスが表示されます。

- [サービス名 (Service Name)] テキスト ボックスに、Non SD-WAN Destination の名前を入力します。

- [サービス タイプ (Service Type)]ドロップダウン メニューから [汎用 IKEv1 ルーター(ルートベース VPN) (Generic IKEv1 Router (Route Based VPN))] を IPSec トンネル タイプとして選択します。

- [IKE/IPsec 設定 (IKE/IPsec Settings)] タブをクリックし、次のパラメータを設定します。

オプション 説明 IP バージョン (IP Version) ドロップダウン メニューから、現在の Non SD-WAN Destination の IP バージョン(IPv4 または IPv6)を選択します。 プライマリ VPN Gateway (Primary VPN Gateway) パブリック IP アドレス (Public IP) 有効な IPv4 または IPv6 アドレスを入力します。このフィールドは必須です。 IKE プロポーザルの詳細設定を表示 (View advanced settings for IKE Proposal):このオプションを展開すると、次のフィールドが表示されます。 暗号化 (Encryption) ドロップダウン リストから AES アルゴリズム キー サイズを選択して、データを暗号化します。[AES 128]、[AES 256]、[AES 128 GCM]、[AES 256 GCM]、および [自動 (Auto)] のオプションがあります。デフォルト値は [AES 128] です。 DH グループ (DH Group) ドロップダウン リストから Diffie-Hellman (DH) グループのアルゴリズムを選択します。これは、キー マテリアルの生成に使用されます。DH グループは、アルゴリズムの強度をビット単位で設定します。サポートされている DH グループは、[2]、[5]、[14]、[15]、[16]、[19]、[20]、[21] です。デフォルト値は [14] です。 ハッシュ (Hash) 次のいずれかのサポート対象の Secure Hash Algorithm (SHA) 機能をドロップダウン リストから選択します。 - SHA 1

- SHA 256

- SHA 384

注: この値は、 [Microsoft Azure Virtual Wan] サービス タイプでは使用できません。

- SHA 512

注: この値は、 [Microsoft Azure Virtual Wan] サービス タイプでは使用できません。

- 自動 (Auto)

デフォルト値は [SHA 256] です。

IKE SA の有効期間 (分) (IKE SA Lifetime (min)) Edge のインターネット キー交換 (IKE) の再キー化が開始される時間を入力します。IKE 有効期間の最小値は [10] 分、最大値は [1,440] 分です。デフォルト値は [1,440] 分です。 注: 有効期間の 75 ~ 80% が過ぎる前に、再キー化を開始する必要があります。DPD タイムアウト (秒) (DPD Timeout(sec)) DPD タイムアウト値を入力します。DPD タイムアウト値は、次に説明するように内部 DPD タイマーに追加されます。ピアがデッド状態 (Dead Peer Detection) であると見なす前に、DPD メッセージからの応答を待機します。 5.1.0 以前のリリースでは、デフォルト値は 20 秒です。5.1.0 以降のリリースのデフォルト値については、以下のリストを参照してください。- ライブラリ名:Quicksec

- プローブ間隔:指数関数(0.5 秒、1 秒、2 秒、4 秒、8 秒、16 秒)

- デフォルトの最小 DPD 間隔:47.5 秒(Quicksec は前回の再試行後に 16 秒間待機します。したがって、0.5+1+2+4+8+16+16 = 47.5)。

- デフォルトの最小 DPD 間隔 + DPD タイムアウト(秒):67.5 秒

注: 5.1.0 以降のリリースでは、DPD タイムアウト タイマーを 0 秒に設定して DPD を無効にすることはできません。秒単位の DPD タイムアウト値は、デフォルトの最小値である 47.5 秒に追加されます。IPsec プロポーザルの詳細設定を表示 (View advanced settings for IPsec Proposal):このオプションを展開すると、次のフィールドが表示されます。 暗号化 (Encryption) ドロップダウン リストから AES アルゴリズム キー サイズを選択して、データを暗号化します。[なし (None)]、[AES 128]、および [AES 256] のオプションがあります。デフォルト値は [AES 128] です。 PFS セキュリティを強化するために、Perfect Forward Secrecy (PFS) レベルを選択します。サポートされている PFS レベルは、[2]、[5]、[14]、[15]、[16]、[19]、[20]、[21] です。デフォルト値は [14] です。 ハッシュ (Hash) 次のいずれかのサポート対象の Secure Hash Algorithm (SHA) 機能をドロップダウン リストから選択します。 - SHA 1

- SHA 256

- SHA 384

注: この値は、 [Microsoft Azure Virtual Wan] サービス タイプでは使用できません。

- SHA 512

注: この値は、 [Microsoft Azure Virtual Wan] サービス タイプでは使用できません。

デフォルト値は [SHA 256] です。

IPsec SA の有効期間 (分) (IPsec SA Lifetime(min)) Edge のインターネット セキュリティ プロトコル (IPsec) の再キー化が開始される時間を入力します。IPsec 有効期間の最小値は [3] 分、最大値は [480] 分です。デフォルト値は [480] 分です。 注: 有効期間の 75 ~ 80% が過ぎる前に、再キー化を開始する必要があります。セカンダリ VPN Gateway (Secondary VPN Gateway) [追加 (Add)] - このオプションをクリックすると、セカンダリ VPN Gateway が追加されます。次のフィールドが表示されます。 パブリック IP アドレス (Public IP) 有効な IPv4 または IPv6 アドレスを入力します。 削除 (Remove) セカンダリ VPN Gateway を削除します。 トンネルをアクティブのままにする (Keep Tunnel Active) このチェック ボックスをオンにして、このサイトのセカンダリ VPN トンネルをアクティブに保ちます。 トンネル設定をプライマリ VPN Gateway と同じにする (Tunnel settings are the same as Primary VPN Gateway) プライマリおよびセカンダリの Gateway に同じ詳細設定を適用する場合は、このチェック ボックスをオンにします。セカンダリ VPN Gateway の設定を手動で入力するように選択できます。 注: AWS が VMware SD-WAN Gateway(Non SD-WAN Destination)を使用して再キー化トンネルを開始すると、障害が発生してトンネルが確立されず、トラフィックが中断する可能性があります。以下に従います。- SD-WAN Gateway の [IPsec SA の有効期間 (分) (IPsec SA Lifetime(min))] のタイマーの設定は、AWS のデフォルトの IPsec 設定と一致するように 60 分未満(50 分を推奨)にする必要があります。

- [DH グループ (DH Group)] と [PFS] の値が一致する必要があります。

セカンダリ VPN Gateway がこのサイトに直ちに作成され、このゲートウェイへの VMware VPN トンネルをプロビジョニングします。

- [サイト サブネット (Site Subnets)] タブをクリックして、以下の設定を行います。

オプション 説明 追加 (Add) このオプションをクリックすると、Non SD-WAN Destination のサブネットと説明が追加されます。 削除 (Delete) このオプションをクリックすると、選択したサブネットが削除されます。 注: IPsec 接続のほかに、データセンター タイプの Non SD-WAN Destination をサポートするには、 Non SD-WAN Destination ローカル サブネットを VMware システムに設定する必要があります。 - [保存 (Save)] をクリックします。