VMware Partner Gateway には、さまざまな設定オプションがあります。Gateway のインストール前にワークシートを準備する必要があります。

ワークシート

| SD-WAN Gateway |

|

| ハイパーバイザー | アドレス/クラスタ名 |

| ストレージ | ルート ボリューム データストア(40 GB 以上を推奨) |

| CPU 割り当て | KVM/VMware の CPU 割り当て。 |

| インストールの選択 | DPDK:これはオプションで、スループットを向上させるためにデフォルトで有効になっています。DPDK を無効にする場合は、VMware カスタマー サポートにお問い合わせください。 |

| OAM ネットワーク |

|

| ETH0 - インターネットに接続するネットワーク |

|

| ハンドオフ (ETH1) - ネットワーク |

|

| コンソール アクセス |

|

| NTP |

|

SD-WAN Gateway セクション

SD-WAN Gateway セクションのほとんどは、名称を見ただけで機能がわかります。

| SD-WAN Gateway |

|

Gateway の作成とアクティベーション キーの取得

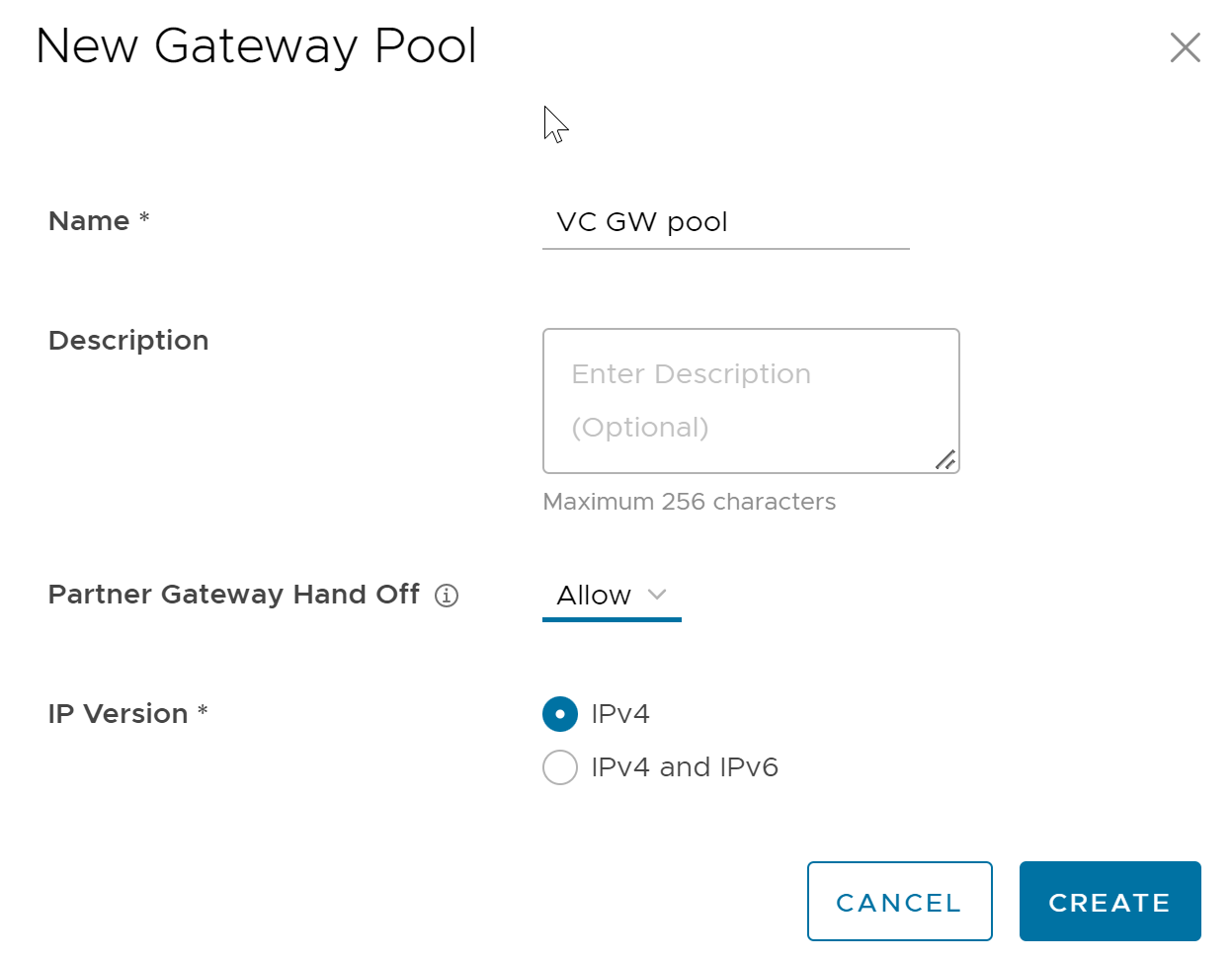

- オペレータ ポータルで、[Gateway 管理 (Gateway Management)] タブをクリックし、左側のナビゲーション ペインで [Gateway プール (Gateway Pools)] に移動します。[Gateway プール (Gateway Pools)] ページが表示されます。新しい SD-WAN Gateway プールを作成します。サービス プロバイダ ネットワークで SD-WAN Gateway を実行するには、[Partner Gateway を許可 (Allow Partner Gateway)] チェックボックスをオンにします。この Gateway プールに Partner Gateway を含めるためのオプションが有効になります。

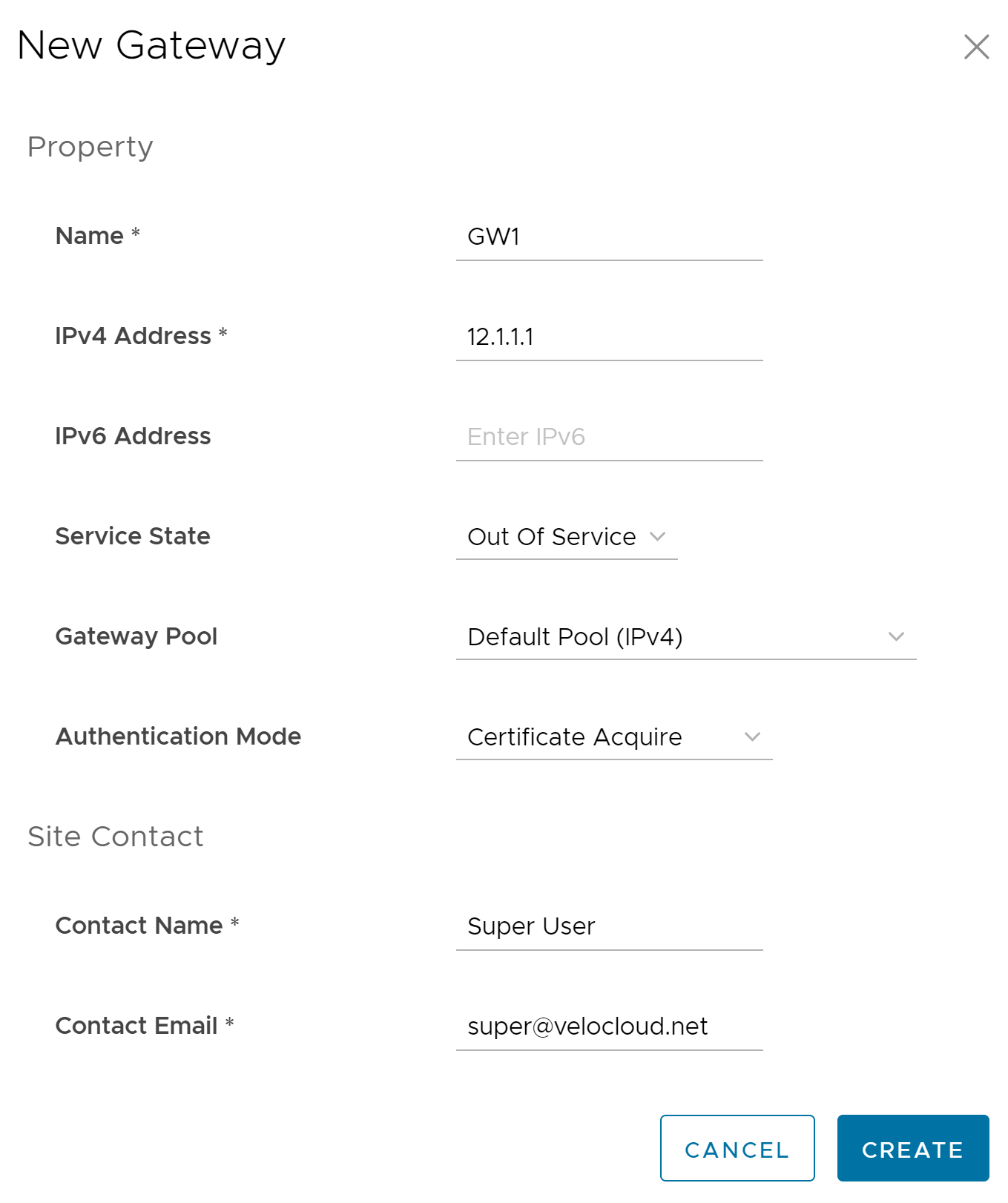

- オペレータ ポータルで、[Gateway 管理 (Gateway Management)] > [Gateway (Gateways)] をクリックし、新しい Gateway を作成してプールに割り当てます。ここで入力する Gateway の IP アドレスは、Gateway の [パブリック IP アドレス (public IP address)] と一致する必要があります。不明な場合は、SD-WAN Gateway のパブリック IP アドレスを返す

curl ipinfo.io/ipを SD-WAN Gateway から実行することができます。

- アクティベーション キーをメモし、ワークシートに追加します。

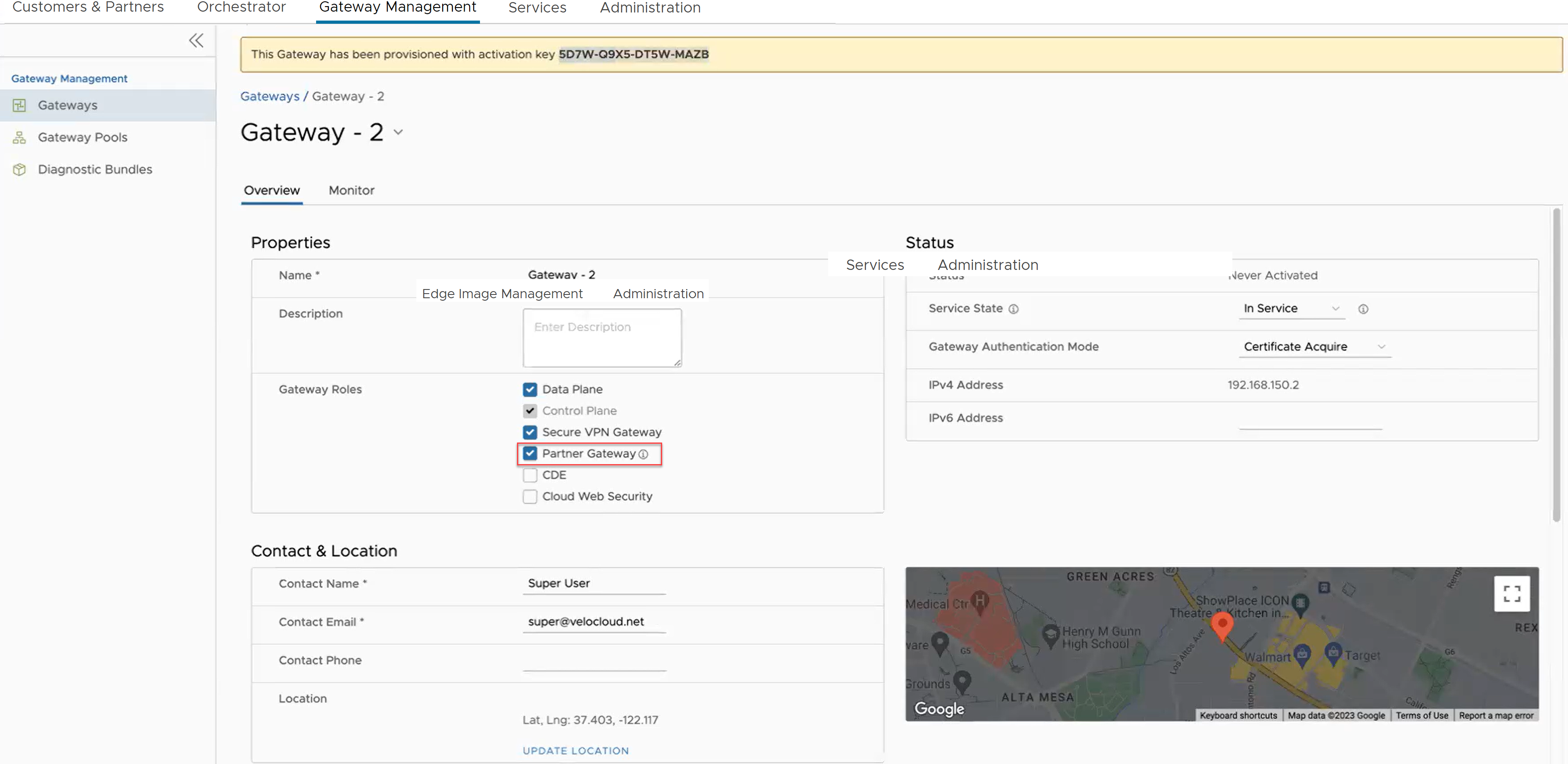

Partner Gateway モードの有効化

- オペレータ ポータルで、[Gateway 管理 (Gateway Management)] > [Gateway (Gateways)] をクリックし、SD-WAN Gateway を選択します。[Partner Gateway] チェック ボックスをオンにして、Partner Gateway を有効にします。

他にも、設定可能なパラメータがあります。最も一般的なのは次のとおりです。

他にも、設定可能なパラメータがあります。最も一般的なのは次のとおりです。- 暗号化なしで 0.0.0.0/0 を広報 (Advertise 0.0.0.0/0 with no encrypt):このオプションを使用すると、SAAS アプリケーションに関して Partner Gateway がクラウド トラフィックへのパスを広報できるようになります。[暗号化 (Encrypt)] フラグがオフになっているため、このパスを使用するかどうかはカスタマーのビジネス ポリシーの設定によります。

-

もう 1 つのお勧めのオプションは、SASE Orchestrator の IP アドレスを /32 として暗号化ありで広報するものです。

これを使用すると、Edge から SASE Orchestrator に送信されるトラフィックがゲートウェイ パスを通るようになり、SD-WAN Edge が SASE Orchestrator に到達するためにとる動作を予測できるようになるので、お勧めです。

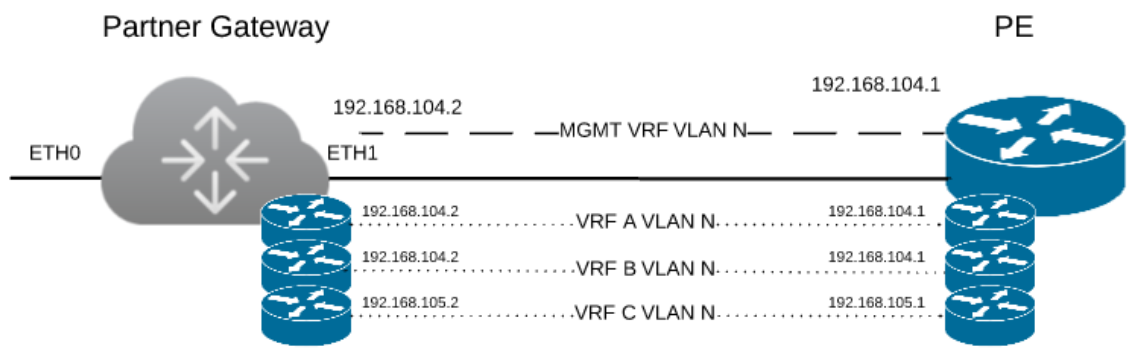

ネットワーク

上記の図は、ツーアーム デプロイの場合の SD-WAN Gateway を表しています。この例では、eth0 をパブリック ネットワーク(インターネット)に接続するインターフェイス、eth1 を内部ネットワーク(ハンドオフまたは VRF インターフェイス)に接続するインターフェイスとします。

インターネットに接しているネットワークについては、必要なのは基本的なネットワーク設定のみです。

| ETH0 - インターネットに接続するネットワーク |

|

ハンドオフ インターフェイスについては、設定するハンドオフのタイプと、管理 VRF のハンドオフ設定を把握しておく必要があります。

| ETH1 - ハンドオフ ネットワーク |

|

コンソール アクセス (Console Access)

| コンソール アクセス |

|

Gateway にアクセスするには、コンソール パスワードまたは SSH パブリック キー(あるいはその両方)を作成する必要があります。

cloud-init の作成

ワークシートで定義したゲートウェイの設定オプションは、cloud-init 設定で使用されます。cloud-init 設定は、メタデータ ファイルと user-data ファイルという 2 つの主要な設定ファイルで構成されます。メタデータには Gateway のネットワーク設定が含まれ、user-data には Gateway ソフトウェア設定が含まれます。このファイルは、インストールされている SD-WAN Gateway のインスタンスを識別するための情報を提供します。

meta_data ファイルと user_data ファイルの両方のテンプレートを以下に示します。network-config は省略できます。デフォルトでは、ネットワーク インターフェイスは DHCP を使用して設定されます。

ワークシートの情報をテンプレートに入力してください。すべての #_VARIABLE_# を値に置き換える必要があります。また、#ACTION# もすべて指定されていることを確認してください。

instance-id: #_Hostname_# local-hostname: #_Hostname_#

version: 2

ethernets:

eth0:

addresses:

- #_IPv4_Address_/mask#

gateway4: #_IPv4_Gateway_#

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_IPv4_Gateway_#

metric: 1

eth1:

addresses:

- #_MGMT_IPv4_Address_/Mask#

gateway4: 192.168.152.1

nameservers:

addresses:

- #_DNS_server_primary_#

- #_DNS_server_secondary_#

search: []

routes:

- to: 0.0.0.0/0

via: #_MGMT_IPv4_Gateway_#

metric: 13

#cloud-config

hostname: #_Hostname_#

password: #_Console_Password_#

chpasswd: {expire: False}

ssh_pwauth: True

ssh_authorized_keys:

- #_SSH_public_Key_#

velocloud:

vcg:

vco: #_VCO_#

activation_code: #_Activation_Key#

vco_ignore_cert_errors: false

user-data ファイルで設定されているパスワードのデフォルトのユーザー名は「vcadmin」です。最初は、このデフォルトのユーザー名を使用して SD-WAN Gateway にログインします。

sed s/[”“]/'"'/g /tmp/user-data > /tmp/user-data_new

ISO ファイルの作成

ファイルの入力が完了したら、ISO イメージにパッケージ化する必要があります。この ISO イメージは、仮想マシンとともに仮想設定 CD として使用されます。この ISO イメージは vcg01-cidata.iso と呼ばれ、Linux システムで次のコマンドを使用して作成されます。

genisoimage -output vcg01-cidata.iso -volid cidata -joliet -rock user-data meta-data network-config

MAC OSX を使用している場合は、代わりに次のコマンドを使用してください。

mkisofs -output vcg01-cidata.iso -volid cidata -joliet -rock {user-data,meta-data,network-config}

この ISO ファイルは #CLOUD_INIT_ISO_FILE# と呼ばれ、OVA のインストールと VMware のインストールの両方で使用されます。