Non SD-WAN Destination インスタンスを Forcepoint Cloud Security Gateway として定義および設定し、VMware SD-WAN Gateway を介して Forcepoint Cloud Security Gateway への安全な IPsec トンネルを確立できます。

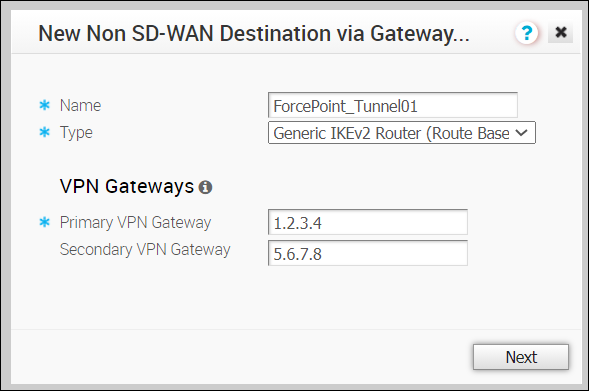

Gateway 経由の Non SD-WAN Destination を設定するには、次の手順を実行します。

前提条件

VMware SD-WAN Orchestrator にログインするための管理者権限があることを確認します。

手順

結果

新しい Gateway 経由の Non SD-WAN Destination が [ネットワーク サービス (Network Services)] ウィンドウに表示されます。

次のタスク

新しい Gateway 経由の Non SD-WAN Destination を使用するようにプロファイルを設定します。Gateway 経由の Non SD-WAN Destination を使用してプロファイルを設定するを参照してください。