ユーザーが Workspace ONE アプリケーションからリソースにアクセスする際にシングル サインオンで行えるようにするため、デフォルトのアクセス ポリシーは、ご使用の環境で使用されている各タイプのデバイス(Android、iOS、MacOS、または Windows 10)のルールで構成されます。

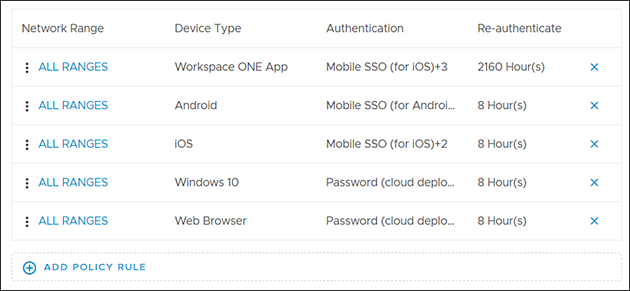

このデフォルトのアクセス ポリシー構成の例では、デフォルトのアクセス ポリシーは、すべてのネットワーク範囲からログインするユーザーを対象としたルールを使用して作成されます。管理対象アクセスの場合、AirWatch のデバイス コンプライアンスは、デバイスと Workspace ONE アプリケーション ルールに対して構成されます。次のルールが作成されます。

- Intelligent Hub アプリケーションにアクセスするために使用する各タイプのモバイル デバイスのルール。

- Intelligent Hub アプリケーションの [Workspace ONE アプリケーション] デバイス タイプからのユーザー アクセスのルール。このルールでは、サポートされているすべてのデバイスのすべての認証方法が構成されます。デバイス コンプライアンス認証方法は、管理対象デバイスからのアクセスをサポートするために適用されます。

- 任意の Web ブラウザから Workspace ONE にアクセスする Web ブラウザ デバイス タイプからのユーザー アクセスのルール。

- 管理対象外デバイスのユーザーがリソースにアクセスするためのルール。

ユーザーが Workspace ONE アプリケーションにサインインするデバイスのいずれかを使用すると、そのデバイス タイプ用に構成されている認証方法に基づいて認証されます。ユーザーが正常に認証されたら、Intelligent Hub アプリケーション画面から他のリソースを起動するときにもその認証方法を認識し、ユーザーに認証を求めるメッセージが再度表示されることはありません。

Workspace ONE への認証に使用する認証方法が認識されない場合に Intelligent Hub アプリケーションからリソースを起動すると、ユーザーは Workspace ONE アプリケーションのルールに基づいて認証を求められます。

Workspace ONE に使用するアクセス ポリシー ルールの条件の例

ユーザー エクスペリエンスを最適なものにするため、デフォルトのアクセス ポリシーの 1 番目のルールとして Workspace ONE アプリケーションのデバイス タイプをリストします。ルールは、最初は、ユーザーはアプリケーションにログインしており、セッションの有効期限が切れるまでは再認証なしでリソースを起動できます。

1. Workspace ONE にアクセスするために使用する各デバイスのルールを作成します。この例は、デバイス タイプの iOS からのアクセスを許可するルールの場合です。

- ネットワーク範囲は、[ALL RANGES] です。

- ユーザーは [iOS] からコンテンツにアクセスできます。

- ポリシー ルールには、グループは追加されません。[すべてのユーザー] がサポートされます。

- サポートされているすべての認証方法を構成します。

- [モバイル SSO (iOS 版)] と [デバイス コンプライアンス (AirWatch)] を使用して認証します。

- フォールバック方法 1:[パスワード(クラウド デプロイ)]。

- セッションの再認証は [8 時間] 後です。

2. デバイス タイプの Workspace ONE アプリケーションのルールを作成します。このルールでは、手順 1 で各デバイスに構成されている各認証方法を含める必要があります。

- ネットワーク範囲は、[ALL RANGES] です。

- ユーザーは、[Workspace ONE アプリケーション] からコンテンツにアクセスできます。

- ポリシー ルールには、グループは追加されません。[すべてのユーザー] がサポートされます。

- サポートされているすべての認証方法を構成します。

- [モバイル SSO (iOS 版)] と [デバイス コンプライアンス (AirWatch)] を使用して認証します。

- フォールバック方法 1:[モバイル SSO (Android 版)] と [デバイス コンプライアンス (AirWatch)]。

- フォールバック方法 2:[パスワード(クラウド デプロイ)]。

- セッションの再認証は [2160 時間] 後です。

2,160 時間は、Workspace ONE アプリケーションの OAuth トークン リフレッシュ トークンの有効期間 90 日と同じです。

3. 任意の Web ブラウザから Workspace ONE ポータルにアクセスする [Web ブラウザ] デバイス タイプのルールを作成します。この例には、認証方法パスワード(ローカル ディレクトリ)がフォールバックとして含まれます。ログインする認証システム管理者に対しては、パスワード(ローカル ディレクトリ)を使用する認証に少なくとも 1 つのルールが構成されている必要があります。セッションは 24 時間後にタイムアウトします。

- ネットワーク範囲は、[ALL RANGES] です。

- ユーザーは、[Web ブラウザ] からコンテンツにアクセスできます。

- ポリシー ルールには、グループは追加されません。[すべてのユーザー] がサポートされます。

- サポートされているすべての認証方法を構成します。

- [パスワード(クラウド デプロイ)] を使用して認証します。

- フォールバック方法 2:[パスワード]。

- フォールバック方法 3:[パスワード(ローカル ディレクトリ)]。

- セッションの再認証は [8 時間] 後です。

4. 管理対象外のリソースにアクセスするためのすべてのデバイス タイプのルールを作成します。

- ネットワーク範囲は、[ALL RANGES] です。

- ユーザーは、[すべてのデバイス] からコンテンツにアクセスできます。

- ポリシー ルールには、グループは追加されません。[すべてのユーザー] がサポートされます。

- サポートされているすべての認証方法を構成します。

- [パスワード(クラウド デプロイ)] を使用して認証します。

- セッションの再認証は [8 時間] 後です。

すべてのデバイス、Workspace ONE アプリケーションおよび Web ブラウザのルールを作成する際、デフォルトのポリシー セットは次のスクリーンショットのようになります。

このデフォルトのアクセス ポリシーでフローが構成されます。

- ユーザー A が iOS デバイスから Intelligent Hub アプリケーションにログインすると、モバイル SSO(iOS 版)の認証を求められます。3 番目のルールはモバイル SSO(iOS 版)で、認証は成功しています。

- ユーザー A が Workspace ONE アプリケーションにリストされているリソースを起動すると、再度認証を要求されずにリソースが起動されます。Workspace ONE App ルールには認証方法モバイル SSO(iOS 版)がフォールバック認証方法として含まれているためです。ユーザーは Workspace ONE に再度ログインしなくてもリソースを 2160 時間起動できます。

「コンプライアンス チェックのためのアクセス ポリシー ルールの構成」も参照してください。