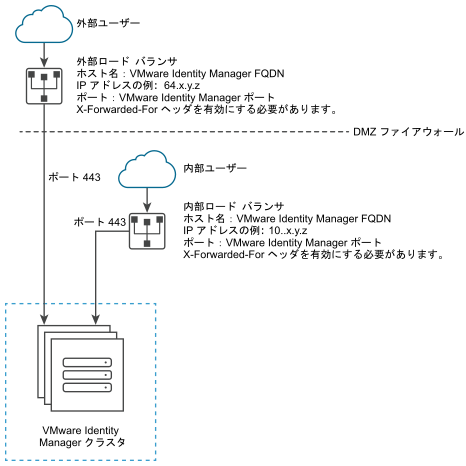

展開時に、内部ネットワーク内に VMware Identity Manager インスタンスがセットアップされます。ネットワークの外側から接続するユーザーがサービスにアクセスできるようにする場合は、Apache、Nginx、F5 などのロード バランサまたはリバース プロキシを DMZ にインストールする必要があります。

ロード バランサまたはリバース プロキシを使用しない場合、VMware Identity Manager インスタンスの数を後で増やすことはできません。冗長性やロード バランシングを実現するために、インスタンスの追加が必要になる可能性があります。下記の図に、外部アクセスを有効するために使用できる、基本展開アーキテクチャを示します。

展開時に VMware Identity Manager FQDN を指定する

VMware Identity Manager マシンの展開時に、VMware Identity Manager FQDN とポート番号を入力します。これらの値は、エンド ユーザーがアクセスするホスト名を示している必要があります。

VMware Identity Manager マシンは、常にポート 443 で実行されます。ロード バランサには、異なるポート番号を使用できます。異なるポート番号を使用する場合は、展開時に指定する必要があります。ポート番号には 8443 を使用しないでください。このポート番号は VMware Identity Manager の管理ポートで、クラスタ内のマシンごとに一意です。

構成するロード バランサ設定

X-Forwarded-For ヘッダの有効化、ロード バランサのタイムアウトの正確な設定、およびスティッキー セッションの有効化など、ロード バランサの設定を構成します。さらに、VMware Identity Manager マシンとロード バランサ間に SSL トラストを構成する必要があります。

- X-Forwarded-For ヘッダー

ロード バランサで X-Forwarded-For ヘッダーを有効にする必要があります。これによって、認証方法が決定します。詳細については、ロード バランサのベンダーから提供されるドキュメントを参照してください。

- ロード バランサのタイムアウト

VMware Identity Manager が正しく機能するように、ロード バランサの要求のタイムアウトをデフォルトの値から増やす必要がある場合があります。この値は、分単位で設定します。タイムアウト設定が短すぎると、「502 error: The service is unavailable.」というエラーが発生することがあります。

- スティッキー セッションの有効化

環境に複数の VMware Identity Manager マシンがある場合は、ロード バランサ上でスティッキー セッションの設定を有効にする必要があります。ロード バランサはユーザーのセッションを特定のインスタンスにバインドします。

- WebSocket サポート

ロード バランサには、コネクタと VMware Identity Manager ノード間のセキュアな通信チャネルを有効にするための WebSocket サポートが必要です。

- Forward Secrecy 付き暗号

Apple iOS App Transport Security 要件は iOS の Workspace ONE アプリケーションに適用されます。ユーザーが iOS で Workspace ONE アプリケーションを使用できるようにするには、ロード バランサに Forward Secrecy 付き暗号が必要です。次の暗号がこの要件を満たしています。

GCM または CBC モードの ECDHE_ECDSA_AES および ECDHE_RSA_AES

iOS 11 の『iOS セキュリティ』ドキュメントには次のように記載されています。

「App Transport Security は、アプリケーションが NSURLConnection、CFURL、または NSURLSession API を使用する場合のセキュアな接続についてのベスト プラクティスを遵守するための、デフォルトの接続要件を提供します。デフォルトでは、App Transport Security は暗号の選択を制限し、特に GCM または CBC モードでの ECDHE_ECDSA_AES および ECDHE_RSA_AES など、Forward Secrecy を提供するスイートのみを含むようにしています。」