ワーカーが Workspace ONE Intelligent Hub アプリケーションを使用して会社のアプリケーション カタログから Web アプリケーションとデスクトップ アプリケーションにアクセスできるタイミングを管理するには、Workspace ONE Access コンソールでシフトベースのアクセス認証方法を有効にして構成し、アプリケーションにアクセスするためにユーザーが満たす必要がある基準を指定するアプリケーション固有のアクセス ポリシーを作成します。

シフトベースのアクセス制御は、Hub サービス コンソールのシフトベースのアクセス制御サービスで構成されているタイムキーピング システムから取得したワーカー ステータス データに基づいています。Workspace ONE Access では、最初にワーカーが認証方法を使用して認証してから、シフトベースの認証を使用してアプリケーションへのアクセスを管理するように設定したルールがあるアクセス ポリシーを作成します。

Hub サービスのシフトベースのアクセス制御ワークフローは、Dimensions タイムキーピング システムからワーカー ステータスを 15 分ごとにスキャンし、データは Hub サービスのキャッシュ データストアに保存されます。データが送信され、ワーカーのステータスが利用できない場合、Dimensions サービスはステータスを [不明] として送信します。シフト ステータスが使用できない状況を管理するには、シフトベースの認証構成で、ステータスが「不明」の場合にワーカーを認証する機能を有効または無効にすることができます。ステータスが「不明」の場合にワーカーを承認する機能を有効にすると、ワーカーは引き続きアプリケーションにアクセスできます。

[前提条件]

- Hub サービス コンソールのシフトベースのアクセス制御サービスで構成されたタイムキーピング システム。

- Workspace ONE Access カタログで制限するように構成されたアプリケーションをリストするアクセス ポリシー。

Workspace ONE Access コンソールでこれらの設定を構成します。

Workspace ONE プラットフォームでのシフトベースのアクセス制御の構成の詳細については、「デジタル ワークスペースでのシフトベースのアクセス制御のための VMware Workspace ONE の使用」を参照してください。

[手順]

[Workspace ONE Access でのシフトベースのアクセス認証方法の構成]

- Workspace ONE Access コンソールの ページに移動し、[シフトベースのアクセス] を選択します。

![[シフトベースのアクセス] が表示された Workspace ONE Access コンソールの [認証方法] ページ](images/GUID-FED926A5-8DA6-4078-B7EB-43AB5367DBA5-low.png)

- [構成] をクリックして認証方法を有効にし、オプションの機能を設定します。

オプション

説明

シフト ベースの認証を有効にする

[有効] を [はい] に設定します。

「不明」シフト ステータスの認証。

この項目はオプションです。[不明] ステータスは、ワーカーのシフト ステータスが使用できない状態であることを意味します。

デフォルトは [オフ] で、ステータスが「不明」のワーカーにはアプリケーションへのアクセスが許可されません。

[「不明」シフト ステータスの認証] を有効にすると、ステータスが [不明] のワーカーは、シフト勤務中であるかに関係なく、アプリケーションへのアクセスが許可されます。

シフト ステータスにアクセスできない場合の認証

この項目はオプションです。シフト システムが停止したときにユーザーにアクセス権を与えることを優先する場合は、この [アクセスできない] フィールドを有効にします。

デフォルトは [オフ] です。[シフト ステータスにアクセスできない場合の認証] が有効になっている場合、Workspace ONE Access は会社がタイムキーピング システムをどのように使用するかに基づいて認証を管理します。

[保存] をクリックします。

- [ID プロバイダ] ページに移動して、組み込み ID プロバイダを選択してシフトベースのアクセス認証を構成します。

- これが新しい ID プロバイダの場合は、[全般情報] セクションで IDP 名を追加し、[ユーザー] セクションで、シフトベースのアクセス制御ユーザーのユーザー グループを含むディレクトリを選択します。

- [認証方法] セクションで [シフトベースのアクセス] を選択します。

- [ネットワーク] セクションで、適切なネットワーク範囲を選択します。

- ページの上部にある [保存] をクリックします。

![Workspace ONE Access コンソールのシフトベースのアクセス構成の [ID プロバイダ] ページ](images/GUID-02388ECE-4408-4D05-8789-B0BD0D4B498F-low.png)

[アクセス ポリシーの作成]

アプリケーション固有のアクセス ポリシーを作成し、認証を最初に行ってから、シフト ベースの承認を使用してアプリケーションにアクセスすることを要求するルールを設定します。

- Workspace ONE Access コンソールで、に移動し、[ポリシーを追加] をクリックします。

- [定義] ページの [ポリシー名] にポリシーの名前を入力し、[説明] テキスト ボックスにポリシーの目的を入力します。たとえば、シフトベースのワーカー アクセスを管理するポリシー と入力します。

- [適用先] セクションで、アプリケーションにアクセスするためにシフトベースの認証を必要とするアプリケーション名を追加し、[次へ] をクリックします。

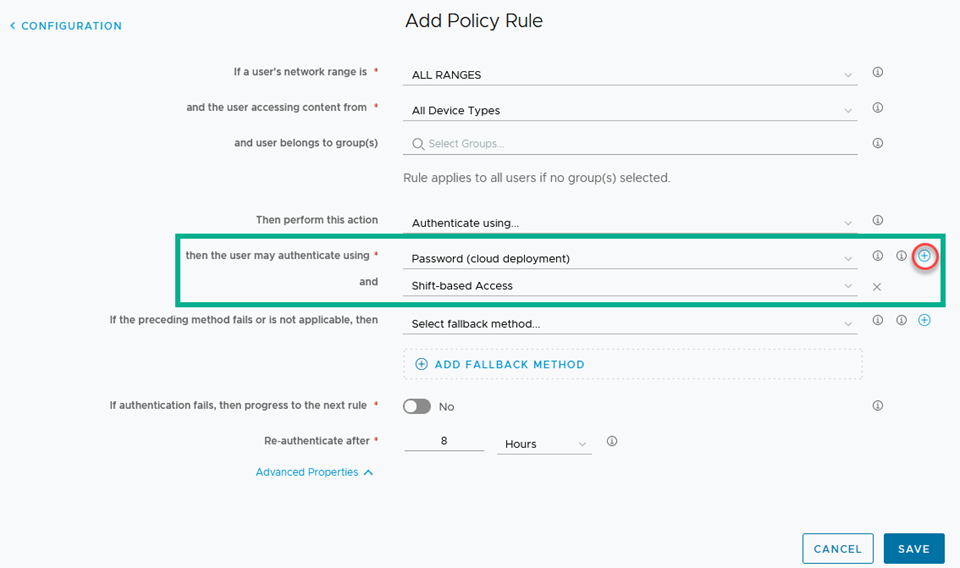

- [構成] ページで、[+ ポリシー ルールを追加] をクリックします。

オプション

説明

ユーザーのネットワーク範囲が次の場合

ワーカーがログインしてアプリケーションにアクセスするために使用できるネットワーク範囲を選択します。デフォルトは [すべての範囲] です。

ユーザーが次からコンテンツにアクセスする場合

このルールが適用されるデバイスのタイプを選択します。

すべてのアクセス ケースに適用されるポリシー ルールの場合、[すべてのデバイス タイプ] を選択します。

また、ユーザーが次のグループに属する場合

このアクセス ルールが特定のグループに適用される場合は、検索ボックスでグループを検索します。

グループが選択されていない場合、アクセス ポリシー ルールはすべてのユーザーに適用されます。

このアクションを実行します

[以下を認証に使用...] を選択します。

ユーザーは次を使用して認証することができます

認証方法とシフトベースのアクセス認証方法を構成します。

- ワーカーがアプリケーションにアクセスするために使用する認証方法を選択します。

- [+] をクリックし、[シフト ベースのアクセス] を選択します。

先の方法が失敗するか適用できない場合、次を実行

認証のフォールバック方法を構成する場合は、[+] をクリックして、フォールバック構成に [シフトベースのアクセス] を追加します。

再認証までの待機時間

この認証が有効な時間数を設定します。[再認証までの待機時間] 値は、ユーザーがアプリケーションにアクセスした前回の認証イベント以来の最長時間を決定します。

有効なセッション トークンを持っているワーカーは、シフト勤務中でない場合でも、[再認証までの待機時間] が経過してセッションの有効期限が切れるまでアプリケーションにアクセスできます。

デフォルトは 8 時間です。この再認証時間は短くすることができます。

(推奨)[詳細プロパティ] > [カスタム エラー メッセージ]

ユーザーがアプリケーションにアクセスできない理由を説明するカスタム エラー メッセージを作成します。

- [保存] をクリックします。

- Workspace ONE Access で構成されている各認証方法のポリシー ルールを作成します。

- [次へ] をクリックします。

- [構成] ページで、ルールを適用する順番に従ってリスト内に並べます。

ルールが [ポリシー構成] ページにリストされる順序は、ルールが適用される順序を示します。デバイスがルールの条件に一致すると、ルールが実行され、後続のルールは無視されます。