モバイル SSO(Apple 版)認証を設定するには、Workspace ONE Access コンソールでモバイル SSO(Apple 版)証明書ベースの認証設定を構成し、証明書ベースの認証用の発行者証明書をアップロードします。

クラウドベースの認証方法は、Workspace ONE Access コンソールの ページで構成します。認証方法を構成したら、 ページでその認証方法を Workspace ONE Access 組み込み ID プロバイダに関連付け、 ページで認証方法に適用するアクセス ポリシー ルールを作成します。

モバイル SSO(Apple 版)シングル サインオン認証の証明書認証設定の使用方法

モバイル SSO(Apple 版)証明書認証によるログインを有効にするには、ルート証明書と中間証明書を Workspace ONE Access サービスにアップロードする必要があります。X.509 証明書は、公開鍵基盤 (PKI) 標準を使用して、証明書に含まれるパブリック キーがユーザーに属していることを確認します。

モバイル SSO(Apple 版)証明書ベースの認証設定を構成する場合は、ユーザー ID の検索順序を設定して、証明書内でユーザー ID を検索します。モバイル SSO(Apple 版)認証の場合、ID 属性の値は、Workspace ONE Access サービスと Workspace ONE UEM サービスの両方で同じ値にする必要があります。そうしないと、Apple SSO が失敗します。

また、証明書ポリシー拡張機能で受け入れられるオブジェクト識別子 (OID) のリストも作成します。OID は、証明書のプラクティス ステートメントに関連付けられている識別子です。次の値は、OID 名前空間 1.3.6.1.4.1.{PENnumber}. の例です。

証明書失効チェックを構成すると、ユーザー証明書が失効したユーザーは認証されなくなります。ユーザーが組織を離れたり、ある部門から別の部門に移動したりすると、証明書が失効することがよくあります。

セキュリティを強化するために、ユーザーが生体認証方法を使用してデバイスのロックを解除するように、証明書を使用してログインを認証するように、デバイス設定タイプを構成できます。この設定を構成すると、ユーザーが証明書認証を必要とするアプリケーションにアクセスするたびに、構成した生体認証方法を入力するように求められます。

失効チェック設定の構成

証明書失効リスト (CRL) およびオンライン証明書ステータス プロトコル (OCSP) を使用した証明書失効チェックがサポートされます。CRL は、証明書を発行した CA が公開する失効された証明書のリストです。OCSP は、証明書の失効ステータスを取得するために使用される証明書検証プロトコルです。

同じ証明書認証アダプタの構成で CRL と OCSP の両方を構成できます。両方のタイプの証明書失効チェックを構成し、[OCSP の障害時に CRL を使用する] チェック ボックスを有効にしている場合、OCSP が最初にチェックされ、OCSP で障害が発生した場合には、CRL に戻って失効チェックが実行されます。CRL で障害が発生した場合、OCSP に戻って失効チェックが実行されることはありません。

証明書の失効を有効にすると、Workspace ONE Access サーバは CRL を読み取り、ユーザー証明書の失効ステータスを判断します。証明書が失効していると、証明書による認証は失敗します。

OCSP 証明書チェックを使用したログインは、証明書失効チェックの実行に使用される証明書失効リスト (CRL) の代わりに使用されます。

証明書ベースの認証を構成するときに、[証明書の失効を有効にする] と [OCSP の失効を有効にする] の両方が有効になっている場合、Workspace ONE Access はプライマリ、中間およびルート証明書を含む証明書チェーン全体を検証します。チェーン内の証明書のチェックに失敗した場合、または OCSP URL の呼び出しが失敗した場合、失効チェックは失敗します。

OCSP URL は、テキスト ボックスに手動で入力するか、検証されている証明書の AIA (Authority Information Access) 拡張機能から抽出することができます。

証明書認証を構成するときに選択する OCSP オプションは、Workspace ONE Access が OCSP URL をどのように使用するかを決定します。

- [構成のみ]:テキスト ボックスで指定した OCSP URL を使用して証明書の失効チェックを実行し、証明書チェーン全体を検証します。証明書の AIA 拡張機能の情報は無視します。[OCSP URL] テキスト ボックスには、失効チェック用の OCSP サーバ アドレスも構成する必要があります。

- [証明書のみ (必須)]:チェーン内の各証明書の AIA 拡張機能にある OCSP URL を使用して証明書の失効チェックを実行します。[OCSP URL] テキスト ボックスの設定は無視されます。チェーン内の各証明書には OCSP URL が定義されている必要があります。そうでないと、証明書の失効チェックは失敗します。

- [証明書のみ (オプション)]:証明書の AIA 拡張機能にある OCSP URL のみを使用して証明書の失効チェックを実行します。証明書の AIA 拡張機能に OCSP URL がない場合は、失効チェックを実行しません。[OCSP URL] テキスト ボックスの設定は無視されます。この構成は失効チェックが必要で、一部の中間証明書またはルート証明書には AIA 拡張機能の OCSP URL が含まれていない場合に便利です。

- [構成へのフォールバック付き証明書]:OCSP URL が使用可能なときに、チェーン内の各証明書の AIA 拡張機能から抽出された OCSP URL を使用して証明書の失効チェックを実行します。OCSP URL が AIA 拡張機能にない場合は、OCSP URL のテキスト ボックスで構成した OCSP URL を使用して失効チェックを実行します。OCSP URL のテキスト ボックスには、OCSP サーバ アドレスを設定する必要があります。

モバイル SSO(Apple 版)の証明書認証の構成

[前提条件]

- モバイル SSO(Apple 版)認証用にアップロードする発行者証明書を保存します。Workspace ONE UEM 証明書を使用している場合は、Workspace ONE UEM Console の ページからルート証明書をエクスポートして保存します。

- (オプション)証明書認証のための有効な証明書ポリシーのオブジェクト識別子 (OID) のリスト。

- 失効チェックのための、CRL のファイルの場所および OCSP サーバの URL。

- (オプション)OCSP 応答署名証明書ファイルの場所。

- (オプション)構成する生体認証を選択します。

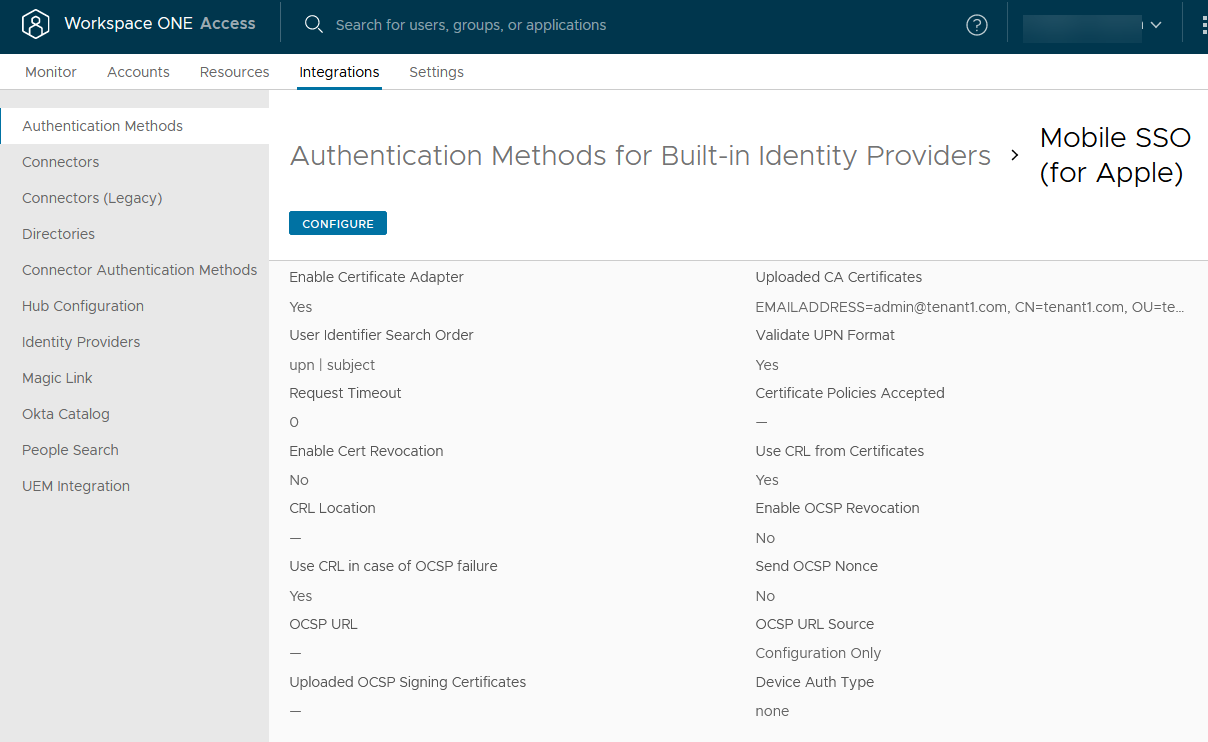

- Workspace ONE Access コンソールで、 ページに移動し、[モバイル SSO (Apple 版)] を選択します。

- [構成] をクリックし、証明書認証設定を構成します。

オプション 説明 証明書アダプタを有効にする トグルを [はい] に切り替えると、証明書認証が有効になります。 ルートおよび中間 CA 証明書 アップロードされた CA 証明書

保存したルート証明書を Workspace ONE UEM Console から選択してアップロードします。 アップロードされた証明書ファイルがここに表示されます。

ユーザー ID の検索順序 証明書内のユーザー ID を特定する検索順序を選択します。 モバイル SSO(Apple 版)認証の場合、ID 属性の値は、Workspace ONE Access サービスと Workspace ONE UEM サービスの両方で同じ値にする必要があります。そうしないと、Apple SSO が失敗します。

- [upn]:サブジェクトの別名の UserPrincipalName 値。

- [email]:Subject Alternative Name のメール アドレス。

- [subject]:サブジェクトの UID 値。サブジェクト DN に UID が見つからない場合、CN テキスト ボックスが構成されている場合は、CN テスト ボックスの UID 値が使用されます。

注:- クライアント証明書の生成に Workspace ONE UEM 認証局 (CA) を使用している場合、ユーザー ID の検索順序は [UPN | サブジェクト] にする必要があります。

- サードパーティのエンタープライズ認証局 (CA) を使用している場合、ユーザー ID の検索順序は [UPN | E メール | サブジェクト] にする必要があり、また証明書テンプレートにはサブジェクト名 [CN={DeviceUid}:{EnrollmentUser}] が含まれている必要があります。必ずコロン (:) を含めるようにしてください。

UPN フォーマットを検証 トグルを [はい] に切り替えて、[UserPrincipalName] テキスト ボックスの形式を検証します。 要求のタイムアウト 応答を待機する時間を秒単位で入力します。ゼロ (0) を入力すると、システムは応答を無期限に待機します。 承認された証明書ポリシー 証明書ポリシー拡張機能で受け入れられるオブジェクト識別子のリストを作成します。 証明書発行ポリシーの objectID 番号 (OID) を入力します。[追加] をクリックして、OID を追加します。

証明書の失効を有効にする トグルを [はい] に切り替えると、証明書の失効チェックが有効になります。 失効チェックにより、ユーザー証明書が失効したユーザーは認証されなくなります。

証明書の CRL を使用する 証明書を発行した CA が公開する証明書失効リスト (CRL) を使用して証明書のステータス(失効しているかどうか)を確認するには、トグルを [はい] に切り替えます。 CRL の場所 証明書失効リストを取得するサーバ ファイル パスまたはローカル ファイル パスを入力します。 OCSP の失効を有効にする 証明書検証プロトコルとして Online Certificate Status Protocol (OCSP) を使用して、証明書の失効ステータスを設定するには、トグルを [はい] に切り替えます。 OCSP の障害時に CRL を使用する CRL と OCSP の両方を設定した場合、OCSP チェック オプションが使用できない場合に CRL を使用するようにフォールバックするには、このトグルを有効にします。 OCSP Nonce を送信する 応答で OCSP 要求の一意の識別子を送信する場合は、このトグルを有効にします。 OCSP の URL OCSP による失効を有効にした場合は、失効チェック用の OCSP サーバ アドレスを入力します。 OCSP URL のソース 失効チェックに使用するソースを選択します。 - OCSP URL のテキスト ボックスで指定した OCSP URL を使用して証明書の失効チェックを実行し、証明書チェーン全体を検証するには、[構成のみ] を選択します。

- チェーン内の各証明書の AIA (Authority Information Access) 拡張機能にある OCSP URL を使用して証明書の失効チェックを実行するには、[証明書のみ (必須)] を選択します。チェーン内のすべての証明書には OCSP URL が定義されている必要があります。定義されていない場合、証明書失効チェックは失敗します。

- 証明書の AIA 拡張機能にある OCSP URL のみを使用して証明書の失効チェックを実行するには、[証明書のみ (オプション)] を選択します。証明書の AIA 拡張機能に OCSP URL がない場合は、失効チェックを実行しません。

- OCSP URL が使用可能なときに、チェーン内の各証明書の AIA 拡張機能から抽出された OCSP URL を使用して証明書の失効チェックを実行するには、[構成へのフォールバック付き証明書] を選択します。

OCSP URL が AIA 拡張機能にない場合、フォールバックは OCSP URL テキスト ボックスで構成された OCSP URL を使用して失効を確認することです。OCSP URL のテキスト ボックスには、OCSP サーバ アドレスを設定する必要があります。

OCSP レスポンダの署名証明書 アップロードされた OCSP 署名証明書

アップロードする OCSP レスポンダ署名証明書ファイルを選択します。 アップロードされた OCSP レスポンダ署名証明書ファイルがここに表示されます。

デバイス認証タイプ モバイル SSO(Apple 版)は、デバイス上の証明書を使用して Workspace ONE Access による認証を実行する前に、生体認証メカニズム(FaceID または TouchID)またはパスコードを使用してデバイスに対してユーザーを認証することを要求する仕組みをサポートしています。ユーザーがパスコードを使用して生体認証または生体認証をバックアップとして検証する必要がある場合は、正しいオプションを選択します。それ以外の場合は、[なし] を選択します。 - [保存] をクリックします。

構成設定は、モバイル SSO(Apple 版)認証方法ページに表示されます。

組み込み ID プロバイダの構成

Workspace ONE Access 組み込み ID プロバイダ ページにおいて、ユーザー、ネットワーク範囲、およびユーザーがアプリケーション ポータルへのシングル サインオンに使用する認証方法を構成します。

[前提条件]

組み込み ID プロバイダを構成するには、次のタスクを完了していることを確認します。

- エンタープライズ ディレクトリのユーザーとグループが Workspace ONE Access ディレクトリと同期されている。

- ネットワーク範囲が ページに作成されている。

- 構成されたモバイル SSO(Apple 版)認証方法。

[手順]

- Workspace ONE Access コンソールの [統合] > [ID プロバイダ] ページで、[追加] をクリックし、[組み込み ID プロバイダ] というラベルの ID プロバイダを選択して、ID プロバイダ設定を構成します。

オプション 説明 ID プロバイダ名 この組み込み ID プロバイダ インスタンスの名前を入力します。 ユーザー 認証するユーザーを選択します。構成したディレクトリが一覧表示されます。 コネクタ/コネクタ認証方法の追加 N/A 認証方法 [統合] > [認証方法] ページで構成した認証方法が表示されます。[モバイル SSO(Apple 版)] を選択します。 ネットワーク サービスに構成されている既存のネットワーク範囲が表示されます。各ユーザーの IP アドレスに基づいて、認証時に ID プロバイダ インスタンスが使用するネットワーク範囲を選択します。 KDC 証明書のエクスポート N/A - [保存] をクリックします。

[次のステップ]

モバイル SSO(Apple 版)のデフォルトのアクセス ポリシー ルールを構成します。