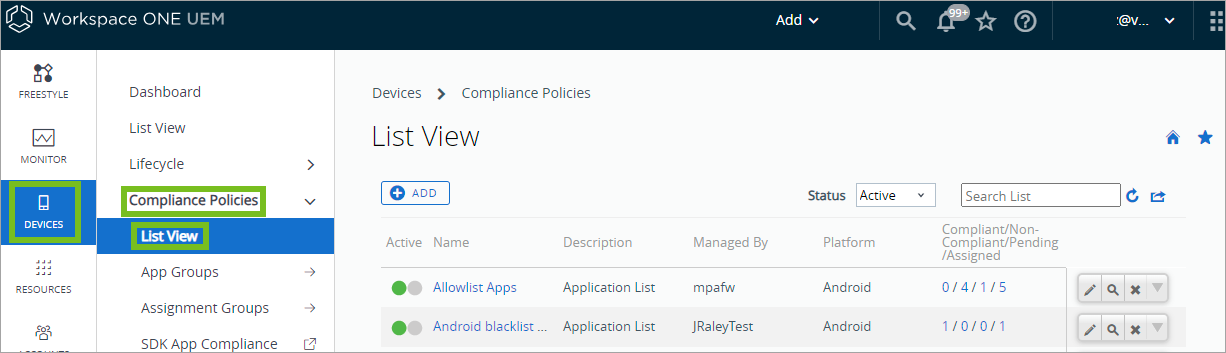

順守ポリシー

順守エンジンは Workspace ONE UEM によって自動化されたツールであり、すべてのデバイスがポリシーを順守していることを保証します。これらのポリシーには、パスコードを要求する、デバイス ロック期間の下限を設定するなど、基本的なセキュリティ設定を含めることができます。

Workspace ONE UEM の順守ポリシー

特定のプラットフォームについては、一定の予防措置を設定し、強制することも可能です。予防措置には、パスワードの強度を設定すること、特定のアプリをブロックすること、デバイスのチェックイン間隔を要求することによって、デバイスが安全に保護され、Workspace ONE UEM と確実に接続された状態にすることが含まれます。デバイスが非順守状態であると判断されると、順守エンジンは、デバイスに罰則が適用される前に順守違反を正すよう、ユーザーに警告を送信します。例えば、デバイスが非順守状態にある場合は順守エンジンからユーザーにメッセージが送信されるように設定することができます。

また、順守状態にないデバイスにはデバイス プロファイルが割り当てられず、そのデバイスにアプリをインストールすることもできません。指定期間内に是正されなければ、デバイスのコンテンツとアプリへのアクセスをブロックします。利用できる順守ポリシーと対応措置はプラットフォームにより異なります。

Workspace ONE UEM 用の Dell BIOS 検証

Dell Trusted Device(旧称 Dell BIOS Verification)を使用して、Dell Windows デスクトップ デバイスがセキュアな状態に維持されていることを確認します。このサービスは、Dell デバイスの BIOS を分析してその状態を Workspace ONE UEM にレポートし、管理者が侵害状態デバイスに対処できるようにします。

Dell Trusted Device の利点

BIOS は、デバイスの全体的な正常性とセキュリティを維持するための要素です。最新のコンピュータ システムでは、ブート プロセス中のハードウェア初期化や、オペレーティング システムおよびアプリケーションをサポートするランタイム サービスのためのハードウェア初期化を BIOS ファームウェアに依存してます。このように BIOS はデバイス アーキテクチャ内で特権的な役割を担っているので、BIOS ファームウェアが不正に変更されると、重大な脅威になります。Dell Trusted Device サービスは、セキュアな署名付き応答モデルを使用したセキュアな BIOS 検証を提供します。このセキュアな検証の状態は、管理者が順守ポリシー エンジンで侵害状態デバイスに対処するのに役立ちます。

Dell Trusted Device を使用するためのデバイスの準備

Windows デスクトップ デバイスで Dell Trusted Device を使用するには、Dell Trusted Device サービスをデバイスにインストールする必要があります。Dell ( https://www.dell.com/support/home/product-support/product/trusted-device/drivers) から最新のクライアントをダウンロードする必要があります。ソフトウェア配布を使用して Dell Windows デスクトップ デバイスにクライアントをインストールすることを検討してください。

Dell BIOS Verification の状態

クライアントをデバイスにインストールすると、レポートされた状態が [デバイス詳細] 画面に表示されます。以下のような状態があります。

- パス - Dell Trusted Device クライアントがデバイスにインストールされており、デバイスがセキュアです。

- 失敗 - Dell Trusted Device クライアントがインストールされており、次のいずれかの問題が存在します。

- 事前チェック イベントで、失敗の結果が返されました。この結果は、クライアントが無効なバイナリ署名を検出した場合に発生します。

- BIOS ユーティリティ イベントで、検証テストに対して失敗の結果が返されました。

- BIOS サーバ処理イベントで、無効な署名、無効な終了コード、またはペイロードの状態が同期していないために、失敗の結果が返されました。

- 警告 - Dell Trusted Device がインストールされており、クライアントが問題を検出しました。デバイスが保護されていない可能性があるため、問題を調査してください。警告ステータスの原因は以下の可能性があります。

- ネットワーク接続がありません

- コマンドライン引数が無効です

- アプリケーションが十分な権限で実行されていません。

- クライアントで内部エラーが発生しました

- サーバからエラーが返されました。

- クライアントでドライバの問題が発生しました

- BIOS 検証で不明な結果が返されました

- 灰色の警告アイコンが表示されている場合、Dell Trusted Device クライアントがデバイスにインストールされていません。

正常性構成証明による侵害デバイスの検出

企業リソースにアクセスするデバイスの正常性を検証することは、BYOD と企業所有デバイス展開の双方において重要です。Windows の正常性構成証明サービスは、セキュアな接続を使用してクラウドからデバイスのブート情報にアクセスします。この情報は、測定され、関連データ ポイントに対して検証され、デバイスのブート状態が正常であること、セキュリティの脆弱性や脅威の対象になっていないことを確認します。セキュア ブート、コード整合性、BitLocker、ブート マネージャー等を測定します。

Workspace ONE UEM を使用して、Windows 正常性構成証明サービスを構成しデバイス順守を確実に行うことができます。有効にしたチェック項目のいずれかで失敗の結果が出ると、Workspace ONE UEM の順守ポリシー エンジンにより、構成されている順守ポリシーに基づく対応措置が取られます。この機能により、貴社の企業データを、侵害状態にあるデバイスからセキュアに保護することができます。Workspace ONE UEM は必要な情報を OS ではなくデバイスのハードウェアからプルするので、OS カーネルが侵害されている場合でも侵害状態デバイスを検出することができます。

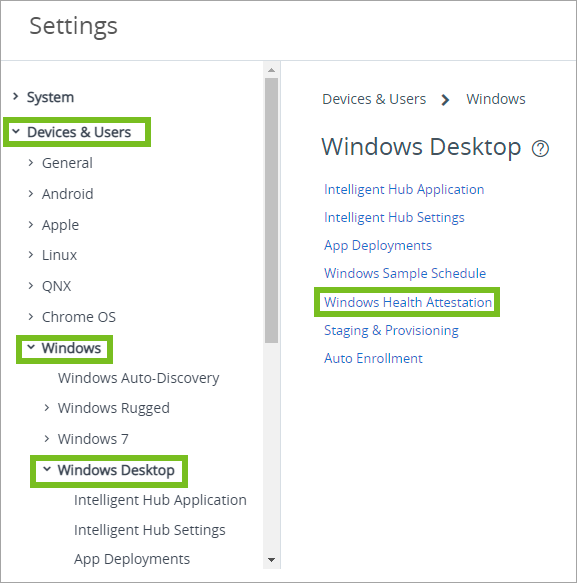

Windows デスクトップ順守ポリシーの正常性構成証明を構成する

Windows 正常性構成証明サービスを使用して侵害デバイスを検出し、貴社のデバイスのセキュリティを保護します。このサービスにより、Workspace ONE UEM は、デバイスを起動する際に整合性を確認し、対応措置を取ることができます。

手順

- [グループと設定] > [すべての設定] > [デバイスとユーザー] > [Windows] > [Windows デスクトップ] > [Windows 正常性構成証明] の順に進みます。

- (任意)オンプレミス環境で、正常性構成証明を実行しているカスタム サーバを使用している場合、カスタム サーバを使用 を選択します。サーバ URL フィールドの値を入力します。

-

正常性認証設定を構成します。

設定 説明 カスタム サーバを使用 正常性構成証明用のカスタム サーバを構成する場合、このオプションを有効にします。

このオプションを有効にする場合、Windows Server 2016 以降を実行しているサーバが必要です。このオプションを有効にすると、[サーバ URL] フィールドが表示されます。サーバ URL 正常性構成証明用のカスタム サーバの URL を入力します。 セキュア ブートのアクティベーション解除 デバイス上でセキュア ブートがアクティベーション解除済みの場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。

セキュア ブート機能により、システムは、信頼できる工場出荷時状態で起動します。セキュア ブートを有効にする場合、デバイス起動時に使用されるコア コンポーネントに、OEM から信頼された正しい暗号化署名が付いている必要があります。デバイス起動前に、UEFI ファームウェアによって暗号化署名が検証されます。改ざんされたファイルが検出された場合、システムは起動しません。認証 ID キー (AIK) が存在しない デバイス上に AIK がない場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。

デバイス上に認証 ID キー (AIK) がある場合、そのデバイス上に保証キー (EK) 証明書があることを意味します。そのデバイスは、EK 証明書を持っていないデバイスよりも信頼できます。データ実行防止 (DEP) ポリシーのアクティベーション解除 デバイス上で DEP がアクティベーション解除済みの場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。

データ実行防止 (DEP) ポリシーは、システム レベルで OS に組み込まれたメモリ保護機能です。このポリシーにより、既定のヒープ、スタック、メモリ プールなどのデータ ページからコードが実行されることを禁止できます。DEP は、ハードウェアとソフトウェアの両方で適用されます。BitLocker のアクティベーション解除 デバイス上で BitLocker 暗号化がアクティベーション解除されている場合、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。 コードの整合性チェックのアクティベーション解除 デバイス上でコード整合性チェックがアクティベーション解除済みの場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。

コード整合性検査とは、ドライバまたはシステム ファイルがメモリに読み込まれるたびに、その整合性を検査するものです。未署名のドライバおよびシステム ファイルは、コード整合性検査を受けてから、カーネルに読み込まれます。また、コード整合性検査では、管理者特権を持つユーザーが、悪意のあるソフトウェアによって改ざんされたシステム ファイルを実行していないかどうかが検査されます。起動時マルウェア対策のアクティベーション解除 デバイス上で起動時マルウェア対策 (ELAM) がアクティベーション解除済みの場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。

ELAM を有効にした場合、ネットワーク上のコンピュータが起動した後サードパーティ製ドライバが初期化される前に、コンピュータが保護されます。コードの整合性バージョン チェック コードの整合性バージョン チェックで失敗の結果が出た場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。 ブート マネージャ バージョン チェック ブート マネージャ バージョン チェックで失敗の結果が出た場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。 ブート アプリ セキュリティのバージョン番号確認 ブート アプリ セキュリティのバージョン番号が入力された番号と合致しない場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。 ブートマネージャセキュリティのバージョン番号確認 ブート マネージャ セキュリティのバージョン番号が入力された番号と合致しない場合に、侵害デバイス状態としてフラグを立てるには、このオプションを有効にします。 高度な設定 「ソフトウェア バージョン識別子」 セクションで高度な設定を構成するには、このオプションを有効にします。 -

[保存] を選択します。