Android モバイル SSO 認証に Workspace ONE UEM コンソールと Workspace ONE Access コンソールが構成されている場合、VMware Tunnel モバイル アプリケーションがトラフィックを 5262 にルーティングするようにネットワーク トラフィック ルールを構成しました。ユーザーが Android デバイスを使用してシングル サインオンを要求する SAML アプリを起動すると、Tunnel アプリは要求を傍受し、デバイス トラフィック ルールに基づいて証明書プロキシ ポート 5262 へのプロキシ トンネルを確立します。

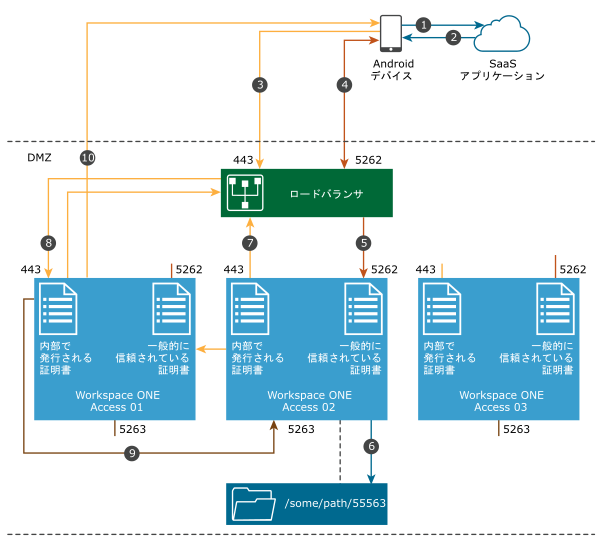

次の図は、証明書プロキシ サービスがポート 5262 とポート 5263 の両方で構成されている場合の認証承認フローを示します。

証明書プロキシ用にポート 5262 とポート 5263 の両方が構成された認証フロー。

- ユーザーが Android モバイル デバイスから SAML アプリを起動します。

- SAML アプリが認証を要求します。

- ポート 443 での Identity Manager 認証はアプリにログインするために必要です。

- ネットワーク トラフィック ルールは、VMware Tunnel アプリがトラフィックを 5262 にルーティングするように構成されています。Tunnel アプリは要求を傍受し、デバイス トラフィック ルールに基づいて証明書プロキシ ポート 5262 へのプロキシ トンネルを確立します。

- ロード バランサがポート 5262 上で SSL パススルーを使用して構成され、クラスタ内のいずれかのノード上の証明書プロキシ ポート 5262 に要求を渡します。

- 証明書プロキシ サービスは要求を受信し、ユーザー証明書を抽出して、要求の送信元ポート番号(たとえばポート 55563)を参照キーに使用してローカル ファイルとして格納します。

- 証明書プロキシ サービスは、ロード バランサのポート 443 での認証のために、要求を Workspace ONE Access に転送します。送信ノードはこの例ではノード 2 です。IP アドレスは X-Forwarded-For ヘッダーに含まれ、元の要求送信元ポート番号の情報(ポート 55563)は RemotePort ヘッダーにあります。

- ロード バランサはロード バランサ ルールに基づいていずれかのノード(この例ではノード 1)のポート 443 に要求を送信します。この要求には、X-Forwarded-For ヘッダーと RemotePort ヘッダーが含まれています。

- ノード 1 の Horizon サービス ポート 443 はノード 2 のポート 5263 の証明書プロキシ サービスと通信し、ここからサービスを /some/path/55563 に転送し、ユーザー証明書を取得して認証を実行します。

- 証明書が取得され、ユーザーが認証されます。