Okta 管理コンソールで iOS および Android デバイスのデバイス信頼を構成します。デバイス信頼設定は Okta ID プロバイダのルーティング ルールと連携して、iOS および Android デバイス上のターゲット アプリケーションから Workspace ONE に認証要求をリダイレクトします。

重要: [アプリケーション] >

アプリ > [ログオン ポリシー] ページで、信頼できるデバイスを許可するアプリのログオン ポリシーも構成している場合は、Okta 管理コンソールの [セキュリティ] > [デバイス信頼] ページの

[デバイス信頼 (Device Trust)] 設定を無効にしないでください。無効にすると、デバイス信頼設定が一貫性のない状態になります。組織のデバイス信頼を無効にするには、最初にデバイス信頼設定を含むアプリのログオン ポリシーをすべて削除し、次に [セキュリティ] > [デバイス信頼] ページでデバイス信頼を無効にします。

手順

- Okta 管理コンソールで、 に移動します。

- 必要に応じて、[iOS デバイス信頼] セクションまたは [Android デバイス信頼] セクションで [編集 (Edit)] をクリックします。

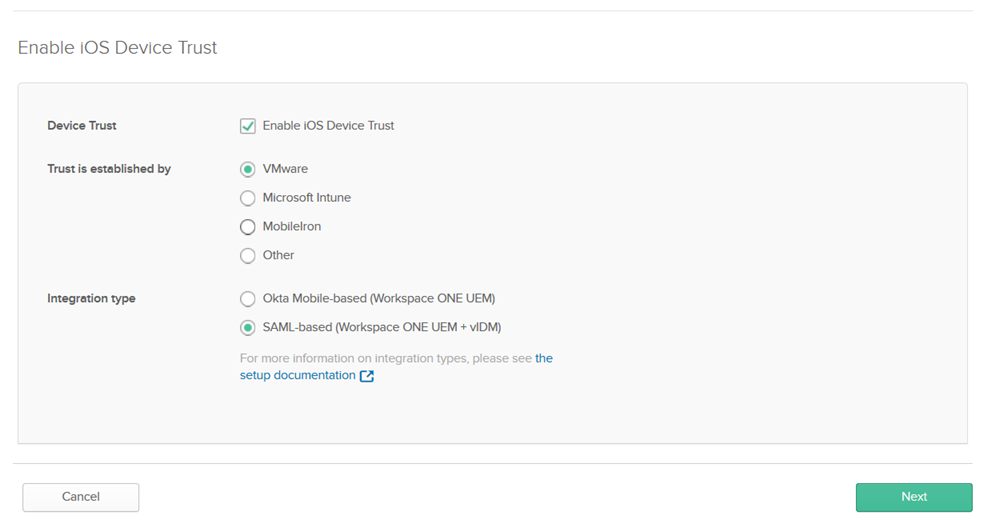

- 必要に応じて、[iOS デバイス信頼を有効化 (Enable iOS Device Trust)] または [Android デバイス信頼を有効化 (Enable Android Device Trust)] を選択します。

- [以下によって信頼を確立 (Trust is established by)] では [VMware] を選択します。

- [統合タイプ (Integration type)] では [SAML ベース (Workspace ONE UEM + vIDM) (SAML-based (Workspace ONE UEM + VIDM))] を選択します。

例:

- [次へ (Next)] をクリックします。

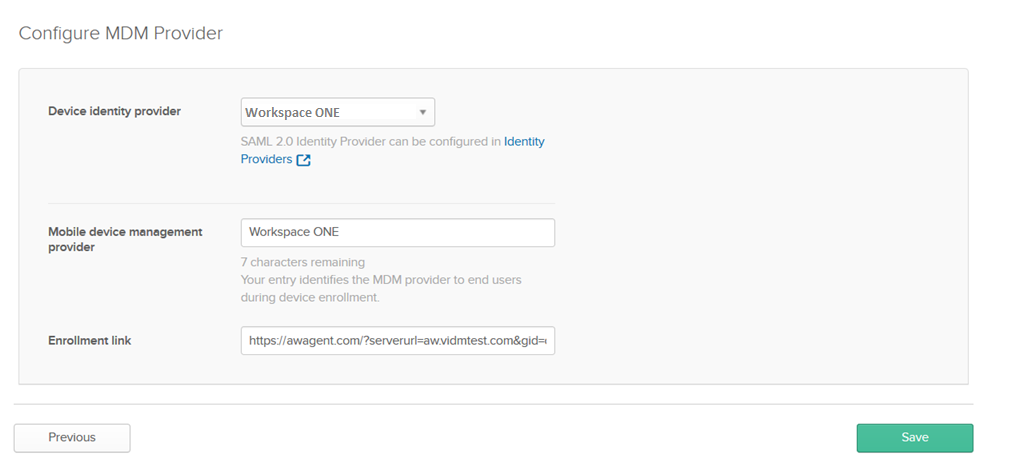

- [デバイス ID プロバイダ (Device Identity provider)] の場合、Okta for VMware Identity Manager で作成した ID プロバイダを選択します。

- (オプション)[モバイル デバイス管理プロバイダ (Mobile device management provider)] テキスト ボックスで、デフォルトの [Workspace ONE] の値を受け入れるか、必要に応じて変更します。

エントリは、デバイスの登録中にエンド ユーザーに対して MDM プロバイダを識別します。

- [登録リンク (Enrollment link)] テキスト ボックスに、管理対象外のデバイスを使用するエンド ユーザーがリダイレクトされる Web アドレスを入力します。たとえば、登録手順が記載されたページまたは Workspace ONE 登録ページにこれらのユーザーを送ることができます。

例:

- [保存 (Save)] をクリックします。