vCenter Single Sign-Onを使用すると、vSphere コンポーネントの安全なトークン メカニズムを介した相互通信が可能になります。

- STS (Security Token Service)。

- トラフィックを保護するための SSL。

- Active Directory または OpenLDAP を介した人間のユーザー認証。

- 証明書を介したソリューション ユーザー認証。

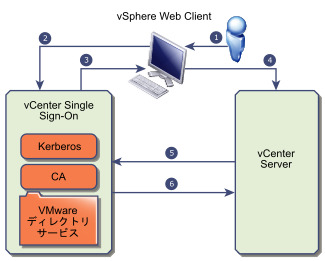

ユーザー(人)の vCenter Single Sign-On ハンドシェイク

次の図に、ユーザー(人)のハンドシェイクを示します。

- ユーザーは、vCenter Serverシステムや別の vCenter サービスにアクセスするためのユーザー名とパスワードで、vSphere Client にログインします。

また、ユーザーはパスワードなしでログインして、[Windows セッション認証を使用してください] チェック ボックスにチェックを付けることができます。

- vSphere Clientは、ログイン情報を vCenter Single Sign-On サービスに渡します。このサービスにより、vSphere Client の SAML トークンがチェックされます。vSphere Client に有効なトークンがある場合、vCenter Single Sign-On により、ユーザーが構成済み ID ソース(Active Directory など)に存在するかどうかがチェックされます。

- ユーザー名のみが使用されている場合は、vCenter Single Sign-Onによってデフォルト ドメイン内がチェックされます。

- ドメイン名がユーザー名に含まれている場合(DOMAIN\user1 または user1@DOMAIN)、vCenter Single Sign-On によってそのドメインがチェックされます。

- ユーザーが ID ソースの認証を受けることができる場合、そのユーザーを vSphere Clientに示すトークンが vCenter Single Sign-On によって返されます。

- vSphere Clientはトークンを vCenter Server システムに渡します。

- vCenter Serverは、トークンが有効で期限切れになっていないことを、vCenter Single Sign-On サーバでチェックします。

- vCenter Single Sign-Onサーバにより、トークンが vCenter Server システムに返され、vCenter Server 認可フレームワークを使用してユーザーのアクセスを許可します。

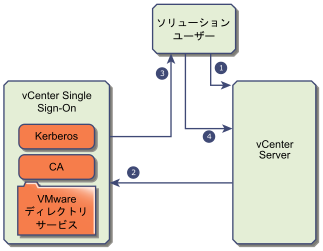

ソリューション ユーザーの vCenter Single Sign-On ハンドシェイク

ソリューション ユーザーは、vCenter Server インフラストラクチャで使用されるサービスのセット(vCenter Server や vCenter Server の拡張機能など)です。VMware の拡張機能や、場合によってはサードパーティ製拡張機能も vCenter Single Sign-Onの認証を受けることができます。

- ソリューション ユーザーが vCenter サービスに接続しようとします。

- ソリューション ユーザーはvCenter Single Sign-Onにリダイレクトされます。ソリューション ユーザーが vCenter Single Sign-Onを初めて使用する場合、有効な証明書を提供する必要があります。

- 証明書が有効であれば、vCenter Single Sign-Onは SAML トークン(ベアラ トークン)をソリューション ユーザーに割り当てます。このトークンは、vCenter Single Sign-Onによって署名されます。

- ソリューション ユーザーは vCenter Single Sign-Onにリダイレクトされ、そのアクセス許可に基づいてタスクを実行できます。

- 次にソリューション ユーザーが認証を受ける必要があるときは、SAML トークンを使用して vCenter Serverにログインできます。

デフォルトでは、起動時に VMCA からソリューション ユーザーに証明書がプロビジョニングされるため、このハンドシェイクは自動的に行われます。会社のポリシーで、サードパーティ CA 署名付き証明書が求められる場合、ソリューション ユーザー証明書をサードパーティ CA 署名付き証明書に置き換えることができます。これらの証明書が有効であれば、vCenter Single Sign-Onは SAML トークンをソリューション ユーザーに割り当てます。vSphere でのカスタム証明書の使用を参照してください。

サポートされている暗号化

最高レベルの暗号化である AES 暗号化がサポートされています。サポートされている暗号化は、vCenter Single Sign-Onが ID ソースとして Active Directory を使用するときにセキュリティに影響します。

また、ESXiホストまたは vCenter Server が Active Directory に参加するときにもセキュリティに影響を与えます。