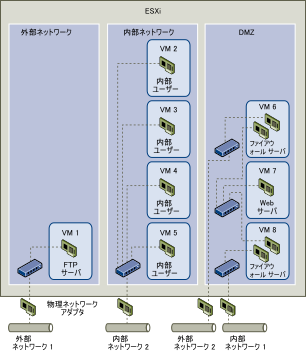

ESXi システムでは、同一のホスト上で、ある仮想マシン グループを内部ネットワークに接続する一方で別のグループを外部ネットワークに接続し、さらにその他のグループを両方に接続する、といったことができるよう設計されています。これは、仮想マシンの隔離という基本に、仮想ネットワークの計画と使用を加えた機能です。

図では、システム管理者が FTP サーバ、内部仮想マシン、DMZ という 3 つの異なる仮想マシンのゾーンにホストを構成しています。各ゾーンのサーバには固有の機能があります。

- FTP サーバ

- 仮想マシン 1 は、FTP ソフトウェアで構成され、ベンダーによりローカライズされたフォームやコラテラルなど、外部リソースとの間で送受信されるデータの保存エリアとして機能します。

- 内部仮想マシン

- 仮想マシン 2 ~ 5 は、内部での使用のために予約されています。これらの仮想マシンは、医療記録、訴訟和解金、詐欺行為調査などの企業のプライベート データを処理および保存します。そのため、システム管理者は、これらの仮想マシンの保護レベルを最高にする必要があります。

- DMZ

- 仮想マシン 6 ~ 8 は、マーケティング グループが企業の外部 Web サイトを公開するときに使用する DMZ として構成されています。

仮想マシンの隔離を利用して、仮想スイッチを正しく構成し、ネットワーク分離を保持すると、システム管理者は同じ ESXi ホスト内に仮想マシンのゾーン 3 つをすべて収容でき、データやリソースの漏出をなくすことができます。

企業は、複数の内部および外部ネットワークを使用して、各仮想マシン グループの仮想スイッチや物理ネットワーク アダプタをほかの仮想マシングループと完全に隔離することで、仮想マシン グループの分離を強化できます。

仮想スイッチが仮想マシンのゾーンにまたがることはないので、システム管理者は、ゾーン間でのパケット漏洩のリスクを削減できます。仮想スイッチは、設計上、別の仮想スイッチにパケットを直接漏洩することはできません。パケットが仮想スイッチ間で送受信されるのは、次の場合だけです。

- 仮想スイッチが、同じ物理 LAN に接続されている。

- 仮想スイッチが、パケットの送受信に使用できる共通の仮想マシンに接続されている。

サンプル構成では、このいずれの条件も発生しません。システム管理者が共通の仮想スイッチ パスが存在しないことを検証する場合は、vSphere Client のネットワーク スイッチ レイアウトを確認すると、可能性のある共有接続点を確認できます。

仮想マシンのリソースを保護するため、システム管理者は、仮想マシンごとにリソース予約および制限を構成し、DoS および DDoS 攻撃のリスクを低減します。システム管理者は、DMZ の前後にソフトウェア ファイアウォールをインストールし、ESXi ホストが物理ファイアウォールの内側に配置されるようにし、ネットワーク ストレージ リソースを構成してそれぞれが独自の仮想スイッチ持つようにすることで、このホストおよび仮想マシンの保護を強化します。