企業ポリシーおよび構成するシステムの要件に応じて、異なるタイプの証明書の置き換えを実行できます。vSphere Client での証明書の置き換え作業は、vSphere Certificate Manager ユーティリティを使用して行うか、インストール製品に組み込まれている CLI を使用して手動で実行できます。

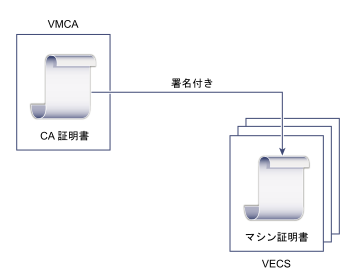

VMware Certificate Authority (VMCA) は、各 vCenter Server 環境に含まれています。VMware 認証局 (VMCA) は、VMCA を認証局として署名した証明書を使用して、各ノード、各 vCenter Server ソリューション ユーザー、および各 ESXi ホストをプロビジョニングします。

デフォルトの証明書は、置き換えることができます。vCenter Server のコンポーネントの場合は、インストール製品に組み込まれているコマンドライン ツール セットを使用できます。いくつかのオプションが用意されています。

VMCA 署名付き証明書による証明書の置き換え

VMCA 証明書の有効期限が切れたか、またはその他の理由でその証明書を置き換える場合は、証明書管理 CLI を使用してその処理を実行することができます。デフォルトでは、VMCA ルート証明書が 10 年後に期限切れになり、VMCA が署名するすべての証明書はルート証明書の有効期限で期限切れになります。つまり、有効期間は最長で 10 年です。

- マシンの SSL 証明書を VMCA 証明書で置き換える

- ソリューション ユーザーの証明書を VMCA 証明書で置き換える

証明書の置き換えの詳細については、「CLI を使用した既存の VMCA 署名証明書の新しい VMCA 署名証明書への置き換え」を参照してください。

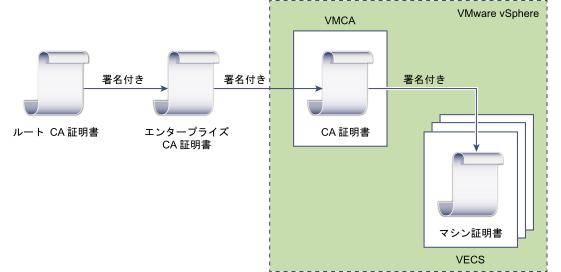

VMCA を中間認証局にする

- カスタム署名証明書による VMCA ルート証明書の置き換えと、すべての証明書の置き換え

- マシンの SSL 証明書を VMCA 証明書で置き換える(複数ノード拡張リンク モード デプロイ)

- ソリューション ユーザー証明書を VMCA 証明書で置き換える(複数ノード拡張リンク モード デプロイ)

証明書の置き換えの詳細については、「CLI を使用して VMCA を中間認証局にする」を参照してください。

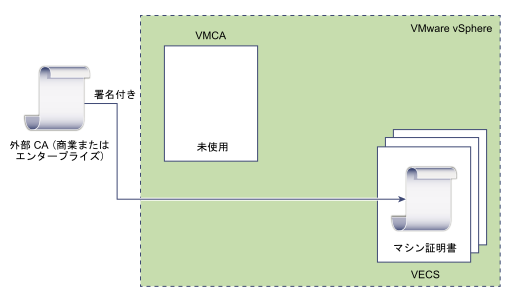

カスタム証明書による VMCA 署名付き証明書の置き換え

既存の VMCA 署名付き証明書は、カスタム証明書と置き換えることができます。この方法を使用する場合は、証明書のプロビジョニングと監視については、すべて自己責任となります。

- カスタム証明書によるマシン SSL 証明書の置き換え

- カスタム証明書によるソリューション ユーザー証明書の置き換え

証明書の置き換えの詳細については、「CLI を使用したカスタム証明書による証明書の置き換え」を参照してください。

vSphere Client を使用して、マシン SSL 証明書(カスタム)の CSR を生成し、証明書が CA から返された後で置き換えることもできます。vSphere Client(カスタム証明書)を使用したマシン SSL 証明書の証明書署名リクエストの生成を参照してください。

ハイブリッド アプローチを使用した証明書の展開

ハイブリッド アプローチでは、証明書の一部は VMCA で提供し、インフラストラクチャのその他の部分にはカスタム証明書を使用することができます。たとえば、ソリューション ユーザーの証明書は vCenter Single Sign-On への認証でのみ使用されるため、VMCA でそれらの証明書をプロビジョニングすることを検討してください。マシンの SSL 証明書をカスタム証明書と置き換え、すべての SSL トラフィックを保護します。

多くの場合、企業ポリシーでは中間 CA が許可されていません。そのような場合は、ハイブリッド デプロイが適切なソリューションとなります。これにより、置き換える証明書の数は最小限に抑えられ、すべてのトラフィックが保護されます。ハイブリッド デプロイでは、内部のトラフィック、つまりソリューション ユーザーのトラフィックにのみデフォルトの VMCA 署名付き証明書が使用されます。

詳細については、「New Product Walkthrough - Hybrid vSphere SSL Certificate Replacement」というブログ記事 (http://vmware.com/go/hybridvmca) を参照してください。

ESXi 証明書の置き換え

ESXi ホストの場合は、vSphere Client から証明書のプロビジョニング処理を変更することができます。詳細については、『vSphere のセキュリティ』を参照してください。

| オプション | 説明 |

|---|---|

| VMware 認証局モード(デフォルト) | vSphere Client からの証明書を更新する場合、VMCA はホストの証明書を発行します。VMCA ルート証明書を変更して証明書チェーンを含めるようにする場合、ホストの証明書には完全な証明書チェーンが含められます。 |

| カスタム認証局モード | VMCA によって署名または発行されていない証明書を、手動で更新して使用することができます。 |

| サムプリント モード | 更新中に 5.5 証明書を維持するために使用できます。このモードは、デバッグ状況のときに一時的にのみ使用してください。 |