vCenter Single Sign-On を使用すると、vSphere コンポーネントの安全なトークン メカニズムを介した相互通信が可能になります。

- 外部 ID プロバイダ フェデレーションまたは vCenter Server 組み込み ID プロバイダを介したユーザーの認証。組み込み ID プロバイダでは、ローカル アカウント、Active Directory または OpenLDAP、統合 Windows 認証 (IWA)、その他の認証メカニズム(スマート カードおよび RSA SecurID)がサポートされます。

- 証明書を介したソリューション ユーザー認証。

- Security Token Service (STS)。

- トラフィックを保護するための SSL。

vCenter Server の組み込み ID プロバイダ

vCenter Server には、組み込みの ID プロバイダが含まれています。デフォルトでは、vCenter Server では ID ソースとして vsphere.local ドメインが使用されます。ただし、ドメインはインストール時に変更できます。LDAP/S、OpenLDAP/S、または統合 Windows 認証 (IWA) を使用して、vCenter Server 組み込み ID プロバイダが ID ソースとして Active Directory (AD) を使用するように構成できます。この設定では、ユーザーは AD アカウントを使用して vCenter Server にログインできます。

vCenter Server と外部 ID プロバイダ

vSphere 7.0 以降では、フェデレーション認証を使用して外部 ID プロバイダの vCenter Server を構成できます。この設定では、vCenter Server を ID プロバイダとして置き換えます。

vSphere は、次の ID プロバイダをサポートしています。

- vSphere 7.0 以降:Active Directory フェデレーション サービス (AD FS)

- vSphere 8.0 Update 1 以降:Okta

- vSphere 8.0 Update 2 以降:Microsoft Entra ID(旧称 Azure AD)

- vSphere 8.0 Update 3 以降:PingFederate

外部 ID プロバイダを使用するように vSphere を構成すると、外部 ID プロバイダは vCenter Server の代わりに ID ソースと通信します。

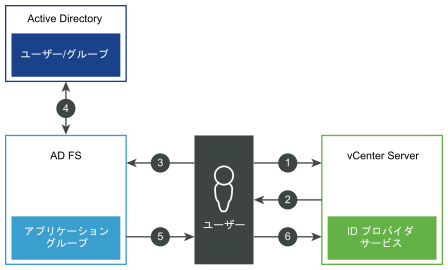

vCenter Server ID プロバイダ フェデレーション認証を使用したユーザー ログイン

外部 ID プロバイダを使用して vCenter Server で認証する場合、vCenter Server はログイン要求を外部 ID プロバイダにリダイレクトします。外部 ID プロバイダは、ディレクトリ サービスを使用してユーザーを認証し、ユーザーのログインに使用する vCenter Server のトークンを発行します。

たとえば、次の図は、AD FS を使用した vCenter Server ID プロバイダ フェデレーションのユーザー ログイン フローの詳細を示しています。

vCenter Server、AD FS、および Active Directory は、次のようにやりとりを行います。

- ユーザーが vCenter Server のトップ ページでユーザー名を入力することで、フローが開始されます。

- ユーザー名がフェデレーション ドメイン用の場合、vCenter Server は認証要求を AD FS にリダイレクトします。

- 必要に応じて、Active Directory 認証情報を使用してログインするようにユーザーに求めます。

- AD FS が Active Directory を使用してユーザーを認証します。

- AD FS が Active Directory からのグループ情報を含むセキュリティ トークンを発行します。

- vCenter Server がトークンを使用してユーザーをログインさせます。

外部 ID プロバイダにアクセスできない場合、ログイン プロセスは vCenter Server のトップ ページに戻り、適切な情報メッセージが表示されます。ユーザーは、引き続き vsphere.local ID ソースのローカル アカウントを使用してログインできます。

vCenter Server と Okta、Microsoft Entra ID、PingFederate との間の相互作用は、AD FS の場合と同様ですが、vCenter Server では VMware Identity Services が使用される点が異なります。VMware Identity Services の認証プロセスを参照してください。

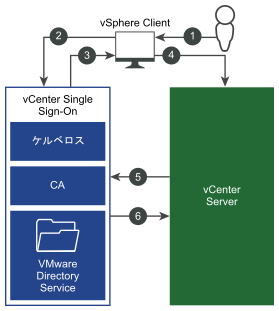

vCenter Server 組み込み ID プロバイダを使用したユーザー ログイン

次の図に、vCenter Server が ID プロバイダとして機能する場合のユーザー ログイン フローを示します。

- ユーザーは、vCenter Server システムや別の vCenter サービスにアクセスするためのユーザー名とパスワードで、vSphere Client にログインします。

- vSphere Client は、ログイン情報を vCenter Single Sign-On サービスに渡します。このサービスにより、vSphere Client の SAML トークンがチェックされます。vSphere Client に有効なトークンがある場合、vCenter Single Sign-On により、ユーザーが構成済み ID ソース(Active Directory など)に存在するかどうかがチェックされます。

- ユーザー名のみが使用されている場合は、vCenter Single Sign-On によってデフォルト ドメイン内がチェックされます。

- ドメイン名がユーザー名に含まれている場合(DOMAIN\user1 または user1@DOMAIN)、vCenter Single Sign-On によってそのドメインがチェックされます。

- ユーザーが ID ソースの認証を受けることができる場合、そのユーザーを vSphere Client に示すトークンが vCenter Single Sign-On によって返されます。

- vSphere Client はトークンを vCenter Server システムに渡します。

- vCenter Server は、トークンが有効で期限切れになっていないことを、vCenter Single Sign-On サーバでチェックします。

- vCenter Single Sign-On サーバにより、トークンが vCenter Server システムに返され、vCenter Server 認可フレームワークを使用してユーザーのアクセスを許可します。

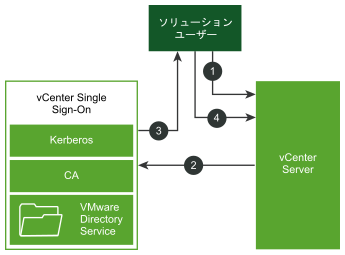

ソリューション ユーザーのログイン

ソリューション ユーザーとは、vCenter Server インフラストラクチャで使用されるサービスのセット(vCenter Server の拡張機能など)です。VMware の拡張機能や、場合によってはサードパーティ製拡張機能も vCenter Single Sign-On の認証を受けることができます。

次の図に、ソリューション ユーザーのログイン フローを示します。

- ソリューション ユーザーが vCenter Server サービスへの接続を試みます。

- ソリューション ユーザーは vCenter Single Sign-On にリダイレクトされます。ソリューション ユーザーが vCenter Single Sign-On を初めて使用する場合、有効な証明書を提供する必要があります。

- 証明書が有効であれば、vCenter Single Sign-On は SAML トークン(ベアラ トークン)をソリューション ユーザーに割り当てます。このトークンは、vCenter Single Sign-On によって署名されます。

- ソリューション ユーザーは vCenter Single Sign-On にリダイレクトされ、そのアクセス許可に基づいてタスクを実行できます。

次にソリューション ユーザーが認証を受ける必要があるときは、SAML トークンを使用して vCenter Server にログインできます。

デフォルトでは、起動時に VMCA からソリューション ユーザーに証明書がプロビジョニングされるため、このハンドシェイクは自動的に行われます。会社のポリシーで、サードパーティ CA 署名付き証明書が求められる場合、ソリューション ユーザー証明書をサードパーティ CA 署名付き証明書に置き換えることができます。これらの証明書が有効であれば、vCenter Single Sign-On は SAML トークンをソリューション ユーザーに割り当てます。Certificate Manager を使用したソリューション ユーザー証明書のカスタム証明書への置き換えを参照してください。

vSphere でサポートされる暗号化

最高レベルの暗号化である AES 暗号化がサポートされています。サポートされている暗号化は、vCenter Single Sign-On が ID ソースとして Active Directory を使用するときにセキュリティに影響します。

また、ESXi ホストまたは vCenter Server が Active Directory に参加するときにもセキュリティに影響を与えます。