vCenter Server ID プロバイダ フェデレーションを適切に設定するには、実行される通信フローを理解しておく必要があります。

AD FS、Microsoft Entra ID(旧称 Azure AD)、Okta、または PingFederate に vCenter Server ID プロバイダ フェデレーションを構成できます。

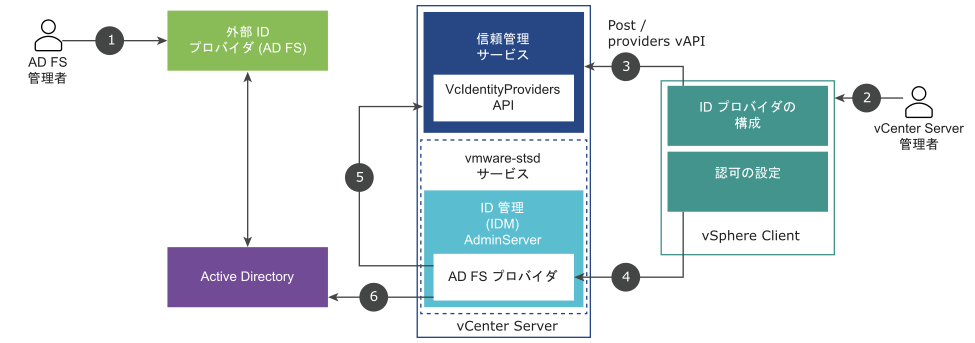

AD FS の vCenter Server ID プロバイダ フェデレーション構成プロセス フロー

次の図に、AD FS vCenter Server ID プロバイダ フェデレーションを構成するときに発生するプロセス フローを示します。

vCenter Server、AD FS、Active Directory は、次のように相互作用します。

- AD FS 管理者が vCenter Server 用に AD FS OIDC アプリケーションを構成します。

- vCenter Server 管理者が vSphere Client を使用して vCenter Server にログインします。

- vCenter Server 管理者が vCenter Server に AD FS ID プロバイダを追加し、Active Directory ドメインに関する情報も入力します。

vCenter Server は、AD FS サーバの Active Directory ドメインへの LDAP 接続を確立するためにこの情報を必要とします。この接続を使用して vCenter Server はユーザーとグループを検索し、次の手順で vCenter Server ローカル グループに追加します。詳細については、この後の「Active Directory ドメインの検索」セクションを参照してください。

- vCenter Server 管理者が vCenter Server での AD FS ユーザーの認可権限を設定します。

- AD FS プロバイダが VcIdentityProviders API にクエリを発行して、Active Directory ソースの LDAP 接続情報を取得します。

- AD FS プロバイダがクエリで得られたユーザーまたはグループを Active Directory 内で検索して、認可の設定を完了します。

Active Directory ドメインの検索

vSphere Client の [メイン ID プロバイダの設定] ウィザードを使用して、AD FS を vCenter Server の外部 ID プロバイダとして設定します。設定プロセスの一部として、ユーザーとグループの識別名 (DN) 情報を含む、Active Directory ドメインに関する情報を入力する必要があります。認証のために AD FS を設定するには、この Active Directory 接続情報が必要です。この接続は、Active Directory のユーザー名とグループを検索して vCenter Server のロールおよび権限にマッピングするために必要です。また、Active Directory ユーザーの認証には AD FS が使用されます。[メイン ID プロバイダの設定] ウィザードのこの手順では、LDAP を介した Active Directory の ID ソースは作成されません。代わりに vCenter Server はこの情報を使用して、Active Directory ドメインでユーザーとグループを検索できるように、このドメインに対して検索が可能な有効な接続を確立します。

次の識別名 (DN) エントリを使用する例を考えます。

- ユーザーのベース識別名 (DN):cn=Users,dc=corp,dc=local

- グループのベース識別名 (DN):dc=corp,dc=local

- ユーザー名:cn=Administrator,cn=Users,dc=corp,dc=local

[email protected] ユーザーが [email protected] グループのメンバーである場合、vCenter Server 管理者はウィザードでこの情報を入力することにより、[email protected] グループを検索して見つけ、それを vCenter Server [email protected] グループに追加できます。その結果、[email protected] ユーザーにはログイン時に vCenter Server の管理者権限が付与されます。

vCenter Server では、Active Directory ユーザーおよびグループのグローバル権限の設定にもこの検索プロセスが使用されます。グローバル権限を設定する場合でもユーザーまたはグループを追加する場合でも、[ドメイン] ドロップダウン メニューから AD FS ID プロバイダに入力したドメインを選択し、Active Directory ドメインからユーザーおよびグループを検索して選択します。

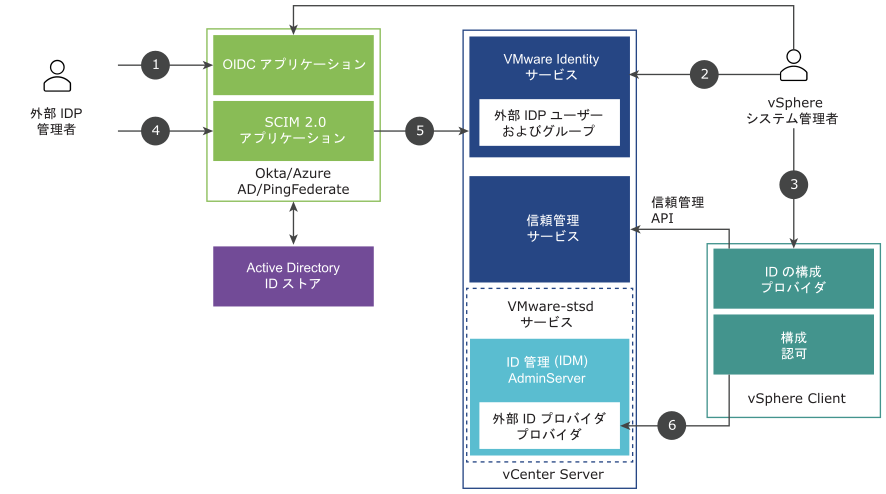

VMware Identity Services を使用した vCenter Server ID プロバイダ フェデレーションの構成プロセス フロー

Okta、Microsoft Entra ID、および PingFederate を構成するには、VMware Identity Services を使用します。次の図に、VMware Identity Services を使用して vCenter Server ID プロバイダ フェデレーションを構成するときに発生するプロセス フローを示します。

vCenter Server、VMware Identity Services、および Active Directory は、次のように相互作用します。

- 外部 IDP 管理者が vCenter Server 用に OIDC アプリケーションを構成します。

- vCenter Server 管理者が、vSphere Client を使用して vCenter Server にログインし、ID プロバイダを vCenter Server に追加し、ドメイン情報も入力します。

- vCenter Server 管理者が、手順 2 で作成した OIDC アプリケーションに追加するために、リダイレクト URI(vSphere Client の ID プロバイダ構成ページから取得)を ID プロバイダ管理者に提供します。

- 外部 IDP 管理者は SCIM 2.0 アプリケーションを構成します。

- 外部 IDP 管理者が SCIM 2.0 アプリケーションにユーザーとグループを割り当てて、ユーザーとグループを vCenter Server にプッシュします。

- vCenter Server 管理者が vCenter Server での外部 IDP ユーザーの認可権限を設定します。

外部 IDP ユーザーおよびグループ

外部 ID プロバイダはユーザーおよびグループに対してクロスドメイン ID 管理 (SCIM) のシステムを使用するため、これらのユーザーとグループは vCenter Server に配置されます。権限の割り当てなどを行うために外部 ID プロバイダ内のユーザーとグループを検索する場合、検索は vCenter Server でローカルに実行されます。

vCenter Server では、外部 IDP ユーザーおよびグループのグローバル権限の設定にもこの検索プロセスが使用されます。グローバル権限の構成とユーザーまたはグループの追加のいずれを行う場合でも、[ドメイン] ドロップダウン メニューから ID プロバイダに入力したドメインを選択し、ドメインからユーザーおよびグループを検索して選択します。