vSphere 信頼機関 サービス、少なくとも 1 台の外部 KMIP 準拠のキー サーバ、vCenter Server システム、および ESXi ホストが信頼済みインフラストラクチャの機能を提供します。

信頼済みインフラストラクチャについて

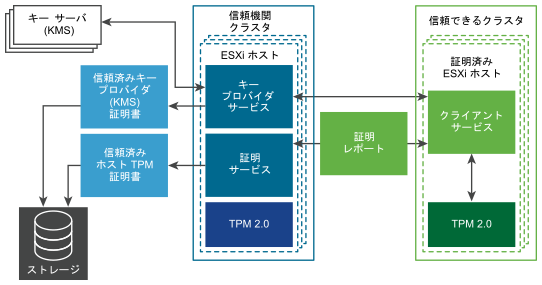

信頼済みインフラストラクチャは、少なくとも 1 つの vSphere Trust Authority クラスタ、1 つ以上の信頼済みクラスタ、および少なくとも 1 台の外部 KMIP 準拠のキー サーバで構成されます。各クラスタには、次の図に示すように、特定の vSphere 信頼機関 サービスを実行する ESXi ホストが含まれています。

Trust Authority クラスタを構成すると、次の 2 つのサービスが有効になります。

- 証明サービス

- キー プロバイダ サービス

vSphere 信頼機関 を構成すると、信頼済みクラスタ内の ESXi ホストは、証明サービスと通信します。キー プロバイダ サービスは、信頼済みホストと 1 つ以上の信頼済みキー プロバイダの間に介入します。

vSphere 信頼機関 証明サービスについて

証明サービスは、信頼済みクラスタ内のリモート ESXi ホストのバイナリおよび構成状態を記述するアサーションを含む署名付きドキュメントを生成します。証明サービスは、Trusted Platform Module (TPM) 2.0 チップを使用して ESXi ホストの状態を証明し、ソフトウェアの測定およびレポート作成の基盤として使用します。リモート ESXi ホストでの TPM では、ソフトウェア スタックを測定し、構成データを証明サービスに送信します。証明サービスは、ソフトウェア測定の署名を、以前に構成された認証済みの TPM 保証キー (EK) に関連付けられることを確認します。証明サービスによって、ソフトウェア測定が以前に付与された ESXi イメージのいずれかに一致することも確認されます。証明サービスでは、ESXi ホストに発行する JSON Web Token (JWT) に署名し、ESXi ホストの ID、有効性、および構成に関するアサーションを提供します。

vSphere 信頼機関 キー プロバイダ サービスについて

キー プロバイダ サービスによって、vCenter Server および ESXi ホストが直接キー サーバの認証情報を要求する必要がなくなります。vSphere 信頼機関 では、ESXi ホストが暗号化キーにアクセスできるように、キー プロバイダ サービスで認証する必要があります。

キー プロバイダ サービスをキー サーバに接続するには、Trust Authority 管理者が信頼設定を行う必要があります。ほとんどの KMIP 準拠サーバでは、信頼の構成には、クライアントおよびサーバ証明書の構成が含まれます。

キー プロバイダ サービスは、キーが ESXi 信頼済みホストのみにリリースされるようにキー サーバのゲートキーパーとして機能します。キー プロバイダ サービスでは、信頼済みキー プロバイダの概念を基に、他のデータセンターのソフトウェア スタックにはキー サーバの詳細を表示しません。信頼済みキー プロバイダはそれぞれが 1 つの設定済みプライマリ暗号化キーを持ち、1 台以上のキー サーバを参照します。キー プロバイダ サービスでは、いくつかの信頼済みキー プロバイダを設定できます。たとえば、組織内の部門ごとに個別の信頼済みキー プロバイダを割り当てることができます。信頼済みキー プロバイダはそれぞれ異なるプライマリ キーを使用しますが、同じバッキング キー サーバを参照できます。

信頼済みキー プロバイダを作成すると、キー プロバイダ サービスが ESXi 信頼済みホストからの要求を受け入れ、その信頼済みキー プロバイダに対して暗号化操作を実行できます。

ESXi 信頼済みホストが信頼済みキー プロバイダに対して操作を要求すると、キー プロバイダ サービスは、暗号化キーを取得する ESXi ホストが証明されていることを確認します。すべてのチェックが正常に終了すると、ESXi 信頼済みホストは、キー プロバイダ サービスから暗号化キーを受け取ります。

vSphere 信頼機関 で使用されるポート

vSphere 信頼機関 サービスは、ESXi ホストのリバース プロキシの背後にある接続を待機します。すべての通信は、ポート 443 で HTTPS を介して行われます。

vSphere 信頼機関 の信頼済みホストについて

ESXi 信頼済みホストは、信頼済みキー プロバイダを使用して暗号化操作を実行するように構成されます。ESXi 信頼済みホストは、キー プロバイダ サービスおよび証明サービスと通信することでキー操作を実行します。認証と認可では、ESXi 信頼済みホストは証明サービスから取得したトークンを使用します。有効なトークンを取得するには、信頼済み ESXi ホストが証明サービスを正常に証明する必要があります。このトークンには、ESXi 信頼済みホストが信頼済みキー プロバイダへのアクセスを許可されているかどうかを判断するために使用される特定の要求が含まれます。

vSphere 信頼機関 とキー サーバの要件

vSphere 信頼機関 では、少なくとも 1 台のキー サーバを使用する必要があります。以前の vSphere リリースでは、キー サーバはキー管理サーバまたは KMS と呼ばれていました。現在、vSphere Virtual Machine Encryption は KMIP 1.1 準拠のキー サーバをサポートしています。

vSphere 信頼機関 の構成および状態情報の保存方法

vCenter Server は、主に vSphere 信頼機関 の構成および状態情報のためのパススルー サービスです。ほとんどの vSphere 信頼機関 の構成および状態の情報は、ConfigStore データベース内の ESXi ホストに保存されます。一部の状態情報は vCenter Server データベースにも格納されます。

vSphere 信頼機関 と vCenter Server を統合する方法

Trust Authority クラスタおよび信頼済みクラスタを管理するために、個別の vCenter Server インスタンスを構成します。vSphere 信頼機関 の設定を参照してください。

信頼済みクラスタでは、vCenter Server は Trust Authority API 呼び出しを管理し、それらを ESXi ホストに渡します。vCenter Server は、信頼済みクラスタ内のすべての ESXi ホストに API 呼び出しを複製します。

vSphere 信頼機関 を最初に構成した後、Trust Authority クラスタまたは信頼済みクラスタで ESXi ホストを追加または削除できます。vSphere 信頼機関 ホストの追加と削除を参照してください。