ESXi ホストを証明するように vSphere 信頼機関 サービスを設定すると、そのホストは信頼された暗号化操作を実行できるようになります。

vSphere 信頼機関 は ESXi ホストのリモート証明を使用して、起動されたソフトウェアの信頼性を証明します。証明では、ESXi ホストで実行されているソフトウェアが VMware の認証済みソフトウェア、または VMware によって署名されているパートナー ソフトウェアであることが検証されます。証明には、ESXi ホストに取り付けられた Trusted Platform Module (TPM) 2.0 チップに基づく測定値が使用されます。vSphere 信頼機関 では、ESXi は証明されるまで、暗号化キーにアクセスしたり暗号化操作を実行したりできません。

vSphere 信頼機関 用語集

vSphere 信頼機関 では独自の用語と定義が使用されており、これらを理解することが重要です。

| 用語 | 定義 |

|---|---|

| VMware vSphere ® 信頼機関™ | 信頼済みインフラストラクチャを有効にする一連のサービスを指定します。ESXi ホストで実行されているソフトウェアが信頼済みであることを確認し、信頼された ESXi ホストに対してのみ暗号化キーをリリースすることに責任を負います。 |

| vSphere 信頼機関のコンポーネント | vSphere 信頼機関のコンポーネントは次のとおりです。

|

| 証明サービス | リモート ESXi ホストの状態を証明します。TPM 2.0 を使用して信頼のハードウェア ルートを確立し、管理者が承認した ESXi バージョンのリストにソフトウェア測定値を照合して検証します。 |

| キー プロバイダ サービス | 1 台以上のキー サーバをカプセル化し、仮想マシンを暗号化するときに指定できる信頼済みキー プロバイダを公開します。現在、キー サーバは KMIP プロトコルに限定されています。 |

| 信頼済みインフラストラクチャ | 信頼済みインフラストラクチャは、以下の要素から構成されています。

注: 信頼機関クラスタと信頼済みクラスタには、別の

vCenter Server システムを使用する必要があります。

|

| 信頼機関クラスタ | vSphere 信頼機関コンポーネント(証明サービスおよびキー プロバイダ サービス)を実行する ESXi ホストの vCenter Server クラスタで構成されます。 |

| 信頼機関ホスト | vSphere 信頼機関コンポーネント(証明サービスおよびキー プロバイダ サービス)を実行する ESXi ホスト。 |

| 信頼できるクラスタ | 信頼機関クラスタによってリモートから証明された信頼済み ESXi ホストの vCenter Server クラスタで構成されています。厳格に要求されているわけではありませんが、キー プロバイダ サービスを構成すると、信頼済みクラスタによって得られる価値が大幅に向上します。 |

| 信頼済みホスト | 信頼機関クラスタの証明サービスによってソフトウェアが検証された ESXi ホスト。このホストでは、信頼機関クラスタのキー プロバイダ サービスによって公開されたキー プロバイダを使用して暗号化できるワークロード仮想マシンが実行されます。 |

| 仮想マシンの vSphere 暗号化 | vSphere 仮想マシンの暗号化を使用すると、暗号化された仮想マシンを作成したり、既存の仮想マシンを暗号化したりできます。vSphere 仮想マシンの暗号化は vSphere 6.5 で導入されました。キー プロバイダによる暗号化キーの処理方法の違いについては、vSphere 暗号化キーとキー プロバイダを参照してください。 |

| 信頼済みキー プロバイダ | キー サーバ上の単一の暗号化キーをカプセル化するキー プロバイダ。暗号化キーへのアクセスには、ESXi ソフトウェアが信頼済みホストで検証されていることを証明サービスが確認することが必要です。 |

| 標準のキー プロバイダ | キー サーバから直接暗号化キーを取得し、データセンター内の必要なホストにキーを配布するキー プロバイダ。以前の vSphere では KMS クラスタと呼ばれていました。 |

| キー サーバ | キー プロバイダに関連付けられている KMIP キー管理サーバ (KMS)。 |

| ワークロード vCenter Server | 1 つ以上の信頼済みクラスタを管理し、設定するために使用される vCenter Server。 |

vSphere 信頼機関 の基本

vSphere 信頼機関 を使用すると、次のことを実行できます。

- ESXi ホストに信頼のハードウェア ルートとリモート証明機能を提供する

- 証明された ESXi ホストにのみキーをリリースすることにより、暗号化キーの管理を制限する

- 信頼を管理するための安全性の高い管理環境を作成する

- 複数のキー サーバの管理を一元化する

- 仮想マシンで引き続き実行する暗号化操作で、暗号化キー管理のレベルを強化する

vSphere 6.5 および 6.7 での仮想マシンの暗号化では、vCenter Server を使用してキー サーバから暗号化キーを取得し、必要に応じて ESXi ホストにプッシュします。vCenter Server は、VMware Endpoint Certificate Store (VECS) に保存されているクライアントとサーバの証明書を使用して、キー サーバで認証します。キー サーバから送信される暗号化キーは、vCenter Server のメモリを介して必要な ESXi ホストに渡されます(送信時のデータ暗号化には TLS が使用されます)。さらに、vSphere は vCenter Server での権限の検証によりユーザー権限を検証し、キー サーバのアクセスを制限します。このアーキテクチャはセキュリティで保護されていますが、vCenter Server の侵害、悪意のある vCenter Server 管理者、管理または設定のエラーによるシークレットの漏洩や盗難の可能性については対処しません。

vSphere 7.0 以降では、vSphere 信頼機関 によってこれらの問題に対処しています。安全で管理可能な ESXi ホストのセットで構成された、信頼できるコンピューティング ベースを作成できます。vSphere 信頼機関 は、信頼する ESXi ホスト用のリモート証明サービスを実装します。さらに、vSphere 信頼機関 では TPM 2.0 証明のサポート(6.7 リリースから vSphere に追加)が進歩し、暗号化キーに対するアクセス制限が実装されたため、仮想マシンのワークロード シークレットの保護が強化されました。また、vSphere 信頼機関 では、認証された信頼機関管理者のみが vSphere 信頼機関 サービスを設定し、信頼機関ホストを設定することができます。信頼機関管理者には、vSphere 管理者ユーザーと同じユーザー、または別のユーザーを指定できます。

したがって、vSphere 信頼機関 では、次のような機能により、安全性が高いセキュアな環境でワークロードを実行できます。

- 改ざんの検出

- 権限のない変更の禁止

- マルウェアおよび変更の阻止

- 機密性の高いワークロードは、検証済みの安全なハードウェアおよびソフトウェア スタックでのみ実行されるように制限

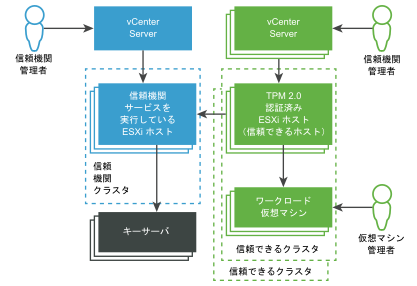

vSphere 信頼機関 アーキテクチャ

次の図に、vSphere 信頼機関 アーキテクチャを簡略化して示します。

図の中の要素

- vCenter Server システム

それぞれ別の vCenter Server システムが信頼機関クラスタと信頼済みクラスタを管理します。

- 信頼機関クラスタ

vSphere 信頼機関 コンポーネントが実行される ESXi ホストから構成されます。

- キー サーバ

暗号化操作の実行時にキー プロバイダ サービスによって使用される暗号化キーを格納します。キー サーバは、vSphere 信頼機関 の外部にあります。

- 信頼済みクラスタ

TPM を使用してリモートで証明され、暗号化されたワークロードを実行する ESXi 信頼済みホストで構成されます。

- 信頼機関管理者

vCenter Server TrustedAdmins グループのメンバーである管理者。信頼済みインフラストラクチャを設定します。

vSphere 信頼機関 では、信頼機関管理者の指定方法に柔軟性が得られます。この図の信頼機関管理者は、それぞれ別のユーザーにすることができます。また、vCenter Server システム全体にリンクされた認証情報を使用して、信頼機関管理者を同じユーザーにすることも可能です。その場合は、同じユーザー、同じ TrustedAdmins グループになります。

- 仮想マシン管理者

信頼済みホスト上の暗号化されたワークロード仮想マシンを管理する権限が付与された管理者。