仮想マシンは、アプリケーションやゲスト OS が実行する論理コンテナです。設計上、すべての VMware 仮想マシンはそれぞれ分離されています。この分離により、複数の仮想マシンがハードウェアを共有しながら、安全に実行でき、パフォーマンスに影響することなくハードウェアにアクセスできます。

仮想マシンのゲスト OS でシステム管理者権限を持つユーザーでも、ESXi システム管理者により明示的に権限が付与されていない限り、この分離のレイヤーに違反して、別の仮想マシンにアクセスすることはできません。仮想マシンが分離されていると、仮想マシンで実行するゲスト OS で障害が発生した場合でも、同じホスト上にあるほかの仮想マシンは継続して動作します。ユーザーは引き続き他の仮想マシンにアクセスすることができ、他の仮想マシンのパフォーマンスは影響を受けません。

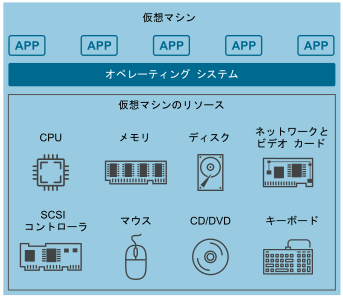

仮想マシンは、同じハードウェアで実行している他の仮想マシンとは分離されています。仮想マシンは、CPU、メモリ、I/O デバイスなどの物理的なリソースを共有しますが、個々の仮想マシンのゲスト OS は利用可能な仮想デバイスしか検出できません。

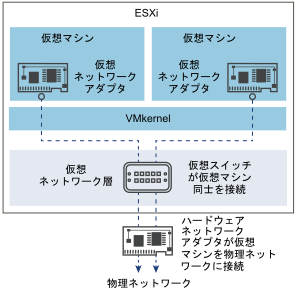

VMkernel はすべての物理リソースを仲介します。すべての物理ハードウェアへのアクセスは VMkernel を介して行われるため、仮想マシンはこの分離レベルを回避できません。

物理マシンがネットワーク カードを介してネットワークのほかのマシンと通信するように、仮想マシンは仮想スイッチを介して同じホストで実行するほかの仮想マシンと通信します。さらに、仮想マシンは物理ネットワーク アダプタを介して、ほかの ESXi ホスト上の仮想マシンを含む、物理ネットワークと通信します。

仮想ネットワークも仮想マシンの分離の影響を受けます。

- 仮想マシンがほかの仮想マシンと仮想スイッチを共有しない場合、ホスト内の仮想マシンから完全に分離されます。

- 物理ネットワーク アダプタが仮想マシンに構成されていない場合、仮想マシンは完全に分離されます。これには物理または仮想ネットワークからの分離が含まれます。

- 仮想マシンのセキュリティは、ファイアウォール、アンチウイルス ソフトウェアなどを使用してネットワークから保護されていれば、物理マシンのセキュリティと同レベルになります。

リソース予約と制限をホストで設定することで、仮想マシンの保護を強化できます。たとえば、リソースの割り当てを使用して、仮想マシンがホストの CPU リソースの少なくとも 10 パーセントを使用しても、その使用量が 20 パーセントを超えないように仮想マシンを構成できます。

リソース予約および制限を設定すると、別の仮想マシンが共有ハードウェアのリソースを大量に使用した時に生じる場合がある、仮想マシンのパフォーマンス低下を阻止します。たとえば、ホストのいずれかの仮想マシンが、サービス拒否 (DoS) 攻撃により機能できなくなっても、そのマシンのリソース制限により、ほかの仮想マシンに影響を及ぼすほどのハードウェア リソースを使用する攻撃を防ぐことができます。同様に、各仮想マシンのリソース予約により、DoS 攻撃のターゲットにされた仮想マシンに多くのリソースが要求された場合でも、ほかのすべての仮想マシンは、十分なリソースを使用できます。

デフォルトでは、ESXi はリソースの一定割合をその他のシステム コンポーネントで使用するように確保しながら、使用可能なホスト リソースを仮想マシンに均等に配分する分散アルゴリズムを適用して、リソース予約の形式を割り当てます。このデフォルト動作により、DoS および分散型サービス拒否 (DDoS) 攻撃からある程度は自然に保護されます。特定のリソース予約および制限が個別に設定されるとデフォルトの動作をカスタマイズできるので、仮想マシンの構成全体で均等配分しないように設定できます。