캐스케이드 배포 모델 아키텍처에는 별도 역할을 갖는 2개의 VMware Tunnel 인스턴스가 포함됩니다. 캐스케이드 모드에서 프론트엔드 서버는 DMZ에 상주하며 내부 네트워크의 백엔드 서버와 통신합니다.

애플리케이션별 Tunnel 구성 요소만 캐스케이드 배포 모델을 지원합니다. 프록시 구성 요소만 사용하는 경우 릴레이 끝점 모델을 사용해야 합니다. 자세한 내용은 릴레이 끝점 배포 모드를 참조하십시오.

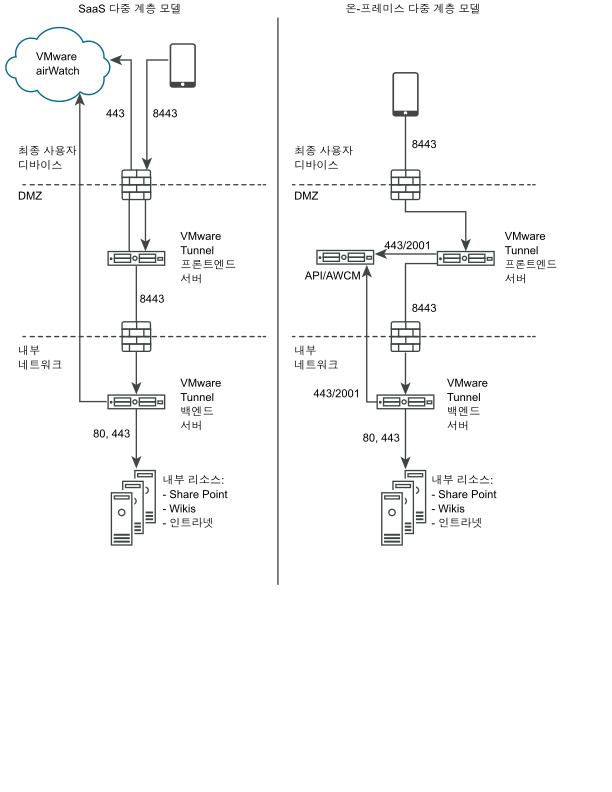

디바이스는 구성된 포트를 통해 구성된 호스트 이름을 사용하여 캐스케이드 모드의 프론트엔드 서버에 액세스합니다. 프론트엔드 서버에 액세스하기 위한 기본 포트는 포트 8443입니다. 캐스케이드 모드의 백엔드 서버는 인트라넷 사이트 및 웹 애플리케이션을 호스팅하는 내부 네트워크에 설치됩니다. 이 배포 모델은 내부 리소스로 직접 연결되는 백엔드 서버에서 공개적으로 사용 가능한 프론트엔드 서버를 분리하여 추가적인 보안 계층을 제공합니다.

프론트엔드 서버는 VMware Tunnel에 대한 요청이 있을 때 AWCM에 연결하여 디바이스를 쉽게 인증할 수 있습니다. 디바이스가 VMware Tunnel에 요청하면 프론트엔드 서버는 디바이스가 해당 서비스에 액세스하도록 인증되는지 여부를 결정합니다. 인증되면 요청은 단일 포트를 통해 TLS를 사용하여 백엔드 서버로 안전하게 전달됩니다.

백엔드 서버는 디바이스에서 요청한 내부 DNS 또는 IP에 연결합니다.

캐스케이드 모드는 TLS 연결(또는 선택적 DTLS 연결)을 사용하여 통신합니다. 프론트엔드 및 백엔드 서버를 원하는 수만큼 호스팅할 수 있습니다. 각 프론트엔드 서버는 디바이스를 내부 네트워크에 연결하기 위해 활성 백엔드 서버를 검색할 때 독립적으로 작동합니다. DNS 조회 테이블에 여러 DNS 항목을 설정하여 로드 밸런싱을 허용할 수 있습니다.

프론트엔드 및 백엔드 서버는 모두 Workspace ONE UEM API 서버 및 AWCM과 통신합니다. API 서버는 VMware Tunnel 구성을 제공하고 AWCM은 디바이스 인증, 화이트리스트 및 트래픽 규칙을 제공합니다. 아웃바운드 프록시 호출을 사용하도록 설정하지 않으면 프론트엔드 및 백엔드 서버는 직접 TLS 연결을 통해 API/AWCM과 통신합니다. 프론트엔드 서버가 API/AWCM 서버에 연결할 수 없는 경우 이 연결을 사용합니다. 사용하도록 설정하면 프론트엔드 서버는 백엔드 서버를 통해 API/AWCM 서버에 연결합니다. 이 트래픽 및 백엔드 트래픽은 서버 측 트래픽 규칙을 사용하여 라우팅됩니다. 자세한 내용은 VMware Docs에서 VMware Workspace ONE UEM 제품 설명서의 "애플리케이션별 터널에 대한 네트워크 트래픽 규칙 구성" 을 참조하십시오.

다음 다이어그램에서는 캐스케이드 모드의 애플리케이션별 터널 구성 요소에 대한 다중 계층 배포를 보여줍니다.