PowerShell 스크립트는 모든 구성 설정을 사용하여 환경을 준비합니다. PowerShell 스크립트를 실행하여 Unified Access Gateway를 배포할 경우 첫 번째 시스템 부팅 시 솔루션의 프로덕션 사용 준비가 완료됩니다.

그러나 배포 중에 관리 UI 암호를 제공하지 않으면 관리 UI 및 API를 둘 다 사용하지 못합니다. 배포 시에 관리 UI 암호를 제공하지 않으면 나중에 사용자를 추가하여 관리 UI 또는 API에 대한 액세스를 사용하도록 설정할 수 없습니다. Unified Access Gateway를 다시 배포해야 합니다.

모니터링 역할이 있는 낮은 권한의 관리자를 생성하기 위해 INI 파일에 매개 변수를 포함할 수 있습니다. 수퍼유저 관리자는 생성할 수 없습니다. Unified Access Gateway 인스턴스를 배포하기 전에 루트 사용자 및 관리자의 암호 정책을 구성할 수 있습니다.

매개 변수에 관한 자세한 내용은 동급의 관리 UI 매개 변수가 사용되는 섹션을 참조하십시오. 예를 들어 일부 배포 매개 변수는 Unified Access Gateway 배포용 PowerShell 매개 변수 및 OVF 템플릿 마법사를 사용하여 Unified Access Gateway 배포에 설명되어 있습니다. 시스템 구성, syslog 서버 설정, 네트워크 설정 등에 사용되는 매개 변수에 관해 보려면 관리 구성 페이지에서 Unified Access Gateway 구성의 내용을 참조하십시오. Edge 서비스 및 기타 Unified Access Gateway 사용 사례(예: Workspace ONE Intelligence 및 ID 브리징)에 관해 보려면 Unified Access Gateway에 대한 배포 사용 사례의 내용을 참조하십시오.

사전 요구 사항

- Hyper-V 배포에서 고정 IP를 사용하여 Unified Access Gateway를 업그레이드할 경우 Unified Access Gateway의 새 인스턴스를 배포하기 전에 이전 장치를 삭제합니다.

- 시스템 요구 사항이 적절한지와 사용 가능한지 확인합니다.

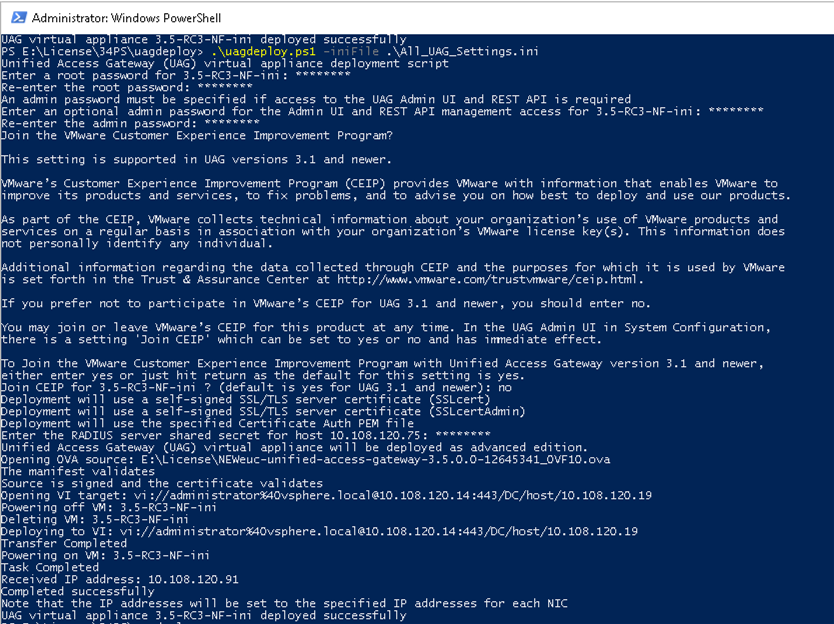

다음은 사용자 환경에 Unified Access Gateway를 배포하기 위한 샘플 스크립트입니다.

그림 1. 샘플 PowerShell 스크립트

프로시저

결과

다음에 수행할 작업

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

서비스 중단 없이 업그레이드하려면 다운타임이 없는 업그레이드를 참조하십시오.