Horizon Cloud with On-Premises Infrastructure 및 Horizon Air 클라우드 인프라로 Unified Access Gateway를 배포할 수 있습니다.

배포 시나리오

Unified Access Gateway에서는 고객 데이터 센터의 온-프레미스 가상 데스크톱 및 애플리케이션에 대한 보안 원격 액세스를 제공합니다. 통합된 관리를 위해 Horizon 또는 Horizon Air의 온-프레미스 배포를 사용하여 작동합니다.

Unified Access Gateway를 사용하면 기업에서는 사용자 ID를 명확히 확인하고 권한이 있는 데스크톱 및 애플리케이션에 대한 액세스를 정밀하게 제어할 수 있습니다.

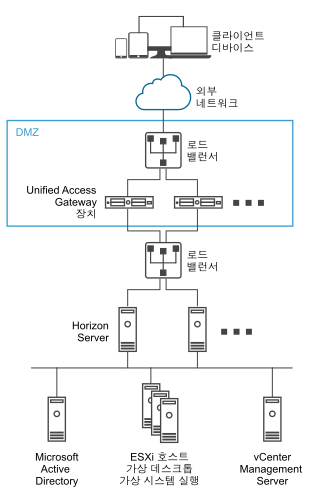

Unified Access Gateway 가상 장치는 일반적으로 네트워크 DMZ(예외 구역)에 배포됩니다. DMZ에 배포하면 강력하게 인증된 사용자에 대한 트래픽만 데스크톱 및 애플리케이션 리소스에 대한 데이터 센터로 들어갑니다. Unified Access Gateway 가상 장치는 인증된 사용자에 대한 트래픽이 사용자에게 권한이 부여된 데스크톱 및 애플리케이션 리소스로만 전송될 수 있도록 합니다. 이러한 수준의 보호에는 액세스를 정확히 제어하기 위해 데스크톱 프로토콜의 특정 조사 기능 및 빨리 바뀔 수 있는 정책 및 네트워크 주소 조정 기능이 포함됩니다.

다음 그림에서는 프론트엔드 및 백엔드 방화벽을 포함하는 구성의 예를 보여줍니다.

Horizon을 사용하여 원활하게 Unified Access Gateway 배포를 수행하기 위한 요구 사항을 확인해야 합니다.

- Unified Access Gateway 장치는 Horizon server 앞의 로드 밸런서를 가리키며 서버 인스턴스의 선택이 동적으로 이루어집니다.

- 기본적으로 Blast TCP/UDP에 대해 포트 8443을 사용할 수 있어야 합니다. 그러나 Blast TCP/UDP에 대해 포트 443을 구성할 수도 있습니다.

참고: IPv4 및 IPv6 모드를 모두 사용하도록 Unified Access Gateway를 구성하려면 Blast TCP/UDP가 포트 443으로 설정되어야 합니다. Horizon 인프라에 대한 Unified Access Gateway IPv4 및 IPv6 이중 모드 지원의 내용을 참조하십시오.

- Horizon을 사용하여 Unified Access Gateway를 배포할 때는 Blast 보안 게이트웨이 및 PCoIP 보안 게이트웨이를 사용하도록 설정해야 합니다. Unified Access Gateway를 통해 디스플레이 프로토콜이 자동으로 프록시로 사용될 수 있습니다. BlastExternalURL 및 pcoipExternalURL 설정은 Horizon Client에서 Unified Access Gateway의 해당 게이트웨이를 통해 이러한 디스플레이 프로토콜 연결을 라우팅하는 데 사용되는 연결 주소를 지정합니다. 이러한 게이트웨이는 인증된 사용자 대신 디스플레이 프로토콜 트래픽을 제어하여 보안이 향상됩니다. 허가되지 않은 디스플레이 프로토콜 트래픽은 Unified Access Gateway에서 무시됩니다.

- Horizon 연결 서버 인스턴스에서는 보안 게이트웨이(Blast 보안 게이트웨이 및 PCoIP 보안 게이트웨이)를 사용하지 않도록 설정하고 Unified Access Gateway 장치에서 이러한 게이트웨이를 사용하도록 설정하십시오.

Horizon 7을 배포하는 사용자는 Horizon 보안 서버 대신 Unified Access Gateway 장치를 사용하는 것이 좋습니다.

Horizon 보안 서버 및 Unified Access Gateway 장치 간의 차이점은 다음과 같습니다.

- 보안 배포입니다. Unified Access Gateway는 보안이 강화되고 잠겨 있고 미리 구성된 Linux 기반 가상 시스템으로 구현됩니다.

- 확장 가능합니다. Unified Access Gateway를 개별 Horizon 연결 서버에 연결하거나 여러 Horizon 연결 서버 앞의 로드 밸런서를 통해 연결하여 고가용성을 향상할 수 있습니다. Horizon Client와 백엔드 Horizon 연결 서버 간의 계층으로 작동합니다. 신속하게 배포되므로 빠르게 변화하는 엔터프라이즈의 요구를 충족하도록 빠르게 확장 또는 축소할 수 있습니다.

또는 하나 이상의 Unified Access Gateway 장치가 개별 서버 인스턴스를 가리키도록 할 수 있습니다. 두 가지 방법 모두 DMZ에서 두 개 이상의 Unified Access Gateway 장치 앞에 있는 로드 밸런서를 사용합니다.

인증

사용자 인증은 Horizon 보안 서버와 유사합니다. Unified Access Gateway의 지원되는 사용자 인증 방법에는 다음이 포함됩니다.

- Active Directory 사용자 이름 및 암호.

- 키오스크 모드. 키오스크 모드에 대한 자세한 내용은 Horizon 설명서를 참조하십시오.

- SecurID용 RSA에 의해 공식적으로 인증되는 RSA SecurID 2단계 인증

- 다양한 타사의 2단계 보안 벤더 솔루션을 통한 RADIUS

- 스마트 카드, CAC 또는 PIV X.509 사용자 인증

- SAML

이러한 인증 방법은 Horizon Connection Server에서 지원됩니다. Unified Access Gateway는 Active Directory와 직접 통신하지 않아도 됩니다. 이러한 통신은 Active Directory에 직접 액세스할 수 있는 Horizon Connection Server를 통해 프록시로 작동합니다. 사용자 세션이 인증 정책에 따라 인증된 후에 Unified Access Gateway는 권한 정보에 대한 요청, 데스크톱 및 애플리케이션 실행 요청을 Horizon Connection Server로 전달할 수 있습니다. 또한 Unified Access Gateway는 해당 데스크톱 및 애플리케이션 프로토콜 처리기를 관리하여 허가된 프로토콜 트래픽만 전달할 수 있도록 합니다.

Unified Access Gateway는 스마트 카드 인증을 자체적으로 처리합니다. 여기에는 Unified Access Gateway에서 OCSP(온라인 인증서 상태 프로토콜) 서버와 통신하여 X.509 인증서 해지 등을 확인할 수 있는 옵션이 포함됩니다.