이 섹션에서는 단일 또는 이중 DMZ(예외 구역)가 있는 환경에서 Unified Access Gateway 3.9 이상을 사용하여 VMware Horizon이 지원되는 방법을 설명합니다.

Unified Access Gateway는 여러 VMware End-User Computing 엔터프라이즈 제품에 대한 보안 원격 액세스를 지원하는 데 사용되는 VMware 가상 장치입니다. 한 가지 예는 Unified Access Gateway를 사용하여 가상 데스크톱 및 원격 데스크톱 호스팅 애플리케이션에 액세스하기 위해 VMware Horizon에 대한 원격 액세스를 지원하는 경우입니다.

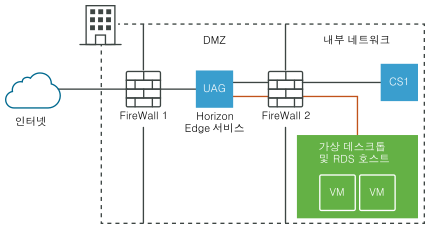

단일 DMZ 배포

조직의 데이터 센터 내에 Horizon을 온-프레미스로 배포하는 경우 인터넷과 고객 데이터 센터 간에 네트워크 격리 계층을 제공하는 단일 DMZ에 Unified Access Gateway 장치를 설치하는 것이 일반적입니다.

Unified Access Gateway는 모든 Horizon 프로토콜에 대한 기본 제공 보안 메커니즘을 통해 인증된 사용자의 입장에서 데이터 센터에 들어오는 유일한 네트워크 트래픽만 트래픽이 되도록 합니다. 인증되지 않은 모든 트래픽은 DMZ에서 삭제됩니다.

그림 2-1에 표시됩니다. 간단한 설정의 경우 고가용성 및 높은 확장성을 지원하는 운영 환경에서는 로드 밸런서 앞에 여러 Unified Access Gateway 장치를 배포하는 것이 일반적이지만 DMZ에는 단일 Unified Access Gateway 장치만 표시됩니다. 단일 DMZ에서 사용할 Unified Access Gateway 장치를 구성하는 방법에 대한 자세한 내용은 표준 문서 "Unified Access Gateway 배포 및 구성" 에 설명되어 있습니다.

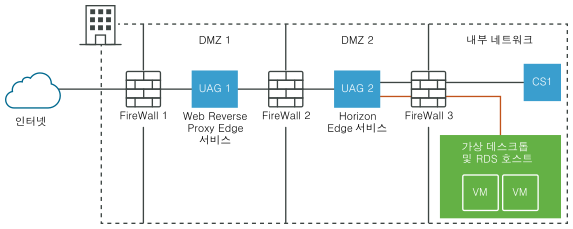

이중 DMZ 배포

일부 조직에는 두 개의 DMZ가 있습니다. 이중 DMZ 또는 이중 홉 DMZ라고도 하며 인터넷과 내부 네트워크 간에 추가적인 보안 보호 계층을 제공하는 데 사용되는 경우가 있습니다.

위의 그림 3-1은 이중 DMZ가 있는 네트워크를 표시합니다. 이 배포에서는 DMZ 2의 UAG 2가 이전 섹션에 설명된 단일 DMZ와 정확히 동일한 방식으로 Horizon Edge 서비스에 대해 구성됩니다. 인터넷 연결 FireWall 1의 구성은 단일 DMZ와 동일합니다. 필요한 TCP 및 UDP 포트만 허용하고 FireWall 1을 DMZ 1의 Unified Access Gateway 장치로만 라우팅해야 합니다. FireWall 2에 대한 TCP 및 UDP 포트의 경우 규칙은 DMZ 1에서 Unified Access Gateway 장치의 소스 IP 주소만 허용해야 하며 이 트래픽을 DMZ 2의 Unified Access Gateway 장치로만 전달해야 한다는 점을 제외하고 FireWall 1과 동일합니다. 이렇게 하면 DMZ 2로 들어오는 유일한 네트워크 트래픽은 DMZ 1 Unified Access Gateway 장치로 필터링된 트래픽입니다.

DMZ 1의 UAG 1은 Horizon 프로토콜에 대한 웹 역방향 프록시로 구성됩니다. 클라이언트에서 TLS 연결을 종료하고 UAG 1과 UAG 2 사이의 새 TLS 연결에서 UAG 2로 전달하기 전에 해당 트래픽에 대해 특정 Horizon URL 유효성 검사를 제공합니다. 인터넷에서 UAG 1로 전송되는 네트워크 트래픽 중에서 Horizon에 대한 포트 번호, TLS 버전, 암호 및 HTTPS URL 패턴 측면에서 UAG 1에 구성된 Horizon 프로토콜 규격을 벗어나는 트래픽은 DMZ 1에서 삭제됩니다. 다음 보안 계층을 위해 유효한 Horizon 네트워크 트래픽이 DMZ 2의 UAG 2로 전달됩니다.

tunnelExternalUrl,blastExternalUrl 및 선택적

pcoip ExternalUrl)은 클라이언트에서 이러한 프로토콜을

Unified Access Gateway 환경에 연결하는 데 사용됩니다. 이러한 연결을

UAG 1로 라우팅하는 값으로 설정해야 합니다.