DMZ 기반 Unified Access Gateway 장치는 프론트엔드와 백엔드 방화벽에 대해 특정 방화벽 규칙을 필요로 합니다. 설치 도중 기본적으로 특정 네트워크 포트에서 수신하도록 Unified Access Gateway 서비스가 설정됩니다.

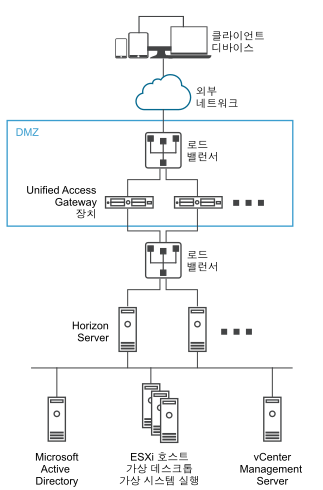

DMZ 기반 Unified Access Gateway 장치의 배치에는 일반적으로 두 개의 방화벽이 포함되어 있습니다.

외부 네트워크 지향 프론트엔드 방화벽은 DMZ와 내부 네트워크를 보호해야 합니다. 외부 네트워크 트래픽이 DMZ에 도달할 수 있도록 방화벽을 구성합니다.

DMZ와 내부 네트워크 사이의 백엔드 방화벽은 두 번째 보안 계층을 제공하기 위해 필요합니다. DMZ 내에 있는 서비스에서 발생한 트래픽만 허용하도록 방화벽을 구성합니다.

방화벽 정책은 DMZ 서비스의 인바운드 통신을 철저하게 제어하여 내부 네트워크 손상 위험을 크게 줄입니다.

외부 클라이언트 디바이스가 DMZ 내에 있는 Unified Access Gateway 장치에 연결할 수 있도록 허용하려면 프론트엔드 방화벽에서 특정 포트에 대한 트래픽을 허용해야 합니다. 기본적으로 외부 클라이언트 디바이스 및 외부 웹 클라이언트(HTML Access)는 TCP 포트 443에서 DMZ 내의 Unified Access Gateway 장치에 연결합니다. Blast 프로토콜을 사용하는 경우 방화벽에서 포트 8443이 열려 있어야 하지만 포트 443에 대해 Blast를 구성할 수도 있습니다.

포트 |

포털 |

소스 |

대상 |

설명 |

|---|---|---|---|---|

443 |

TCP |

인터넷 |

Unified Access Gateway |

웹 트래픽의 경우 Horizon Client XML - API, Horizon Tunnel 및 Blast Extreme |

443 |

UDP |

인터넷 |

Unified Access Gateway |

UDP(선택 사항) |

8443 |

UDP |

인터넷 |

Unified Access Gateway |

Blast Extreme(선택 사항) |

8443 |

TCP |

인터넷 |

Unified Access Gateway |

Blast Extreme(선택 사항) |

4172 |

TCP 및 UDP |

인터넷 |

Unified Access Gateway |

PCoIP(선택 사항) |

443 |

TCP |

Unified Access Gateway |

Horizon Broker |

Horizon Client XML-API |

22443 |

TCP 및 UDP |

Unified Access Gateway |

데스크톱 및 RDS 호스트 |

Blast Extreme |

4172 |

TCP 및 UDP |

Unified Access Gateway |

데스크톱 및 RDS 호스트 |

PCoIP(선택 사항) |

32111 |

TCP |

Unified Access Gateway |

데스크톱 및 RDS 호스트 |

USB 리디렉션을 위한 프레임워크 채널 |

9427 |

TCP |

Unified Access Gateway |

데스크톱 및 RDS 호스트 |

MMR 및 CDR |

9443 |

TCP |

관리 UI |

Unified Access Gateway |

관리 인터페이스 |

|

참고:

모든 UDP 포트에서는 전달 데이터그램 및 응답 데이터그램이 허용되어야 합니다. |

||||

다음 그림에서는 프론트엔드 및 백엔드 방화벽을 포함하는 구성의 예를 보여줍니다.