Unified Access Gateway에 대한 구성 설정 중 하나는 사용할 가상 NIC(네트워크 인터페이스 카드) 번호입니다. Unified Access Gateway를 배포할 때 네트워크에 대한 배포 구성을 선택합니다.

onenic, twonic 또는 threenic으로 지정된 1개, 2개 또는 3개의 NICS 설정을 지정할 수 있습니다.

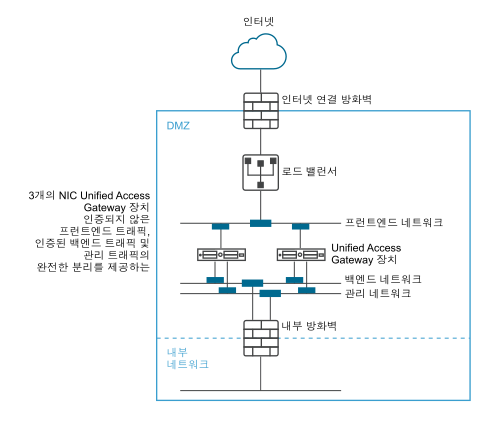

각 가상 LAN의 열린 포트 수를 줄이고 다른 유형의 네트워크 트래픽을 분리하면 보안을 크게 강화할 수 있습니다. 심층 방어 DMZ 보안 설계 전략의 일부로 다른 유형의 네트워크 트래픽을 분리하고 격리한다는 측면에서 이점을 얻을 수 있습니다. 이는 DMZ 내에 여러 가상 LAN을 두어 DMZ 내에 별도의 물리적 스위치를 구현하거나 전체 VMware NSX 관리 DMZ의 일부로 구현할 수 있습니다.

일반적인 단일 NIC DMZ 배포

가장 간단한 Unified Access Gateway 배포는 모든 네트워크 트래픽이 단일 네트워크에 결합되는 단일 NIC를 통해 구현됩니다. 인터넷 연결 방화벽의 트래픽은 사용 가능한 Unified Access Gateway 장치 중 하나로 전송됩니다. 그러면 Unified Access Gateway는 내부 방화벽을 통해 내부 네트워크의 리소스로 인증된 트래픽을 전달합니다. Unified Access Gateway는 인증되지 않은 트래픽을 삭제합니다.

백엔드 및 관리 트래픽에서 인증되지 않은 사용자 트래픽 분리

단일 NIC 배포의 대체 옵션은 2개의 NIC를 지정하는 것입니다. 첫 번째 NIC는 인터넷에 연결된 인증되지 않은 액세스에 계속 사용되지만 백엔드의 인증된 트래픽 및 관리 트래픽은 다른 네트워크로 분리됩니다.

두 NIC 배포에서 Unified Access Gateway는 내부 방화벽을 통과해서 내부 네트워크로 이동하는 트래픽을 인증해야 합니다. 인증되지 않은 트래픽은 이 백엔드 네트워크에 없습니다. Unified Access Gateway용 REST API와 같은 관리 트래픽은 이 두 번째 네트워크에만 있습니다.

로드 밸런서와 같은 인증되지 않은 프런트엔드 네트워크의 디바이스가 손상된 경우 이러한 두 NIC 배포에서는 Unified Access Gateway를 우회하도록 디바이스를 재구성할 수 없습니다. 계층 4 방화벽 규칙이 계층 7 Unified Access Gateway 보안과 결합됩니다. 마찬가지로 인터넷 연결 방화벽이 TCP 포트 9443을 허용하도록 잘못 구성되면 Unified Access Gateway 관리 REST API가 인터넷 사용자에게 노출되지 않습니다. 심층 방어 원리는 단일 구성 오류 또는 시스템 공격이 있을 때 반드시 전체적으로 취약성이 발생하는 것은 아니라는 점을 인식하는 것과 같은 여러 보호 수준을 사용합니다.

두 NIC 배포에서는 DNS 서버, RSA SecurID 인증 관리자 서버와 같은 추가 인프라 시스템을 DMZ 내의 백엔드 네트워크에 추가하여 인터넷 연결 네트워크에서 이러한 서버가 보이지 않도록 할 수 있습니다. 인프라 시스템을 DMZ 내에 배치하면 손상된 프런트엔드 시스템의 인터넷 연결 LAN에서 발생하는 계층 2 공격으로부터 보호되며 전반적인 공격 영역이 효과적으로 줄어듭니다.

대부분의 Unified Access Gateway 네트워크 트래픽은 Blast 및 PCoIP에 대한 디스플레이 프로토콜입니다. 단일 NIC를 사용할 경우 인터넷으로 들어오고 인터넷에서 나오는 디스플레이 프로토콜 트래픽이 백엔드 시스템으로 들어오고 백엔드 시스템에서 나오는 트래픽과 결합됩니다. 2개 이상의 NIC가 사용되면 트래픽이 프런트엔드 및 백엔드 NIC와 네트워크에서 분산됩니다. 이 경우 단일 NIC의 잠재적인 병목 현상이 감소하여 성능이 향상됩니다.

Unified Access Gateway는 특정 관리 LAN에서 관리 트래픽을 분리하도록 하여 추가적인 격리를 지원합니다. 포트 9443에 대한 HTTPS 관리 트래픽은 관리 LAN에서만 가져올 수 있습니다.