PowerShell 스크립트는 모든 구성 설정을 사용하여 환경을 준비합니다. PowerShell 스크립트를 실행하여 Unified Access Gateway를 배포할 경우 첫 번째 시스템 부팅 시 솔루션의 프로덕션 사용 준비가 완료됩니다.

중요: PowerShell 배포를 사용하여 INI 파일에 있는 모든 설정을 제공할 수 있습니다. 또한

Unified Access Gateway 인스턴스는 부팅하는 즉시 운영 준비가 완료됩니다. 배포 후에 어떤 설정도 변경하지 않으려면 관리 UI 암호를 제공할 필요가 없습니다.

그러나 배포 중에 관리 UI 암호를 제공하지 않으면 관리 UI 및 API를 둘 다 사용하지 못합니다.

참고:

- 배포 시에 관리 UI 암호를 제공하지 않으면 나중에 사용자를 추가하여 관리 UI 또는 API에 대한 액세스를 사용하도록 설정할 수 없습니다. 관리 UI 사용자를 추가하려는 경우 올바른 암호를 사용하여 Unified Access Gateway 인스턴스를 다시 배포해야 합니다.

-

Unified Access Gateway 3.5 이상에는 선택적

sshEnabledINI 속성이 포함되어 있습니다. PowerShell INI 파일의[General]섹션에서sshEnabled=true를 설정하면 배포된 장치에서ssh액세스가 자동으로 사용 설정됩니다. VMware에서는 일반적으로 액세스를 제한할 수 있는 특정 상황을 제외하고는 Unified Access Gateway에서ssh를 사용 설정하는 것을 권장하지 않습니다. 이 기능은 주로 대체 콘솔 액세스를 사용할 수 없는 Amazon AWS EC2 배포에 사용됩니다.참고: Amazon AWS EC2에 대한 자세한 내용은 Amazon Web Services로 Unified Access Gateway PowerShell 배포를 참조하십시오.sshEnabled=true가 지정되지 않았거나false로 설정되면ssh는 사용 설정되지 않습니다.vSphere, Hyper-V 또는 Microsoft Azure 배포용 Unified Access Gateway에 대해 콘솔 액세스를 사용할 수 있는 경우에는 일반적으로 이러한 플랫폼에서

ssh액세스를 사용 설정할 필요가 없습니다. Amazon AWS EC2 배포에 루트 콘솔 액세스가 필요한 경우sshEnabled=true를 설정합니다.ssh를 사용 설정하는 경우, 방화벽 또는 보안 그룹에서 TCP 포트 22 액세스를 개별 관리자의 소스 IP 주소로 제한해야 합니다. EC2는 Unified Access Gateway 네트워크 인터페이스와 연결된 EC2 보안 그룹에서 이 제한을 지원합니다.

사전 요구 사항

- Hyper-V 배포에서 정적 IP를 사용하여 Unified Access Gateway를 업그레이드할 경우 Unified Access Gateway의 새 인스턴스를 배포하기 전에 이전 장치를 삭제합니다.

- 시스템 요구 사항이 적절한지와 사용 가능한지 확인합니다.

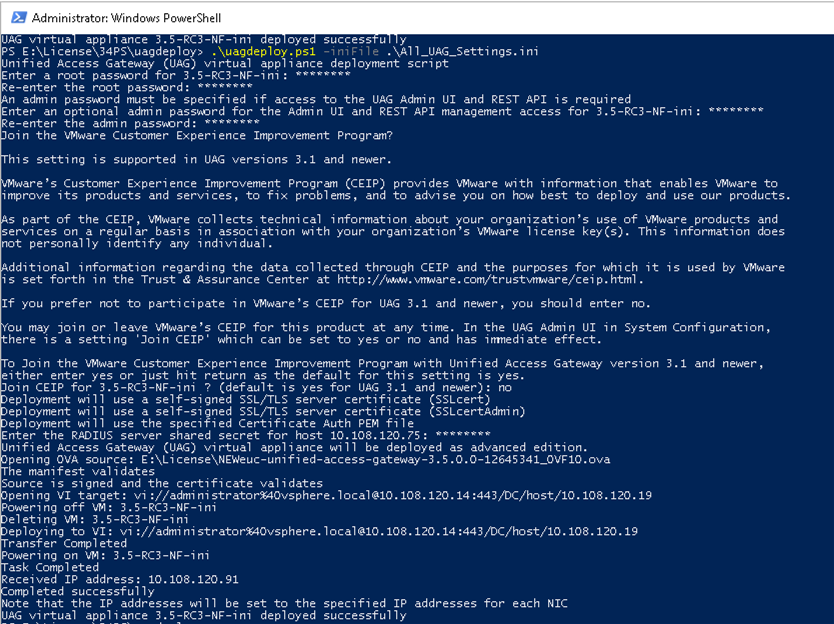

다음은 사용자 환경에 Unified Access Gateway를 배포하기 위한 샘플 스크립트입니다.

그림 1. 샘플 PowerShell 스크립트

프로시저

결과

다음에 수행할 작업

기존 설정을 유지하면서

Unified Access Gateway를 업그레이드하려면

.ini 파일을 편집하여 소스 참조를 새 버전으로 변경한 후

.ini 파일을 다시 실행합니다(

uagdeploy.ps1 uag1.ini). 이 프로세스에는 최대 3분이 소요될 수 있습니다.

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

서비스 중단 없이 업그레이드하려면 다운타임이 없는 업그레이드를 참조하십시오.