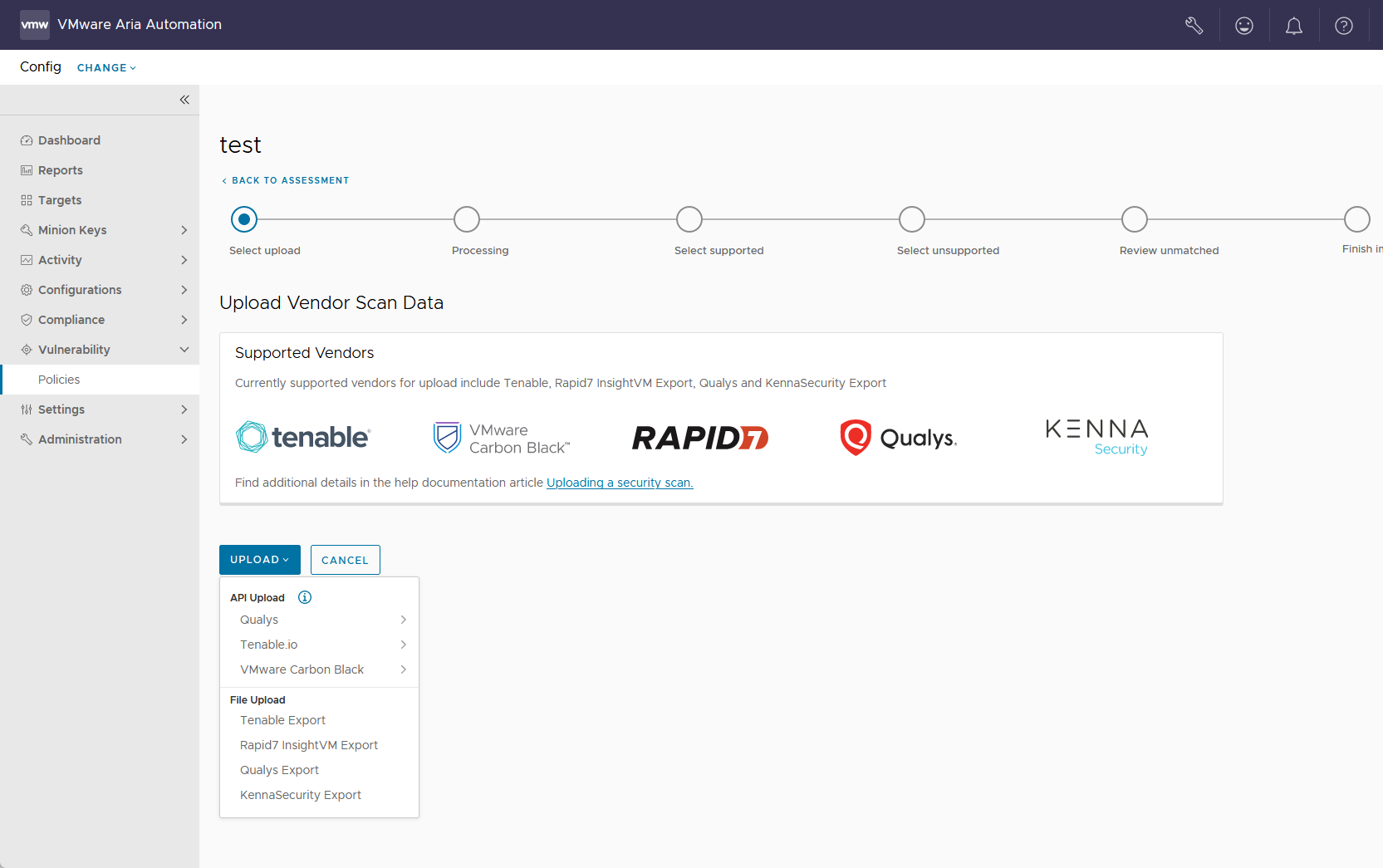

취약성 정책에 대한 평가를 실행하는 대신 Automation for Secure Hosts Vulnerability는 다양한 타사 벤더가 생성한 보안 검사 가져오기를 지원합니다.

취약성 정책에 대한 평가를 실행하는 대신 타사 보안 검사를 Automation Config로 직접 가져오고 Automation for Secure Hosts Vulnerability를 사용하여 식별된 보안 권고에 업데이트를 적용할 수 있습니다. 표준 평가 실행에 대한 자세한 내용은 취약성 평가를 실행하는 방법을 참조하십시오.

Automation for Secure Hosts Vulnerability는 다음의 타사 검색을 지원합니다.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

타사 검색을 보안 정책으로 가져오면

Automation Config는 검색을 통해 식별된 노드와 미니언을 대조합니다.

참고: 기본적으로 모든

Automation Config 사용자는 커넥터 업무 공간에 액세스할 수 있습니다. 단, 사용자가 커넥터에서 취약성을 성공적으로 가져오려면 취약성 벤더 가져오기를 실행할 수 있는 권한은 물론

Automation for Secure Hosts Vulnerability 라이센스가 필요합니다.

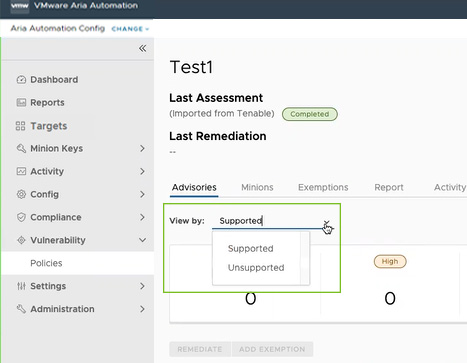

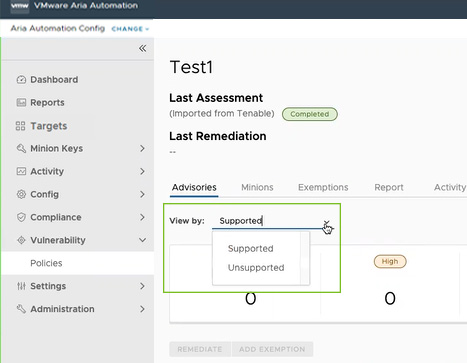

보안 정책 대시보드에는 타사 검색으로 식별된 권고는 물론 각 권고에 대해 업데이트 적용이 지원되는지 여부가 나열됩니다.

참고: 내보내기 파일의 크기가 큰 경우에는 타사 도구를 사용하여 네트워크에서 더 작은 노드 세그먼트를 검색해야 할 수도 있습니다. 또는 CLI(명령줄 인터페이스)나 API를 사용하여 대규모 검색을 가져올 수 있습니다.

검색을 가져온 후에는 정책에 두 가지 보기(지원되는 취약성 및 지원되지 않는 취약성) 간에 전환할 수 있는 요약이 표시됩니다. 지원되는 취약성은

Automation Config를 사용하여 업데이트 적용이 가능한 권고입니다. 지원되지 않는 취약성은

Automation Config를 사용하여 업데이트 적용이 불가능한 권고입니다.

참고: 이 [보기 기준] 전환 옵션은 벤더가 가져온 데이터에만 사용할 수 있습니다.

Automation for Secure Hosts 컨텐츠를 사용하여 생성된 데이터에는 이 [보기 기준] 전환 필드가 표시되지 않습니다.

타사 커넥터 구성

타사 보안 검사를 가져오려면 먼저 커넥터를 구성해야 합니다. 먼저 타사 도구의 API 키를 사용하여 커넥터를 구성해야 합니다.

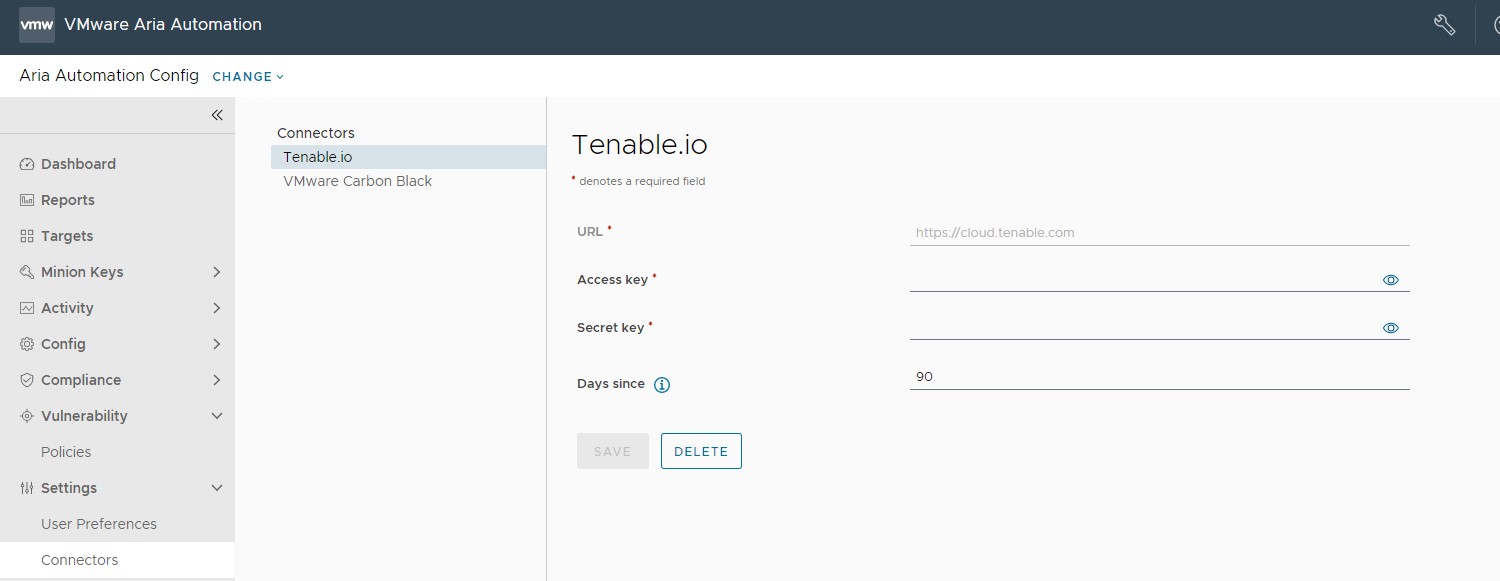

Tenable.io 커넥터를 구성하려면

Tenable.io 커넥터를 구성하려면

로 이동하여 커넥터에 필요한 세부 정보를 입력하고

저장을 클릭합니다.

| 커넥터 필드 | 설명 |

|---|---|

| 비밀 키 및 액세스 키 | 커넥터 API를 사용하여 인증하는 데 필요한 키 쌍입니다. 키 생성에 대한 자세한 내용은 Tenable.io 설명서를 참조하십시오. |

| URL | API 요청의 기본 URL입니다. 기본값은 https://cloud.tenable.com입니다. |

| 경과된 일 수 | 이 일 수 전부터 Tenable.io 검색 기록을 쿼리합니다. 기간 제한 없이 쿼리하려면 비워둡니다. 커넥터를 사용하여 검색 결과를 가져오는 경우 Automation for Secure Hosts Vulnerability는 이 기간 내에 사용 가능한 노드당 최신 결과를 사용합니다.

참고: 정책에 최신 검색 데이터가 포함되도록 하려면 검색이 끝날 때마다 가져오기를 다시 실행합니다.

Automation for Secure Hosts Vulnerability는 Tenable.io에서 최신 검색 데이터를 자동으로 폴링하지 않습니다.

|

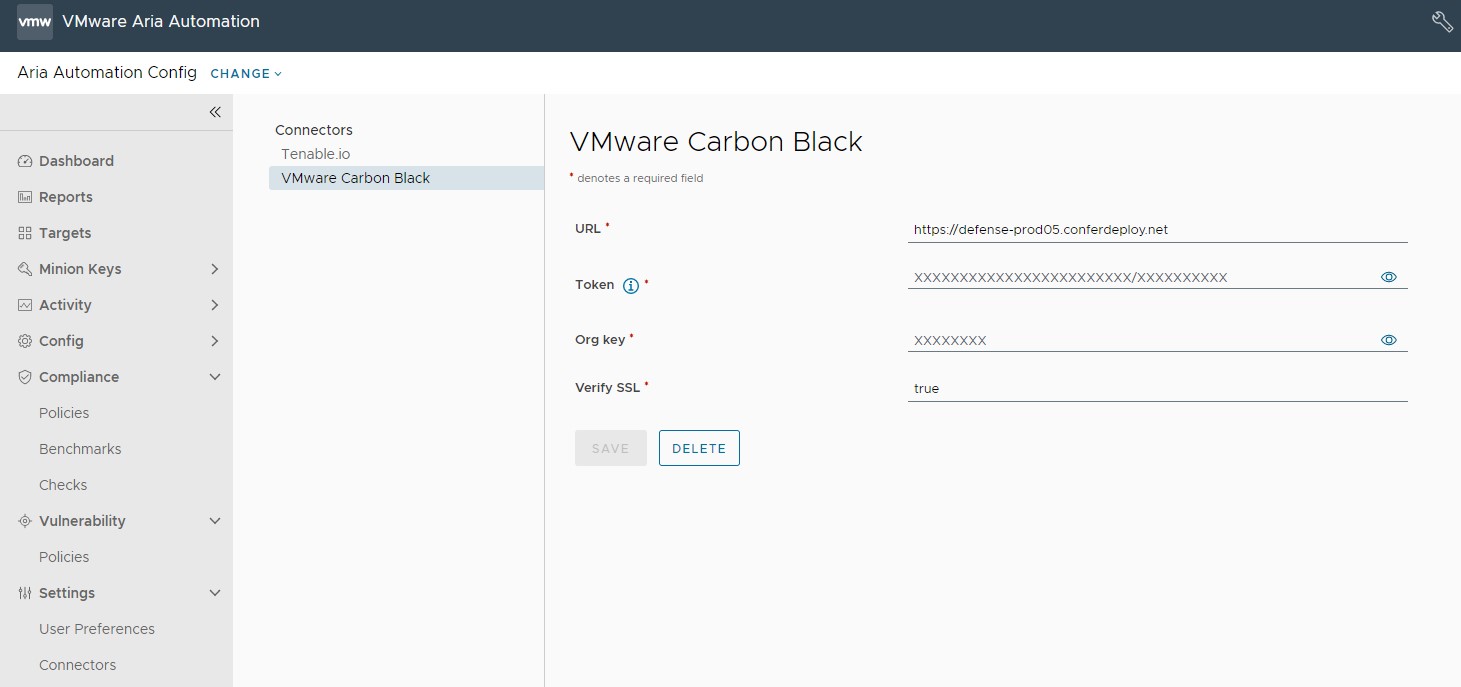

Carbon Black 커넥터를 구성하려면(Windows 전용)

Carbon Black 커넥터를 구성하려면 Carbon Black Cloud에서 디바이스 읽기 권한을 허용하고 API 토큰 코드를 생성해야 합니다. API 토큰 코드 생성에 대한 자세한 내용은

취약성 평가 API를 참조하십시오.

참고:

Automation for Secure Hosts는 VMware Carbon Black Cloud의 커넥터 및 검색만 지원합니다.

Automation for Secure Hosts는 일치에 ipv4 및 Carbon Black 디바이스만 사용하고 디스플레이에는 risk_meter_score를 사용합니다. 다른 정보는 사용되지 않습니다.

Carbon Black 커넥터를 구성하려면 먼저 Windows Minion Carbon Black 센서 키트 환경을 설정해야 합니다.

Carbon Black 센서 키트 환경을 설정하려면 다음을 수행합니다.

- Automation Config 환경을 시작하고 Windows 서버를 배포합니다.

- Windows 서버에서 Salt 미니언을 설치합니다. 자세한 내용은 Salt 미니언 설치를 참조하십시오.

- Automation Config의 마스터 키를 수락하고 Automation Config 또는 Salt 마스터의 미니언 키를 수락합니다.

- Windows 미니언에 Carbon Black 센서 키트를 설치합니다. 자세한 내용은 VM 워크로드에 센서 설치를 참조하십시오.

- Automation for Secure Hosts에서 Windows 미니언이 포함된 대상 그룹으로 정책을 정의합니다.

- Automation Config VMan 수집이 완료되면

salt mywindowsminion saltutil.sync_modules saltenv=sse명령을 실행하여 Salt 마스터의 Automation Config Carbon Black 모듈을 동기화합니다. - Windows 미니언에서

salt mywindowsminion carbonblack.set_device_grain명령을 실행하여 Carbon Black 디바이스 Grain을 설정합니다.

Carbon Black 센서 키트 환경을 설정한 후

으로 이동하여

Automation Config에서 Carbon Black 커넥터를 구성할 수 있습니다. 커넥터에 필요한 세부 정보를 입력하고

저장을 클릭합니다.

| 커넥터 필드 | 설명 |

|---|---|

| URL | API 요청의 URL입니다. |

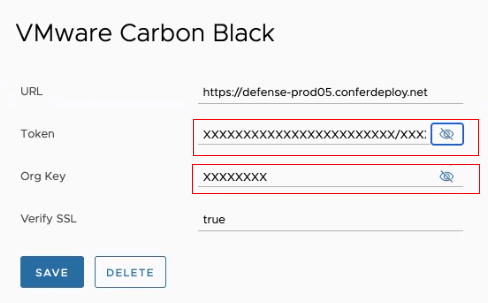

| 토큰 및 조직 키 | 커넥터 API를 사용하여 인증하는 데 필요한 키 쌍입니다.

참고: VMware Carbon Black 커넥터를 삭제하면 이러한 필드에 'xxxx' 문자가 채워집니다. 이는 토큰 키 형식 'xxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx'를 유지하기 위해서입니다.

|

| SSL 확인 | 기본값은 true로 설정됩니다. |

- 대상을 클릭하고 정책 대상 그룹에 대해 모든 미니언 또는 특정 미니언을 선택합니다.

- 명령 실행을 클릭하고

saltutil.sync_all,carbon_black.set_device_grain및saltutil.refresh_grains명령을 실행합니다.

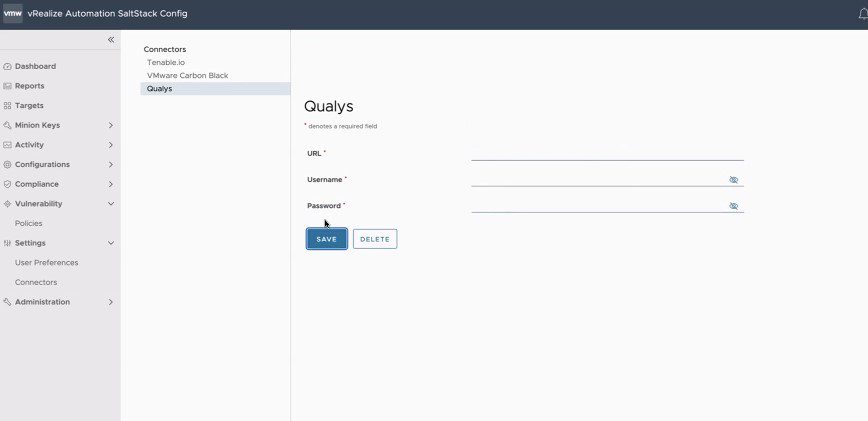

Qualys 커넥터를 구성하려면

Qualys 커넥터를 구성하려면 로 이동하여 커넥터에 필요한 세부 정보를 입력하고 저장을 클릭합니다.

URL, 사용자 이름 및 암호 자격 증명은 Qualys에서 제공합니다.

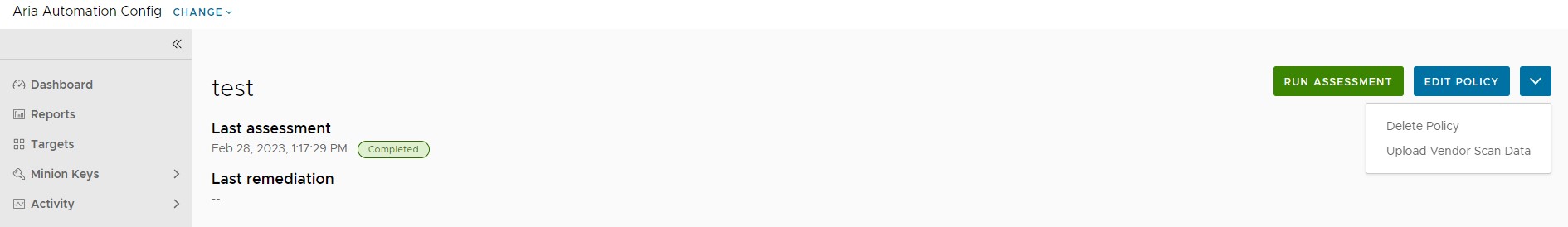

타사 검색을 가져오는 방법

파일에서, 커넥터에서 또는 명령줄을 사용하여 타사 검색을 가져올 수 있습니다.

사전 요구 사항

커넥터 UI에서 타사 커넥터를 구성했는지 확인하십시오.

프로시저

결과

선택한 권고는

Automation for Secure Hosts Vulnerability로 가져와서 정책 대시보드에 평가로 표시됩니다. 정책 대시보드의 정책 제목 아래에는 가져온 위치도 표시되어 타사 도구에서 최신 평가를 가져왔음을 나타냅니다.

참고: 평가는 검색을 가져온 경우에만 실행됩니다. 가져온 검색 평가는 스케줄에 따라 실행할 수 없습니다.

다음에 수행할 작업

이제 이러한 권고에 대해 업데이트를 적용할 수 있습니다. 자세한 내용은 내 권고에 업데이트를 적용하는 방법을 참조하십시오.