VMware Cloud Director는 SSL 핸드셰이크를 사용하여 클라이언트와 서버 간 통신 보안을 유지합니다.

각 VMware Cloud Director 서버는 HTTPS용과 콘솔 프록시 통신용으로 서로 다른 두 가지 SSL 끝점을 지원해야 합니다.

VMware Cloud Director 장치에서 이러한 두 끝점은 동일한 IP 주소 또는 호스트 이름을 공유하지만 포트는 두 개의 고유한 포트, 즉 HTTPS에는 443, 콘솔 프록시 통신에는 8443을 사용합니다. 예를 들어 와일드카드 인증서를 사용하여 두 끝점에 동일한 인증서를 사용할 수 있습니다.

서명된 인증서는 인증된 CA(인증 기관)에 의해 서명되며 로컬 OS 신뢰 저장소에 CA의 루트 및 중간 인증서 복사본이 있는 한 브라우저에서 해당 인증서를 신뢰합니다. 인증서에 대한 요구 사항을 제출해야 하는 CA도 있고 CSR(인증서 서명 요청)을 제출해야 하는 CA도 있습니다. 두 시나리오 모두 자체 서명된 인증서를 만들고 이 인증서를 기반으로 하는 CSR을 생성합니다. CA는 개인 키를 사용하여 인증서에 서명합니다. 그러면 해당 공용 키의 복사본으로 암호를 해독하고 신뢰를 설정할 수 있습니다.

만료된 SSL 인증서를 갱신할 때는 VMware Cloud Director에 만료된 인증서에 대한 데이터를 제공할 필요가 없습니다. 따라서 필요한 SSL 인증서를 VMware Cloud Director 장치로 가져온 후 해당 인증서를 백업할 필요가 없습니다.

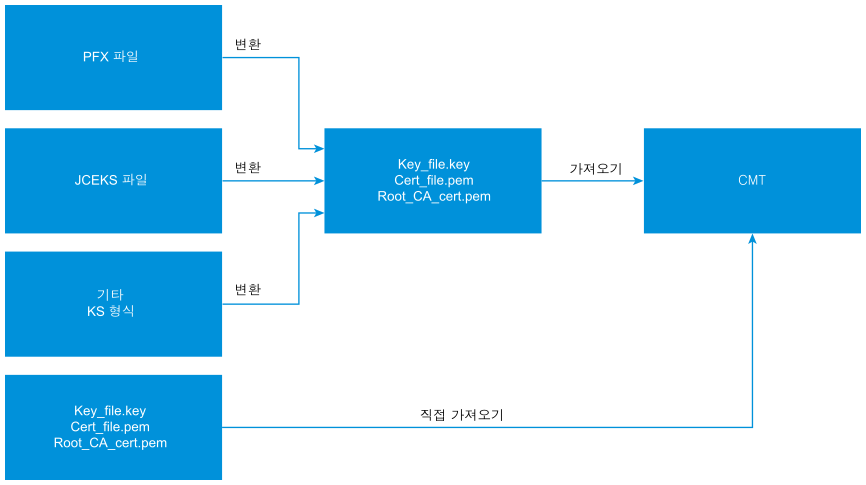

VMware Cloud Director 10.2.2부터는 PEM 파일을 VMware Cloud Director 장치로 직접 가져올 수 있습니다. 인증서 파일이 다른 형식이면 셀 관리 도구를 사용하여 인증서 파일을 VMware Cloud Director로 가져오기 전에 OpenSSL을 사용하여 PEM으로 변환할 수 있습니다.

- 서명된 와일드카드 인증서를 사용하여 VMware Cloud Director를 배포하려면 HTTPS 및 콘솔 프록시 통신을 위해 서명된 와일드카드 인증서를 사용하여 VMware Cloud Director 장치 배포 항목을 참조하십시오.

- 새로 배포된 장치의 자체 서명된 인증서를 CA 서명된 인증서로 교체하려면 개인 키 및 CA 서명된 SSL 인증서를 VMware Cloud Director 장치로 가져오기 항목을 참조하십시오.

- CA 서명된 인증서를 만들고 VMware Cloud Director 장치로 가져오려면 CA 서명된 SSL 인증서를 생성하고 VMware Cloud Director 장치로 가져오기 항목을 참조하십시오.

- 내장형 PostgreSQL 데이터베이스 및 VMware Cloud Director 장치 관리 UI뿐만 아니라 VMware Cloud Director의 HTTPS 및 콘솔 프록시 SSL 통신에 대한 인증서를 갱신하려면 VMware Cloud Director 장치 인증서 갱신 항목을 참조하십시오.